Компьютерный вирус

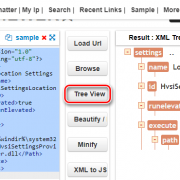

Содержание:

- Обеспечьте защиту от киберпреступлений

- Резидентные виды компьютерных вирусов и нерезидентные

- Ближневосточный респираторный синдром

- BlueLeaks — самая громкая утечка данных из госорганов

- Кибератака на Tesla: как тебе такое, Илон Маск?

- 10. Самая скандальная кибератака российских хакеров

- Кибератака на звезд

- Кибератаки могут убивать?

- Как защитить себя от уязвимости нулевого дня

- История возникновения вирусов

- Michelangelo («March6»

- Свиной грипп — вирус H1N1

- Геморрагическая лихорадка Эбола

- Storm Worm

- Классификация вредоносных программ

- А какая же функция у экзосом?

- Melissa

- Storm Worm

- Nimda

- Conficker

- Полулегальный бизнес

- Как появились компьютерные вирусы

Обеспечьте защиту от киберпреступлений

Как высоко вы цените ваши конфиденциальные данные, банковские реквизиты, личные фото и сообщения? Они бесценны.

И как же вы защищаетесь от новых вредоносных программ и кибератак?

Большинство используют лишь базовые антивирусы и отдельные инструменты обеспечения кибербезопасности. Однако правда в том, что большинство антивирусных программ не обеспечивает вам 100% защиту от новых вредоносных программ — скорее всего, вы все еще уязвимы для новейших вирусных угроз.

Для обеспечения безопасности вашего устройства и ваших данных вам необходимо использовать лучший антивирус для вашего компьютера, Mac, Android, и iOS устройства.

Резидентные виды компьютерных вирусов и нерезидентные

Данный метод основан принципе существования внутри компьютера.

Под Резидентным понимается вирусное ПО, которое, при запуске зараженного софта остается в памяти конкретной программы и после её выключения. Подобный вирус создает лишние процессы на жестком диске, при этом тратя его ресурс. Часто заражает прочие работающие софты, изменяя их суть. Частенько следит за действиями человека, записывая их (различные пароли, сайты, которые посетил человек, можно сказать, программа шпион).

Нерезидентным же вирусный софт – составная часть программы, которая заражена и существует лишь во время её работы.

Но, рассуждая здраво, отметим – далеко не каждый вирус несет в себе действительную опасность. Часть из них особой опасности не представляет. Подобные вирусы завершают деятельность определенных программ, производят различное видео, звуки, выходят на определенные интернет ресурсы, лишний раз нагружают операционную систему.

Подобных вредительских ПО – большинство. Но, как мы уже отмечали, часть вирусов – действительно опасны. Они стирают контактную информацию человека, изменяю файлы документов, вносят изменения в систему и что значительно хуже, в аппаратуру ПК (Один раз, когда я только начинал знакомство с ПК, мой компьютер подцепил такой вирус, что пришлось с него стирать все данные полностью. Сейчас я бы так не поступил, я бы зашел в «Безопасный режим, активировал антивирус и просканировал весь ПК от А до Я).

Советую почитать: — Как заработать в интернете 36 способов и Как скачать музыку с ВК

Ближневосточный респираторный синдром

Ближневосточный респираторный синдром,

более известный как MERS, вызван коронавирусом

MERS-CoV. Впервые появился в 2012 году в

Саудовской Аравии. Через три года, в

2015 году, аналогичная вспышка произошла

в Южной Корее. Вирус MERS-CoV принадлежит

к тому же семейству, что и SARS-CoV и SARS-CoV-2

и вероятно, также произошел от летучих

мышей. Смертность от этого коронавируса

составила 30-40%, что делает его самым

опасным из всех существующих коронавирусов.

На этом наша статья подошла к концу, дорогие читатели. Надеемся, информация была для вас полезной и интересной. До скорых встреч.

BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

Как защитить себя от уязвимости нулевого дня

В современном мире, где хранится много личных данных о вас из разных компаний, вы в значительной степени зависите от действий компаний, владеющих компьютерными системами.

Это не значит, что вы ничего не должны делать, чтобы защитить себя, потому что есть много вещей, которые вы можете сделать.

Что вы можете сделать?

Например, при выборе вашего банка, посмотрите на его прошлые результаты. Если он был взломан один раз, тогда нет смысла паниковать, потому что большинство крупных пострадали от хакеров по крайней мере один раз. Отличительной чертой хорошей компании является то, что она учится на своих ошибках. Если компания постоянно подвергается преследованию или теряла данные несколько раз, возможно, стоит избегать её.

Когда вы создаете учетную запись в компании, убедитесь, что ваши учетные данные отличаются от учетных данных на других сайтах. Важно убедиться, что вы используете разные пароли для каждой учетной записи. Постоянно обновляйте программное обеспечение на своем компьютере и следите за тем, чтобы все доступные обновления безопасности были установлены

Постоянно обновляйте программное обеспечение на своем компьютере и следите за тем, чтобы все доступные обновления безопасности были установлены.

В дополнение к обновлению программного обеспечения на вашем компьютере, обновляйте также прошивку для вашего оборудования. Это включает в себя маршрутизаторы, смартфоны, компьютеры и другие подключенные устройства, включая веб-камеры.

Измените пароли по умолчанию для таких устройств, как маршрутизаторы, веб-камеры и других подключенных устройств.

Читайте новости

Читайте новости о технологиях, следите за объявлениями и советами по безопасности от компаний. Хорошие компании сообщат о любых известных им уязвимостях и предоставят подробную информацию о серьезности и лучшем способе защиты.

В случае использования уязвимости нулевого дня, совет может быть «обходным путём» или может включать рекомендацию не использовать части программного или аппаратного обеспечения, пока не будет найдено и применено исправление. Совет будет варьироваться в зависимости от серьезности и вероятности использования эксплойта.

Не поддавайтесь мошенничеству

Вы должны понимать, что получение писем и сообщений от друзей и знакомых с неожиданным содержанием (например, «Эй, зацени это») указывает на потерю ими контроля над своими аккаунтами

Всегда проявляйте осторожность. Если ваш друг обычно не отправляет вам такие ссылки, то удалите электронное письмо или свяжитесь с человеком, используя другой метод, и спросите его, умышленно ли он отправил вам сообщение

Когда вы находитесь в сети, убедитесь, что ваш браузер обновлен и никогда не переходите по ссылкам из электронных писем, в которых говорится, что они из вашего банка. Всегда идите прямо на сайт банка, используя метод, который вы обычно используете (т.е. введите URL).

Банк никогда не попросит вас ввести пароль по электронной почте, в текстовом сообщении или сообщении в социальной сети. В случае сомнений свяжитесь с банком по телефону, чтобы узнать, не отправили ли они вам сообщение.

Если вы используете общедоступный компьютер, убедитесь, что вы очистили историю Интернета, когда уходите из-за компьютера, и убедитесь, что вы вышли из всех своих учетных записей. Используйте режим инкогнито, когда находитесь в общественном месте, так чтобы любые следы вашего использования компьютера сводились к минимуму.

Остерегайтесь рекламы и ссылок на веб-страницах, даже если они выглядят подлинно. Иногда реклама использует технику, называемую межсайтовым скриптингом, чтобы получить доступ к вашим данным.

История возникновения вирусов

Еще в 40-х годах прошлого столетия известный математик Джон фон Нейман написал книгу, в которой говорилось о появлении самовоспроизводящихся математических автоматов, принцип которых лег в основу создания первых вирусов.

Прародители вредоносных кодов вышли из стен исследовательских лабораторий, как это бывает зачастую, когда «благими намерениями вымощена дорога в ад». В 50-х годах один ученый Ф. Шталь экспериментировал с математическими структурами, в части их способности к активации и размножению, и с удивлением обнаружил, что одна из электронных мутаций «удалила» своих «родителей» и затем самоуничтожилась.

Первые вирусы были достаточно безобидными, оказывая раздражающее воздействие в виде какой-либо надписи, появляющейся на экране пользователя. Следующие модификации отличались большей агрессивностью: плодясь, они захватывали системные ресурсы, вызывая даже сбои в работе серверов.

Массовая компьютерная эпидемия впервые произошла в 1981 году. Это был вирус Elk Clon, который поражал загрузочные сектора дискет. Попадая на компьютеры пользователей, он наводил на них ужас, вытворяя разные несанкционированные действия: искажал изображения на экране, заставлял мигать монитор и проявлялся в виде надписей.

В 1983 году американский программист Лен Эйделман впервые употребил термин вирус по отношению к внедряющейся и быстро размножающейся математической программе. А в 1988-м был создан по-настоящему вредоносный софт, который не просто мешал пользователю, а наносил реальный вред компьютеру, поражая системные файлы command.com. Хорошо, что этот «паразит» был выведен в Лехайском университете, где при наличии квалифицированных кадров его быстро ликвидировали.

Однако, «ящик Пандоры» был открыт, и новые вредоносные программы начали кочевать по миру, с регулярностью поражая компьютеры, как целых отраслей экономики, так и отдельных пользователей. С появлением Интернета для вирусов открылись невиданные перспективы, появились всевозможные самоучители для создания зловредного контента, теперь написать и распространить вирусную программу могут даже школьники. Так в 2004 году была нарушена работа французских спутниковых каналов передачи данных и даже отменены рейсы некоторых авиакомпаний, вследствие воздействия компьютерного вируса Sasser, написанного и распространенного в День своего совершеннолетия 17-летним французским школьником.

А самым разрушительным действием, по мнению книги рекордов Гиннеса, обладал «червь» под названием «ILoveYou», который «прилетел» из Филиппин в ночь с 4 на 5 мая 2000 года. Он распространялся на почтовые ящики пользователей «под прикрытием», прикидываясь обычным текстовым файлом «LOVE-LETTER-FOR-YOU.TXT.vbs», где расширение vbs было скрыто. Улов вируса составил 3 млн. компьютеров по всему миру, в которых он произвел вредоносные изменения в системе, и ущерб от его воздействия оценили примерно 10-15 млрд. долларов.

Michelangelo («March6»

Этот вирус в свое время сильно переоценили. Правда, он заслуженно считается одним из самых безжалостных. Проникая через дискеты на загрузочный сектор диска, он тихо сидел там, не напоминая о своем существовании до 6 марта. А в этот день «счастливчики», получившие «Микеланджело» на свой компьютер, обнаруживали, что все данные с их жесткого диска стерты. Лютовал этот вирус в 1992 году. Зато он сильно сыграл на руку компаниям, производящим антивирусы. Пользуясь случаем, бизнесмены раздули истерию до невиданных масштабов, в то время как на деле от него пострадали всего около 10000 машин.

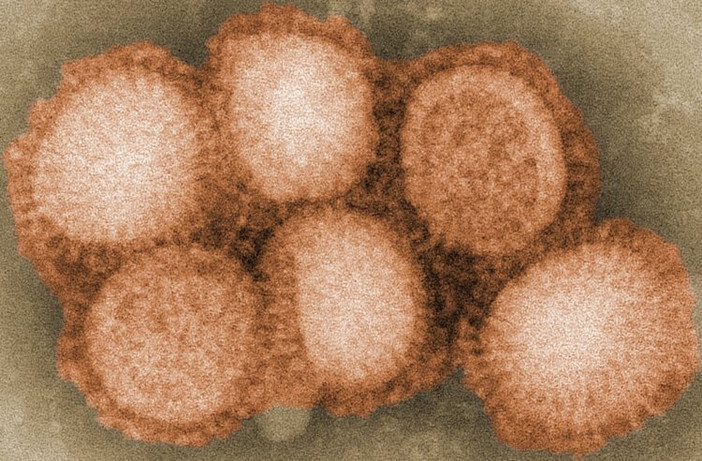

Свиной грипп — вирус H1N1

Этот вирус является гораздо более молодым, чем оспа — первая вспышка «свиного гриппа» была зарегистрирована в 2009 году среди домашних свиней в Мексике и в США. Вирус передается как воздушно-капельным, так и бытовым путем (через предметы или употребление зараженного мяса).

«Свиной грипп» под микроскопом

«Свиной грипп» отличается типичными для гриппа и ОРВИ симптомами: кашель, насморк, температура, рвота, диарея. Сам вирус является не столь опасным, сколько осложнения, которые он вызывает. Вирус объединяет подтипы H1N1 (самый распространенный), H1N2, H3N1, H2N2 и H2N3. Для профилактики заражения используется вакцинация.

Хотя «современный свиной грипп» был обнаружен не так давно, его подтипы (виды «свиного гриппа») наделали плохих дел в 50-х годах XX века. Тогда по разным подсчетам из-за H2N2 переболело до 50% населения Земли, что привело к гибели 4 миллионов человек. Последняя эпидемия вируса произошла в 2009-2010 годах; за год «свиной грипп» распространился по 214 странам, погибло более 18 тысяч человек. Тем не менее всегда остается риск новой эпидемии.

Геморрагическая лихорадка Эбола

Данное заболевание провоцирует

вирус Эбола. Под микроскопом возбудитель

имеет форму тонкой нити, которая тоньше

человеческого волоса в 100 000 раз. Из-за

того, что этот вирус такой крошечный,

он легко попадает в кровоток и

распространяется по всему организму.

В конечном итоге Эбола оседает в

соединительной ткани глаз, в печени и

на стенках кровеносных сосудов.

Закрепившись там, он начинает быстро

размножаться. В то же время этот вирус

начинает производить специальный белок

гликопротеин вируса Эбола. Иммунная

система не может избавиться от этого

белка, поэтому организму не удается

самоизлечение.

Клетки, полные

вирусных частиц и белков взрываются.

Это вызывает многочисленные кровотечения.

Из-за этого падает кровяное давление

до такого уровня, что органы попросту

перестают работать.

Самая крупная вспышка Эболы

наблюдалась с 2014 по 2016 год. В это время

заразилось 28 646 человек из которых 11 323

умерли.

Storm Worm

Первое место в списке 10 самых опасных компьютерных вирусов всех времен занял Storm Worm

Он распространяется через электронную почту, содержащую подробную информацию о разнообразных новостях, что, несомненно, привлекает внимание любого получателя. Он считается одним из самых опасных, поскольку может быть доставлен 14-ю разными субъектами электронной почты и 18-ю уникальными исполняемыми файлами, произвольно прикрепленными в письмах

Когда вложение открывается получателем, повреждаются системные файлы, и начинают беспрерывно повреждаться важные документы, хранящиеся на компьютере. Вирус также может распространяться через бот-сети и руткиты. Поскольку Storm Worm существует и по сей день, он считается самым опасным компьютерным вирусом всех времен.

Классификация вредоносных программ

Компьютерные вирусы классифицируются по различным признакам. В зависимости от поведения их условно разделили на 6 категорий: по среде обитания, по особенностям строения кода, по способу заражения компьютера, по целостности, по возможностям, и дополнительно есть категория неклассифицируемых вирусов.

По среде обитания бывают следующие виды компьютерных вирусов:

- Сетевые — эти вирусы распространяются по локальным или глобальным сетям, заражая огромное количество компьютеров по всему миру.

- Файловые — внедряются в файл, заражая его. Опасность начинается в момент исполнения зараженного файла.

- Загрузочные — внедряются в загрузочный сектор жесткого диска и приступают к исполнению в момент загрузки системы.

По особенностям строения кода вирусы делят на:

- Паразиты — вирусы, которые, внедряясь в файлы, изменяют их содержимое по заданному алгоритму.

- Стелс, или невидимки, — вирусы, поражающие сектора жесткого диска, затем перехватывающие запросы операционной системы к этим секторам и перенаправляющие запрос на незараженные участки винчестера. Такие вирусы сложно обнаружить, отсюда и название.

- Полиморфные, или мутанты — это виды компьютерных вирусов, которые занимаются самокопированием, и при этом постоянно создают файлы с одним предназначением, но совершенно разным кодом.

По способу заражения кода вирусы делят на две группы:

- Резидентные — вредоносные программы, которые заражают оперативную память.

- Нерезидентные — вирусы, не заражающие оперативную память.

По целостности они делятся на:

- Распределенные — программы, разделенные на несколько файлов, но имеющие сценарий последовательности их исполнения.

- Целостные — единый блок программ, который выполняется прямым алгоритмом.

По возможностям предусмотрено деление вирусов на четыре следующие категории:

- Безвредные — виды компьютерных вирусов, способные замедлить работу компьютера путем своего размножения и поглощения свободного пространства на жестком диске.

- Неопасные — вирусы, которые замедляют работу компьютера, занимают значительный объем оперативной памяти и создают звуковые и графические эффекты.

- Опасные — вирусы, которые могут привести к серьезным системным сбоям, от зависания компьютера до разрушения операционной системы.

- Очень опасные — вирусы, способные стереть системную информацию, а также привести к физическому разрушению компьютера посредством нарушения распределения питания основных компонентов.

Разные вирусы, не попавшие под общую классификацию:

- Сетевые черви — вирусы, которые вычисляют адреса доступных компьютеров в сети и размножающиеся. Как правило, относятся к неопасным вирусам.

- Троянские программы, или трояны. Эти типы компьютерных вирусов получили свое название в честь знаменитого троянского коня. Эти вирусы маскируются под полезные программы. Предназначены в основном для хищения конфиденциальной информации, но есть и разновидности более опасных представителей вредоносного ПО.

А какая же функция у экзосом?

Экзосома — это механизм координации и взаимопомощи клеток организма т.е. часть иммуной системы.

Необходимым условием жизнедеятельности многоклеточного организма являются межклеточные взаимосвязи, позволяющие скоординировать биохимические процессы, протекающие в его клетках. Такая коммуникация даёт возможность контролировать и направлять развитие и работу организма. Например, развитие эмбриона требует сложнейшей регуляции: необходимо, чтобы все клетки правильно посылали сигналы о себе и правильно реагировали на сигналы, полученные извне. Неадекватная реакция на такой сигнал может привести к аномалиям развития или к таким заболеваниям как рак. Сигналы передаются с помощью гормонов, цитокинов и хемокинов, факторов роста, нейромедиаторов, метаболитов, ионов и проч. Передача сигналов может осуществляться как путем секреции во внеклеточное пространство, так и через щелевые контакты напрямую между клетками . Однако эти способы передачи сигнала предполагают либо тесный контакт между клетками, либо слишком просты для того, чтобы обмениваться комплексной информацией на расстоянии.

Как недавно выяснилось, есть еще один способ передачи информации между клетками — крошечные внеклеточные пузырьки, выделяемые клетками в окружающую среду и разносимые кровотоком по всему организму . С момента открытия и до начала XXI века никто ими особенно не интересовался. Потом выяснилось, что они обладают способностью регулировать иммунные реакции организма. Когда же в 2007 году в них были обнаружены нуклеиновые кислоты, стало ясно, что это пока недостаточно изученный механизм координации и «взаимопомощи» клеток организма .

Благодаря тому, что эти пузырьки несут белки, липиды и нуклеиновые кислоты, они способны воздействовать на клетку-адресата гораздо более сложным способом, чем отдельные растворенные вещества. Дополнительное удобство здесь в том, что содержимое пузырька окружено мембраной, которая предохраняет его от воздействия среды. Рецепторы на поверхности мембраны обеспечивают доставку точно по адресу. Путешествуют такие «посылки» наиболее экономичным «водным транспортом» — с жидкостью, циркулирующей по кровеносным и лимфатическим сосудам. Таким образом обеспечивается обмен информацией между удаленными клетками в самых разных органах и частях тела.

Помимо переноса информации внеклеточные везикулы могут участвовать и в механизмах «взаимопомощи» — доставлять готовые белки, необходимые «адресату». Например, внеклеточные пузырьки, называемые экзосомами, переправляют от нейронов к мышечным клеткам мембранный белок синаптотагмин-4. Он нужен для формирования нервно-мышечного соединения (синапса), через которое передаются электрические сигналы от нейронов к мышечным клеткам. Производится этот белок в нервных клетках, а используется в мышечных, так что без пересылки тут не обойтись.

Только 2013 году работы по изучению везикулярного транспорта были удостоены Нобелевской премии: «Нобелевская премия по физиологии и медицине (2013): везикулярный транспорт».

Получается полноценное представление об экзосомах у нас есть только с 2013 года официально, другое исследование, говорит, что вирусы это и есть экзосомы, а значит они наши помошники и с ними не то, что бороться нужно, а наоборот им нужно помогать развивая и усиливая свой иммунитет на свежем воздухе, здоровой пищей и гармоничными отношениями в полноценных семьях.Вывод: До этих исследований все представления о природе вирусов их патогенности и целебности вакцин просто напросто были ошибочны. Нужно пересматривать все вирусные парадигмы в свете новых открытий, которые, как ни странно сильно не афишируются.

Melissa

Дэвид Смит, житель города Нью-Джерси, в мае 2002 года был приговорён к 20 месяцам тюремного заключения за создание революционного вируса Melissa. Это первая широко известная вредоносная программа, распространяемая через электронную почту с 1999 года

Принцип предельно прост – ваш знакомый присылает вам письмо с пометкой «важно», а внутри файл, обещающий пароли к 50 порносайтам. На самом же деле это доступ к вирусу, рассылающему подобное письмо 50 вашим знакомым

Такой скрипт был достаточно безвреден, лишь немного ухудшая работу электронной почты, но случившийся прецедент перевернул историю.

Storm Worm

Storm Worm — троянский конь типа бэкдор, заражающий операционные системы Microsoft Windows. Впервые был обнаружен 17 января 2007 года. Распространяется в основном по электронной почте письмом, который имеет заголовок «230 человек погибли в результате разгромивших Европу штормов» (230 dead as stоrm batters Eurоpe), а позже и с другими заголовками. Прикреплённый к письму файл содержит вирус, который проделывает в системе компьютера информационную «брешь», используемую для получения данных или рассылки спама. По подсчётам, вредоносной программой Storm Worm было заражено около 10 млн. компьютеров.

7

Nimda

Nimda («admin» задом наперед) взорвал мир киберпреступности в 2001 году и очень быстро поднялся на вершину.

Всего за 22 минуты «Nimda» прошел путь от неизвестного до самого распространенного компьютерного вируса на планете. Но как?

Он распространялся по электронной почте, через вебсайты и находил уязвимости в корпоративных сетях. «Nimba» покрыл собой все возможные каналы распределения информации по сети. Он даже использовал старые бэкдоры, открытые прошлыми вирусами, чтобы попасть на серверы и испортить интернет-трафик.

Что касается опасений общественности, то «Nimda» выбрал для своего торжества правильное время, появившись всего через неделю или около того после терактов 11 сентября, что побудило многим подумать, что это была первая волна новой политики кибертерроризма Аль-Каиды.

Однако, эти опасения оказались необоснованными. Несколько сетей может и были взломаны вирусом, но наша интернет-инфраструктура все еще стоит на месте и сегодня.

Conficker

Conficker — один из наиболее опасных и известных червей, ориентированный на компьютеры под управлением операционных систем Microsoft Windows. Системы Linux и Macintosh к нему полностью устойчивы. Впервые был обнаружен в сети 21 ноября 2008. К февралю 2009 г. Conficker инфицировал 12 млн. компьютеров по всему миру, в том числе государственных, корпоративных и домашних. 13 февраля 2009, компания Microsoft пообещала награду в 250 000 долларов за информацию о создателях вируса. Была даже создана специальная группа по борьбе с Conficker, которую неофициально окрестили Conficker Cabal. Ущерб, нанесённый вредоносной программой, оценивается в $ 9,1 млрд.

8

Полулегальный бизнес

Помимо студентов-вирусописателей и откровенно криминального бизнеса в интернете существует также деятельность на грани закона — бизнес «полулегальный». Системы навязывания электронной рекламы, утилиты, периодически предлагающие пользователю посетить те или иные платные веб-ресурсы, прочие типы нежелательного программного обеспечения — все они также требуют технической поддержки со стороны программистов-хакеров. Данная поддержка требуется для реализации механизмов скрытного внедрения в систему, периодического обновления своих компонент, разнообразной маскировки (чтобы защитить себя от удаления из системы), противодействия антивирусным программам — перечисленные задачи практически совпадают с функционалом троянских программ различных типов.

Принудительная реклама (Adware)

Производится внедрение в систему специальных рекламных компонентов, которые периодически скачивают рекламную информацию с особых серверов и показывают её пользователю. В большинстве случаев (но не всегда) внедрение в систему происходит незаметно для пользователя, а рекламные окна всплывают только при работе интернет-браузера (так рекламные системы маскируются под рекламные баннеры веб-сайтов).

После принятия несколькими штатами США антирекламных законов, разработчики Adware были фактически выведены за рамки закона (а почти все они — американские компании). В результате, некоторые из них максимально легализовали свои разработки: теперь Adware поставляется с инсталлятором, видна иконка на системной панели и есть деинсталлятор. Но представить себе человека, который в здравом уме и трезвой памяти добровольно установит на компьютер рекламную систему трудно, и поэтому легальные Adware стали навязывать вместе с каким-либо бесплатным софтом. При этом инсталляция Adware происходит на фоне инсталляции этого софта: большинство пользователей нажимают «OK», не обращая внимания на тексты на экране, — и вместе с устанавливаемыми программами получают и рекламные. А поскольку зачастую половина рабочего стола и системной панели заняты самыми разнообразными иконками, то иконка рекламной программы теряется среди них. В результате де-юре легальный Adware устанавливается скрытно от пользователя и не виден в системе.

Стоит также отметить, что в некоторых случаях удалить легальные рекламные системы без нарушения работы основного софта невозможно. Подобным образом производители Adware защищаются от деинсталляции.

Порнографический бизнес, платные веб-ресурсы

Для привлечения пользователей на платные веб-сайты часто также используются различные программы, которые де-юре не попадают в разряд вредоносных, поскольку они никак не скрывают своего присутствия, а на платный ресурс пользователь попадает, только положительно ответив на соответствующий вопрос. Однако такие программы часто устанавливаются в систему без ведома пользователя, например, при посещении веб-сайтов сомнительного содержания. Затем они настойчиво предлагают пользователю посетить тот или иной платный ресурс.

Ложные анти-шпионские (Anti-Spyware) или антивирусные утилиты

Это достаточно новый вид бизнеса. Пользователю «подсовывается» небольшая программа, которая сообщает о том, что на компьютере обнаружено шпионское программное обеспечение или вирус. Сообщается в любом случае, вне зависимости от реальной ситуации — даже если на компьютере кроме ОС Windows больше ничего не установлено. Одновременно пользователю предлагается за небольшую сумму приобрести «лекарство», которое, на самом деле, почти ни от чего не лечит.

Как появились компьютерные вирусы

Официально история компьютерных вирусов начинается с 1981 года. Вычислительная техника находилась в стадии становления. Тогда никто еще не знал, что такое компьютерный вирус. Ричард Скрента написал первый загрузочный вирус для компьютера Apple II. Он был сравнительно безобидным и выводил на экран стихотворение. Позже начали появляться вирусы и для MS-DOS. В 1987 году были зафиксированы сразу три эпидемии вирусов. Этому поспособствовал выход на рынок сравнительно недорогого компьютера IBM и рост компьютеризации в целом по земному шару.

Первая эпидемия была спровоцирована вредоносной программой Brain, или «Пакистанским вирусом». Разработали его братья Алви, чтобы наказать пользователей, использующих взломанные версии их программного обеспечения. Братья не ожидали, что вирус выйдет за пределы Пакистана, однако это произошло, и вирусом Brain были заражены компьютеры по всему миру.

Вторая эпидемия возникла в Лехайском университете в Соединенных Штатах Америки, и несколько сотен дискет в библиотеке вычислительного центра университета были уничтожены. Эпидемия имела средние по тем временам масштабы, и вирус поразил всего 4 тысячи компьютеров.

Третий вирус — Jerusalem возник сразу в нескольких странах мира. Вирус уничтожал все файлы сразу при их запуске. Среди эпидемий 1987-1988 года эта была самой масштабной.

1990 год стал отправной точкой активной борьбы с вирусами. К этому времени было написано уже много программ, наносящих вред компьютерам, но до 90-х годов это не было большой проблемой.

В 1995 году начали появляться сложные вирусы, и произошел инцидент, при котором все диски с бета-версией Windows 95 оказались заражены вирусами.

Сегодня выражение «компьютерный вирус» стало привычным для всех, и индустрия программ для нанесения вреда стремительно растет и развивается. Ежедневно возникают новые вирусы: компьютерные, телефонные, а теперь и вирусы для часов. В пику им различные компании производят защитные комплексы, однако компьютеры по-прежнему заражаются во всех уголках света.