8 параметров групповой политики windows, которые должен знать каждый администратор

Содержание:

- Races[]

- Фильтры политик

- Запрет запуска программ через реестр Windows

- Устранение неполадок GPO на стороне клиента

- Настройки политики

- Статус GPO

- Восстановление объекта групповой политики

- GPO — Create a scheduled task

- Equipment list

- Tutorial GPO — Create a scheduled task

- Tutorial — Applying the GPO to create a scheduled task

- GPO — Добавить местных администраторов

- Список оборудования:

- Учебник — Создание GPO для добавления местных администраторов

- Учебник — Применение GPO для настройки локальных администраторов

- Summary

- Управление областью действия GPO

- Как включить GPO Loopback Processing Mode (режим обработки замыкания GPO)

- Определение

- Консоль управления групповой политикой

- GPO Appliance Order

- Редактор локальной групповой политики. оснастка gpedit.msc

- Делегирование групповой политики

- Зачем внедрять Active Directory

- What is a GPO?

Races[]

When creating your character, you can have 4 possible races.

| Race Name | Chance | Unique Character Traits | Abilities/Skills |

| Human | 75% | Nothing | None |

| Skypian | 15% | Wings | 50% less fall damage, Gliding (Learned from NPC on top of The Tree in Skypiea) |

| Fishman | 5% | Unique skin colors such as white, red, green, blue and multiple body types | Faster swim, longer breath, being able to ‘swim’ with a devil fruit (which is just jumping out of the water), the ability to learn Fishman Karate, and a passive that makes Sharks less attracted to you. |

| Mink | 5% | Multiple body types | 10% more stamina, stun passive, and the ability to learn Electro Combat. Minks will electrify Golden Staff. |

Фильтры политик

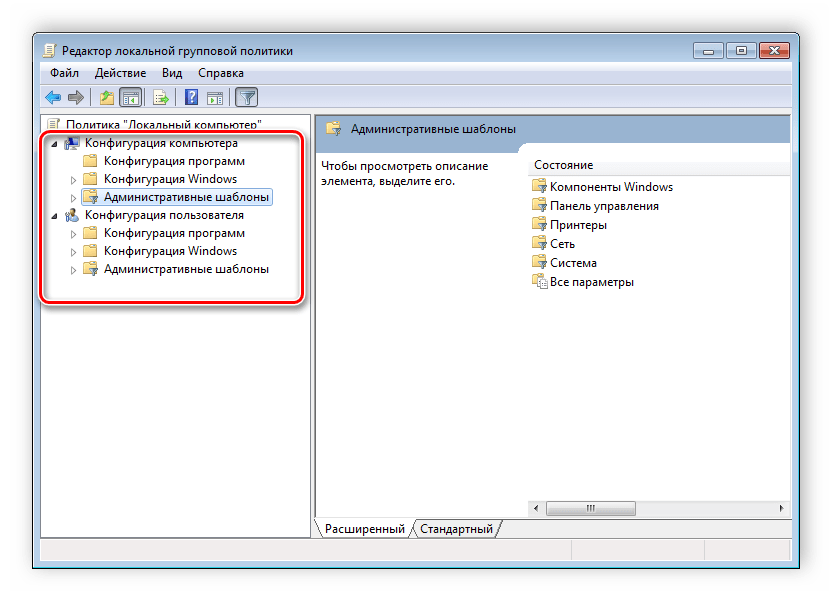

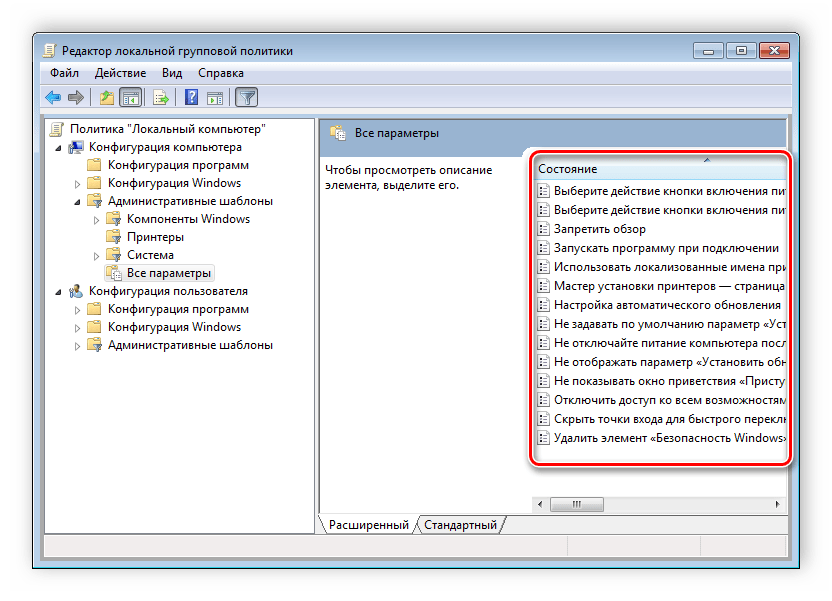

Минусом редактора является отсутствие функции поиска. Существует множество различных настроек и параметров, их больше трех тысяч, все они разбросаны по отдельным папкам, а поиск приходится осуществлять вручную. Однако данный процесс упрощается благодаря структурированной группе из двух ветвей, в которых расположились тематические папки.

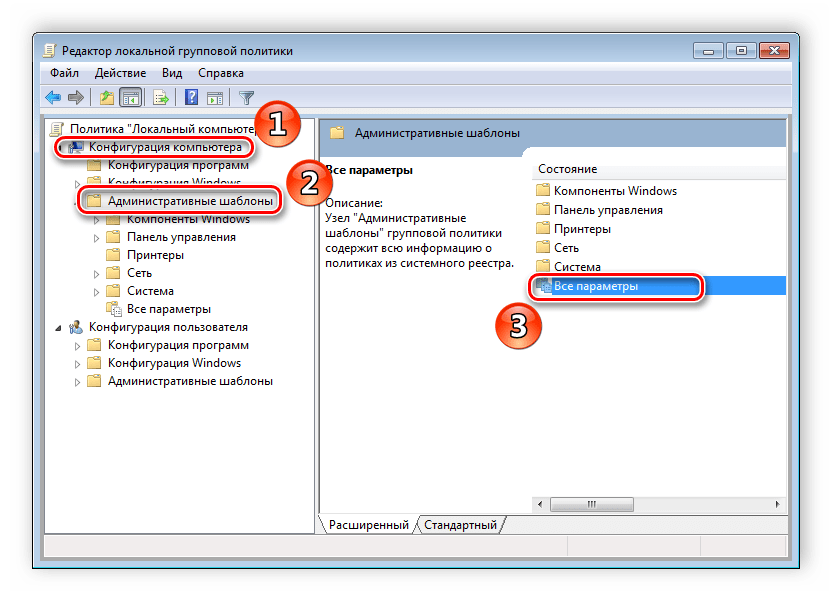

Например, в разделе «Административные шаблоны», в любой конфигурации, находятся политики, которые никак не связаны с безопасностью. В этой папке находится еще несколько папок с определенными настройками, однако можно включить полное отображение всех параметров, для этого нужно нажать на ветвь и выбрать пункт в правой части редактора «Все параметры», что приведет к открытию всех политик данной ветви.

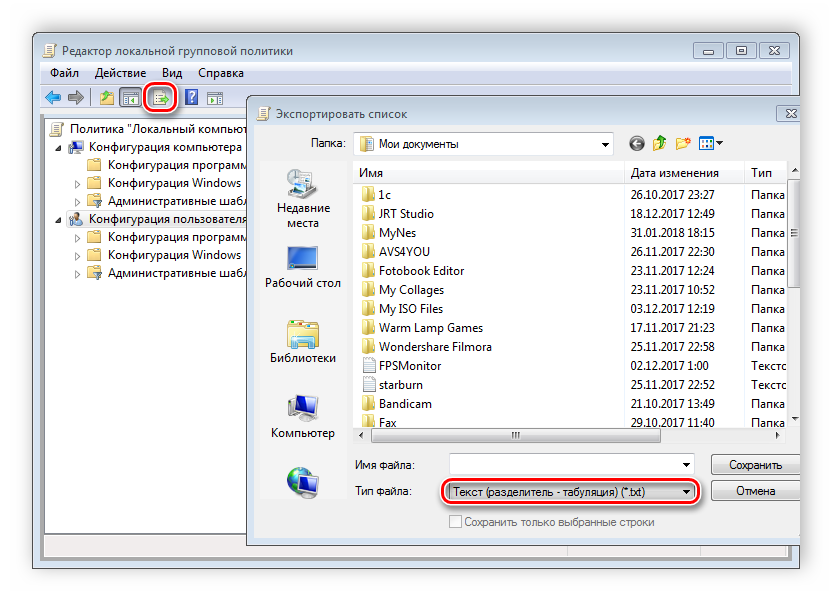

Экспорт списка политик

Если все-таки появляется необходимость найти определенный параметр, то сделать это можно только путем экспорта списка в текстовый формат, а потом уже через, например Word, осуществлять поиск. В главном окне редактора есть специальная функция «Экспорт списка», он переносит все политики в формат TXT и сохраняет в выбранном месте на компьютере.

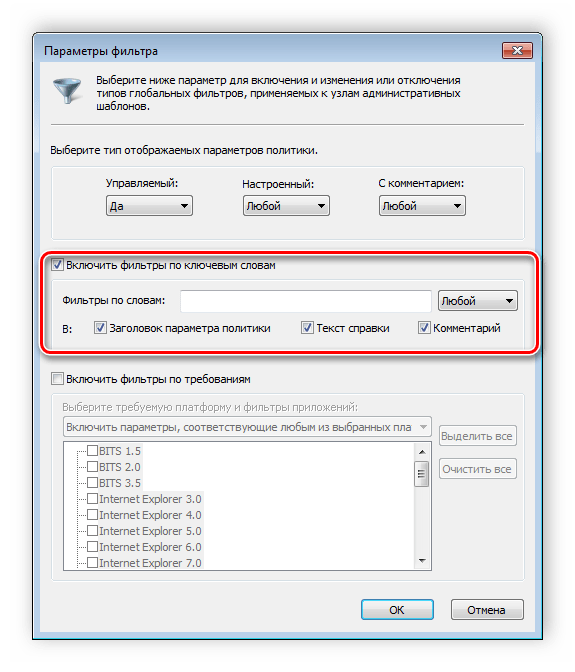

Применение фильтрации

Благодаря появлению ветви «Все параметры» и улучшению функции фильтрации поиск практически не нужен, ведь лишнее откидывается путем применения фильтров, а отображаться будут только необходимые политики. Давайте подробнее рассмотрим процесс применения фильтрации:

- Выберите, например, «Конфигурация компьютера», откройте раздел «Административные шаблоны» и перейдите в «Все параметры».

Разверните всплывающее меню «Действие» и перейдите в «Параметры фильтра».

Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь имеется несколько вариантов подбора соответствий. Откройте всплывающее меню напротив строки ввода текста и выберите «Любой» – если нужно отображать все политики, которые соответствуют хотя бы одному указанному слову, «Все» – отобразит политики, содержащие текст из строки в любом порядке, «Точный» – только параметры, точно соответствующие заданному фильтру по словам, в правильном порядке. Флажками снизу строки соответствий отмечаются места, где будет осуществляться выборка.

Нажмите «ОК» и после этого в строке «Состояние» отобразятся только подходящие параметры.

В том же всплывающем меню «Действие» ставится или убирается галочка напротив строки «Фильтр», если нужно применить или отменить заранее заданные настройки подбора соответствий.

Запрет запуска программ через реестр Windows

Возможность запретить запуск программ в Windows при старте также есть в реестре. В таком случае вы можете запретить запуск некоторых программ при старте Windows, только если вы это сделаете через Реестр на вашем компьютере.

ВАЖНО. Содержит инструкции по редактированию реестра

Если вы сделаете какую-либо ошибку при редактировании реестра, вы можете вызвать сбой или невозможность загрузки Windows, что потребует переустановки Windows. Редактируйте реестр на свой страх и риск. Всегда делайте резервную копию реестра, прежде чем вносить какие-либо изменения. Если вам неудобно редактировать реестр, не пытайтесь выполнить эти инструкции. Вместо этого обратитесь за помощью к поставщику компьютерной поддержки.

Чтобы удалить загрузочную запись из реестра:

- Нажмите Win-R. В поле «Открыть:» введите regedit и нажмите Enter.

- Чтобы сохранить резервную копию реестра, в меню Файл выберите Экспорт ….

- Обязательно отметьте место назначения файла; по умолчанию он будет сохранён на рабочем столе.

- Дайте файлу понятное имя, например, реестр или регбэк, чтобы вы помнили, что этот файл является резервной копией реестра.

- В поле «Диапазон экспорта» убедитесь, что выбрано «Всё», и нажмите «Сохранить». Это создаст резервную копию рабочего реестра.

- Чтобы развернуть HKEY LOCAL MACHINE, нажмите + (знак плюс) слева.

- Разверните дерево Software, затем Microsoft, затем Windows, а затем CurrentVersion.

- Выделите папку «Run». В правой части экрана вы увидите программы, настроенные на запуск при старте, которые могут отсутствовать в папке «Автозагрузка». Некоторые из них могут быть важными, такими как антивирусные программы или брандмауэры. Также могут быть нежелательные или ненужные программы, такие как шпионское и рекламное программное обеспечение. Вам нужно будет выяснить, что нужно, а что нет.

- Выделите любую программу (программы), которую вы хотите запретить для автоматического запуска, а затем нажмите клавишу Del. Помните, что удаление программ здесь не удаляет их с вашего компьютера; это только останавливает их автоматический запуск.

Изменения в реестре вносятся немедленно, поэтому вам не нужно сохранять свои изменения. На этом этапе вы можете просто закрыть редактор реестра.

Ещё один вариант ограничения запуска программ в Windows через реестр:

- Откройте реестр Windows и перейдите в каталог: HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/Explorer

- Щёлкните правой кнопкой мыши пустую область с правой стороны и добавьте новое «DWORD (32-разрядное) значение» с именем «DisallowRun».

- Откройте «DisallowRun» и присвойте ему значение «1».

- Щёлкните правой кнопкой мыши и добавьте новый «Ключ», также называемый «DisallowRun». Будет создана новая папка.

- Выберите папку «DisallowRun» на левой панели.

- Щёлкните правой кнопкой мыши пустую область с правой стороны и добавьте новое «DWORD (32-разрядное) значение» с именем «1».

- Откройте «1» и в поле значение введите название программы, которую вы хотите заблокировать, например, «itunes.exe».

- Повторите описанные шаги с любыми приложениями, которые необходимо заблокировать, только увеличивайте число, используемое в «DWORD (32-битном) значении» каждый раз (2, 3, 4, 5 и т. д.)

После этого даже при попытке принудительного запуска программы вы увидите сообщение «Эта операция была отменена из-за действующих на этом компьютере ограничений. Пожалуйста, обратитесь к системному администратору».

Устранение неполадок GPO на стороне клиента

Вы можете диагностировать применение GPO на стороне клиента с помощью gpresult, rsop.msc или Просмотра событий Windows (eventvwr.msc).

Чтобы увидеть журнал событий применения групповых политик, откройте Event Viewer («Просмотр событий»), это можно сделать с помощью команды:

eventvwr.msc

В средстве просмотра событий вы можете фильтровать события по источнику для этого нажмите «Создать настраиваемое представление» и в качестве источника выберите GroupPolicy (Microsoft-Windows-GroupPolicy).

Вы увидите журнал событий, связанных с применением групповых политик:

Такого же результата вы можете достичь если в окне Event Viewer («Просмотр событий») перейдёте по пути Applications and Services Logs → Microsoft → Windows → Applications and Services Logs → Group Policy → Operational (в русскоязычной версии это Журналы приложений и служб → Microsoft → Windows → Group Policy → Operational.

Подводя итог, я рекомендую сделать структуру GPO как можно более простой и не создавать ненужных политик. Используйте прозрачную схему именования политик: имя должно чётко указывать, для чего предназначен объект групповой политики.

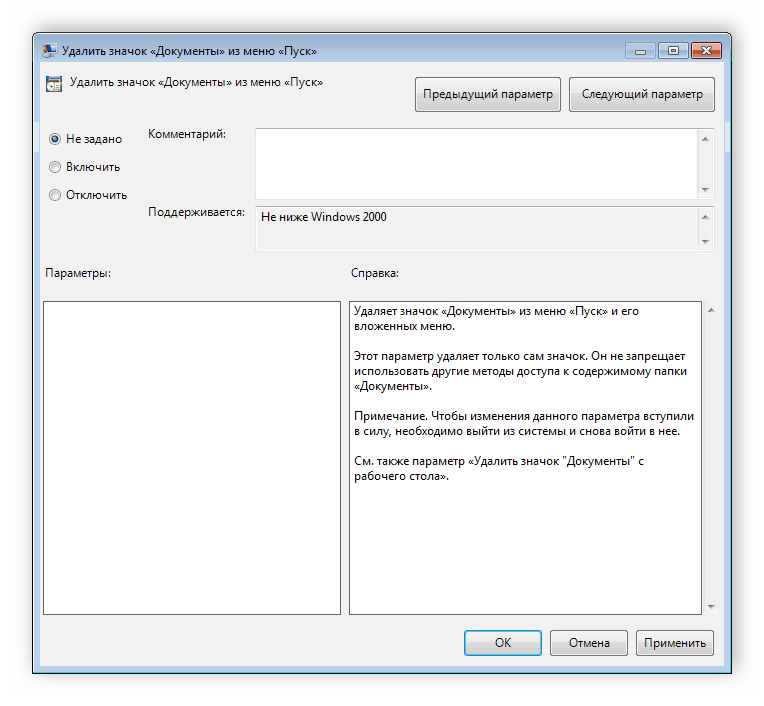

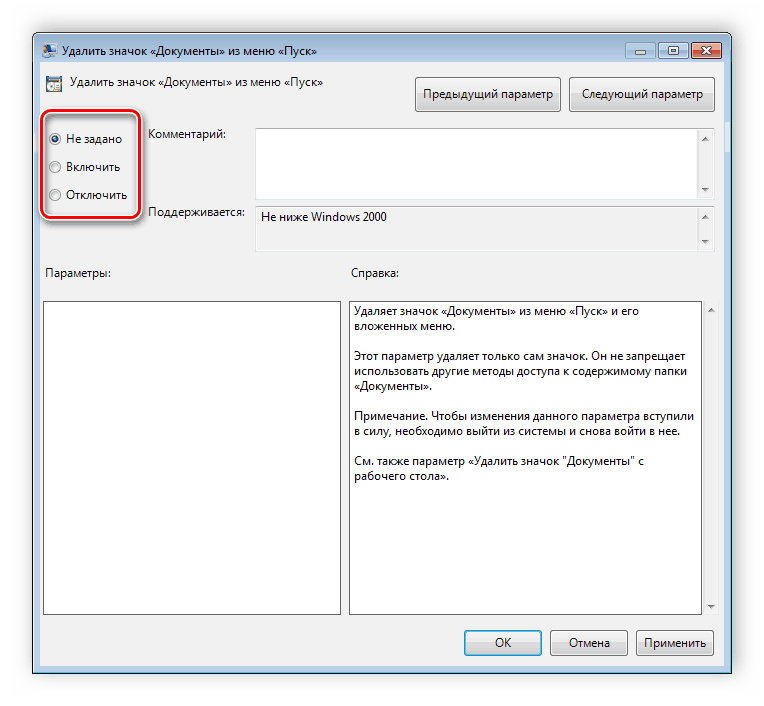

Настройки политики

Каждая политика доступна для настройки. Открывается окно редактирования параметров по двойному щелчку на

определенную строку. Вид окон может отличаться, все зависит от выбранной политики.

Стандартное простое окно имеет три различных состояния, которые настраиваются пользователем. Если точка стоит

напротив «Не задано», то политика не

действует. «Включить» – она будет работать и активируются

настройки. «Отключить» – находится в рабочем состоянии, однако параметры не

применяются.

Рекомендуем обратить внимание на строку «Поддерживается» в окне, она показывает,

на какие версии Windows распространяется политика

Статус GPO

Проверьте статус GPO на вкладке Details свойств политики в GPMC.msc

Обратите внимание на значение в раскрывающемся списке GPO Status («Состояние объекта групповой политики»).

Как видите, доступно 4 варианта:

- All settings disabled (Все настройки отключены) — все настройки политики отключены (GPO не применяется);

- Computer configuration settings disabled (Параметры конфигурации компьютера отключены) — параметры только из конфигурации компьютера вашего GPO не применяются;

- User configuration settings disabled (Параметры конфигурации пользователя отключены) — параметры из раздела конфигурации пользователя не применяются;

- Enabled (Включено) — все настройки GPO применяются к целевым объектам AD (значение по умолчанию).

Восстановление объекта групповой политики

Во время изменения параметров политик объекта групповой политики вы можете совершить ошибку, и настройки пользовательских компьютеров могут измениться в худшую сторону. Помимо этого, у вас всегда есть шанс по ошибке удалить нужный, а, возможно, и критичный для вас объект групповой политики. Чтобы избежать большинства подобных проблем, оснастка «Управление групповой политикой» позволяет управлять и восстанавливать резервные копии объектов групповой политики. При помощи механизма восстановления объектов GPO, вы можете изменить как модифицированные, так и удаленные объекты групповой политики. Так как каждый объект групповой политики архивируется отдельно с номером версии, которая включает в себя отметку времени и описание архива, вы можете восстановить последнюю или любую из предыдущих версий указанного вами объекта групповой политики. Также как и в случае с архивацией, для восстановления объекта GPO у вас должны быть права на разрешение создание в домене объект GPO, а также разрешения на чтение папки, в которой располагается резервная копия объекта групповой политики. Для восстановления существующего объекта групповой политики, выполните следующие действия:

- Откройте оснастку «Управление групповой политикой», где в дереве консоли разверните контейнер, в котором расположен объект групповой политики, который вам нужно восстановить;

- Выделите объект групповой политики, который вам нужно восстановить, нажмите на нем правой кнопкой мыши и в открывшемся контекстном меню выберите команду «Восстановить из архива…»;

- В отобразившемся диалоговом окне «Мастер восстановления объекта групповой политики», на первой странице мастера прочтите информацию о восстановлении объектов GPO из архивов и нажмите на кнопку «Далее»;

Рис. 3. Страница приветствия мастера восстановления объектов групповой политики

На странице «Расположение архива» укажите папку, в которой расположена архивная копия объекта групповой политики;

Рис. 4. Страница «Расположение архива» мастера восстановления объекта групповой политики

На странице «Исходный объект групповой политики», выберите объект групповой политики, который требуется восстановить. Если вы создавали несколько резервных копий объекта групповой политики, вы можете выбрать любую архивную копию, создаваемую ранее из списка «Архивированные объекты политики для восстановления». Если вы хотите просмотреть изменения в выбранной вами политике, нажмите на кнопку «Просмотреть параметры…»;

Рис. 5. Страница «Исходный объект групповой политики» мастера восстановления групповой политики

Нажмите на кнопку «Далее». На странице «Завершение мастера восстановления объектов групповой политики» просмотрите сводную информацию и нажмите на кнопку «Готово»;

Рис. 6. Страница завершения мастера восстановления объектов групповой политики

На следующем шаге откроется диалоговое окно «Восстановление», где по завершению процесса восстановления нажмите на кнопку «ОК»;

Рис. 7. Диалоговое окно «Восстановление»

Управление архивацией

Управления архивацией позволяет вам восстанавливать или удалять один или несколько объектов групповой политики. Для того чтобы воспользоваться механизмом управления архивации, выполните следующие действия:

- В оснастке «Управление групповой политикой» выберите контейнер «Объекты групповой политики», нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Управление архивацией»;

- В диалоговом окне «Управление архивацией», которое отображено на следующей иллюстрации, выберите удаленный объект групповой политики или тот объект GPO, который требуется восстановить, и нажмите на кнопку «Восстановить». Если у вас отображено сразу несколько объектов групповой политики, которые отличаются только по временной отметке, вы можете установить флажок «Показывать только последнюю версию каждого объекта групповой политики» для отображения последнего изменения для каждого присутствующего в архиве объекта GPO. Также вы можете удалить из архива несколько объектов групповых политик. Для этого, удерживая клавишу Ctrl, выделите сразу несколько объектов GPO и нажмите на кнопку «Удалить».Рис. 8. Диалоговое окно «Управление архивацией»

GPO — Create a scheduled task

Would you like to learn how to configure a group policy to create a scheduled task on Windows? In this tutorial, we will show you how to create a scheduled task using a GPO.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

Equipment list

The following section presents the list of equipment used to create this tutorial.

As an Amazon Associate, I earn from qualifying purchases.

On this page, we offer quick access to a list of tutorials related to Windows.

Tutorial GPO — Create a scheduled task

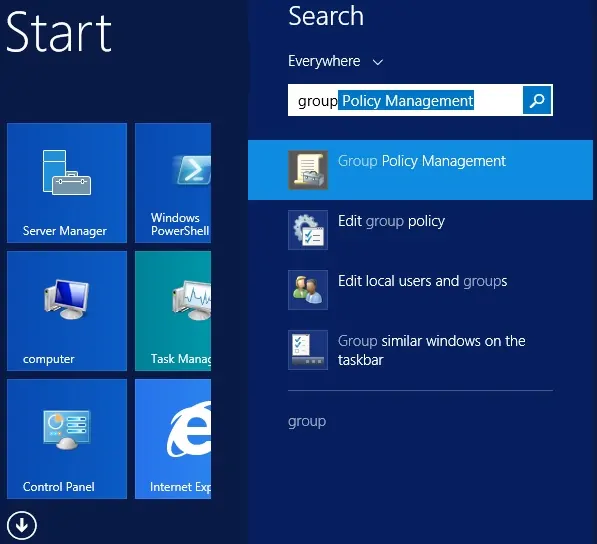

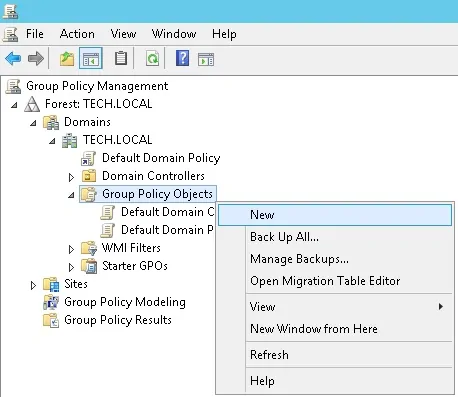

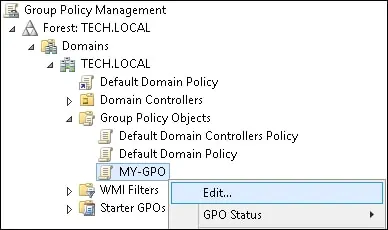

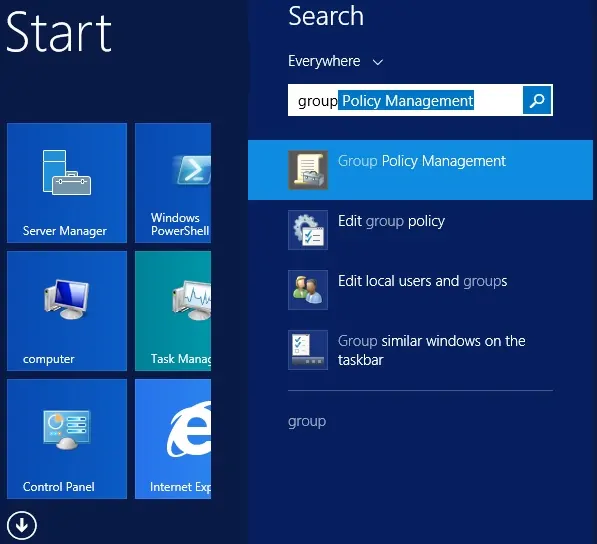

On the domain controller, open the group policy management tool.

Create a new group policy.

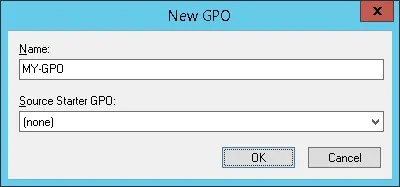

Enter a name for the new group policy.

In our example, the new GPO was named: MY-GPO.

On the Group Policy Management screen, expand the folder named Group Policy Objects.

Right-click your new Group Policy Object and select the Edit option.

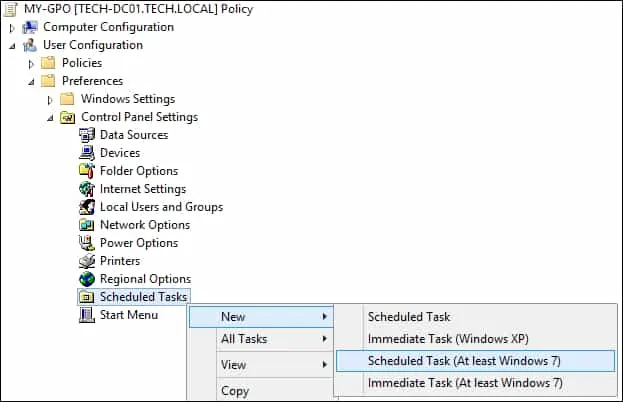

On the group policy editor screen, expand the User configuration folder and locate the following item.

Copy to Clipboard

User Configuration > Preferences > Control Panel Settings > Scheduled Tasks

Create a scheduled task.

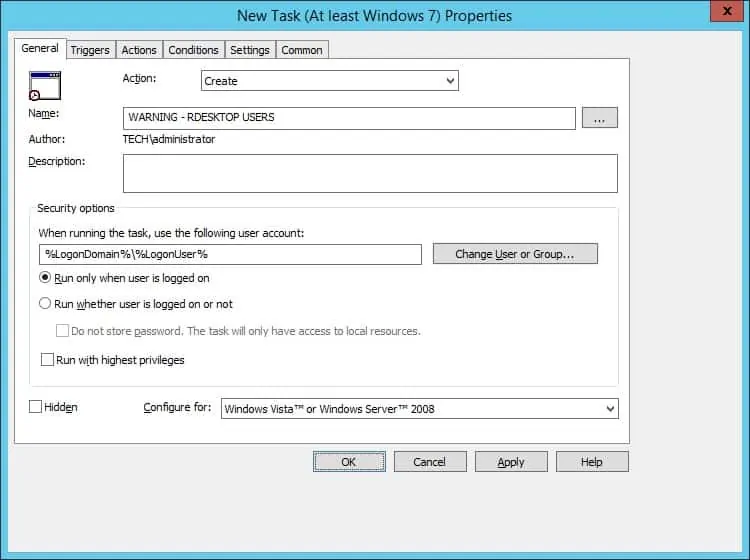

On the General tab, perform the following configuration:

• Action — Create.

• Name — Enter a name to this task.

• Run only when the user is logged on — Optional.

Change the settings to suit your needs.

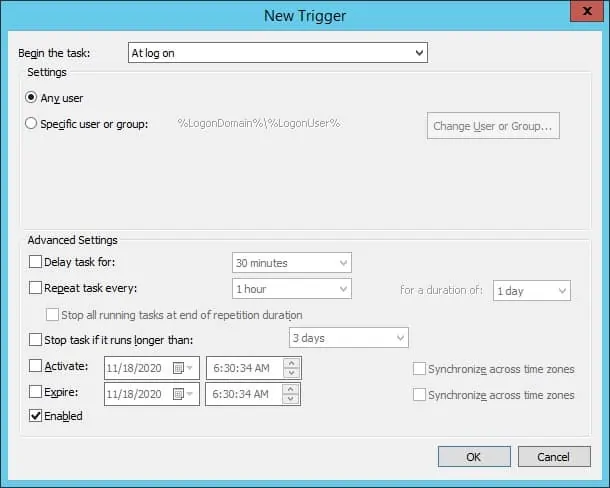

On the Trigger tab, click on the New button and perform the following configuration:

• Begin the task — At log on.

Click on the Ok button.

Change the settings to suit your needs.

On the Action tab, click on the New button and perform the following configuration:

• Action — Start a program.

• Program/Script — Enter the desired command or script.

• Add arguments — Enter the command arguments.

Click on the Ok button.

Change the settings to suit your needs.

In our example, we used these Powershell arguments to display a notification.

Copy to Clipboard

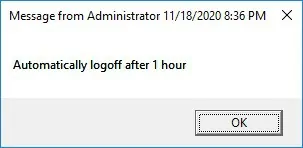

-WindowStyle hidden -Command «& {::LoadWithPartialName(‘System.Windows.Forms’); ::Show(‘Automatic logoff after 1 hour of inactivity’,’WARNING’)}»

Here is the alert message that will be presented to the user after the logon.

To save the group policy configuration, you need to close the Group Policy editor.

Congratulations! You have finished the GPO creation.

Tutorial — Applying the GPO to create a scheduled task

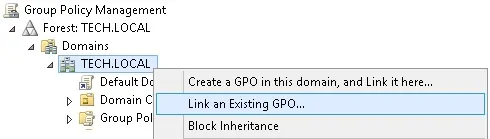

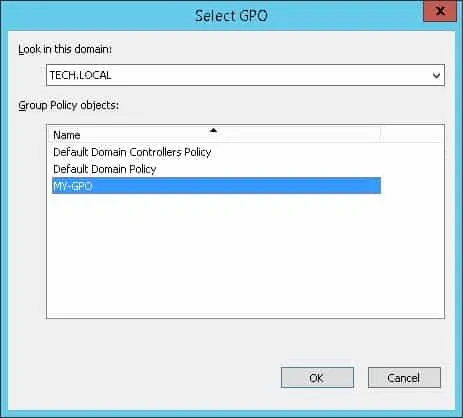

On the Group policy management screen, you need to right-click the Organizational Unit desired and select the option to link an existent GPO.

In our example, we are going to link the group policy named MY-GPO to the root of the domain.

After applying the GPO you need to wait for 10 or 20 minutes.

During this time the GPO will be replicated to other domain controllers.

In our example, we created a scheduled task on all domain computers using a GPO.

2021-02-14T02:37:19-03:00

GPO — Добавить местных администраторов

Хотите узнать, как использовать групповую политику для добавления локальных администраторов к компьютерам доменов? В этом учебнике мы покажем вам, как создать групповую политику, чтобы добавить группу пользователей в качестве локальных администраторов.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого руководства Windows.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник — Создание GPO для добавления местных администраторов

На контроллере домена создайте группу пользователей.

Члены этой группы будут настроены как администраторы каждого компьютера в домене.

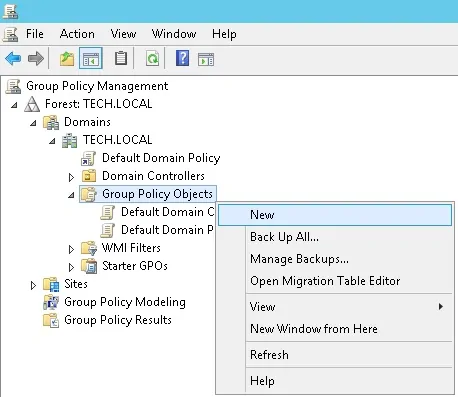

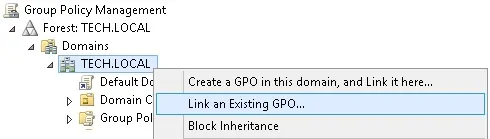

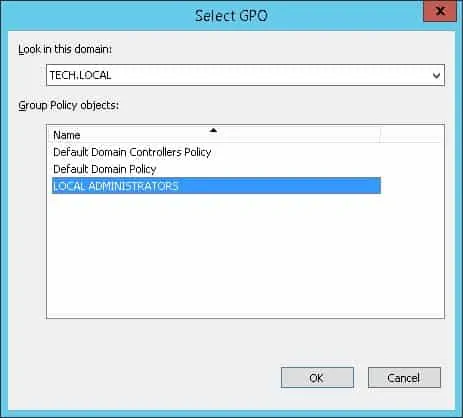

На контроллере домена откройте инструмент управления групповой политикой.

Создание новой групповой политики.

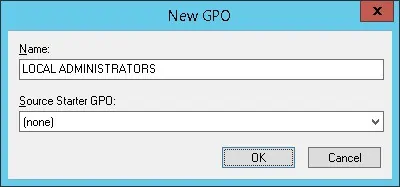

Введите имя для новой политики группы.

В нашем примере, новый GPO был назван: LOCAL ADMINISTRATORS.

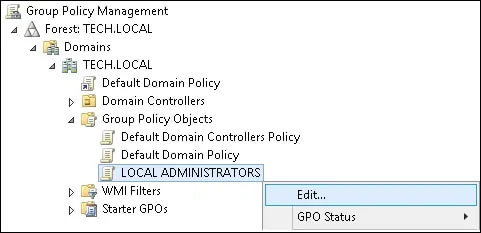

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

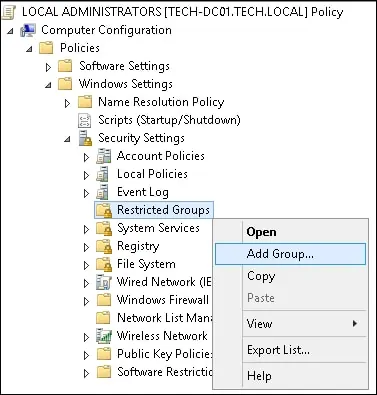

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Copy to Clipboard

Computer Configuration > Policies > Windows Settings > Security Settings > Restricted Groups

Нажмите правой кнопкой мыши на ограниченные группы и выберите опцию добавления группы.

Введите желаемое название группы.

В нижней части экрана нажмите кнопку Добавить.

Введите имя группы локальных администраторов.

В нашем примере участники группы Active Directory под названием LOCAL-ADMINS будут автоматически настроены как члены группы локальных администраторов.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Поздравляю! Вы закончили создание GPO.

Учебник — Применение GPO для настройки локальных администраторов

На экране управления политикой Группы необходимо правильно нажать на желаемую Организационную группу и выбрать возможность связать существующий GPO.

В нашем примере мы собираемся связать групповую политику под названием LOCAL ADMINISTRATORS с корнем домена.

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

Чтобы проверить конфигурацию, проверьте членов локальной группы администраторов на удаленном компьютере.

В нашем примере группа под названием LOCAL-ADMINS является членом группы местных администраторов.

2020-12-24T00:29:15-03:00

Summary

I hope this article helped you remove some confusion about GPO processing.

With security filtering you can easily test any new GPO’s without affecting live users and systems.

Complete your GPO security filtering with the use of Dynamic Groups. Our free tool will allow you to automate your setup based on user and computer attributes.

Using GPResult on the client or RSoP server side you can quickly troubleshoot GPO errors and become the hero of the day

Group Policies can also be managed with the GroupPolicy module for PowerShell. Using PowerShell you can perform tasks that are not feasible doing manually.

As an example on how to manage GPO’s with PowerShell have a look at this article. It shows you how to quickly analyze every single GPO in your domain for security filtering and custom delegation, using only PowerShell and Excel.

Управление областью действия GPO

Если параметр политики не применяется к клиенту, проверьте область действия GPO. Если вы настраиваете параметр в разделе Computer Configuration («Конфигурация компьютера»), ваша групповая политика должна быть сопряжена с организационным подразделением (OU) объектов компьютеров. То же самое верно, если вы установите свои параметры в разделе User configuration («Конфигурации пользователя»).

Также убедитесь, что объект, к которому вы пытаетесь применить свой GPO, находится в правильном контейнере AD (OU) компьютеров или пользователей. Если у вас много объектов и вы не можете вспомнить, в каком организационном подразделении находится нужный вам пользователь или компьютер, то вы можете выполнить поиск по объектам в своём домене. После выполнения поиска, чтобы узнать, в какое организационное подразделение (OU) помещён найденный объект, дважды кликните на него, перейдите на вкладку Object («Объект»), где в поле «Каноническое имя объекта» вы увидите полный путь, включающий имя организационного подразделения.

Связанная статья: Поиск по Active Director групп и пользователей с использованием подстановочных знаков

Это означает, что целевой объект должен находиться в подразделении, с которым связана политика (или во вложенном контейнере AD).

Как включить GPO Loopback Processing Mode (режим обработки замыкания GPO)

Если вы включили Loopback Processing mode («Режим обработки замыкания»), вы можете применить настройки из раздела «Конфигурация пользователя» к объекту компьютера. Вы можете включить режим кольцевой обработки в следующем разделе редактора GPO: Computer Configuration → Policies → Administrative Templates → System → Group Policy → Configure user Group Policy Loopback Processing mode (в русифицированной версии Конфигурация компьютера → Политики → Административные шаблоны → Система → Групповая политика → Настройка режима обработки замыкания пользовательской групповой политики). Например, если вы включите обработку обратной связи политики, зададите некоторые параметры в разделе «Конфигурация пользователя» и свяжете политику с подразделением с объектами компьютеров, эти параметры политики будут применены к выполнившим вход пользователям.

Этот режим обработки замыкания политики имеет два возможных значения:

Merge («Слияние») – сначала к пользователю применяется объект групповой политики на основе местоположения пользователя, а затем применяется объект групповой политики, связанный с компьютером

В случае конфликта политик OU пользователя и компьютера, политика компьютера будет иметь более высокий приоритет.

В этом режиме политика запускается дважды, обратите внимание на это при использовании сценариев входа в систему.

Replace («Замена») – к пользователю будут применяться только политики, назначенные подразделению, содержащему компьютер, на котором пользователь вошёл в систему.

Определение

Группы Active Directory помогают администраторам определять параметры того, что пользователи могут делать в сети, включая файлы, папки и приложения, к которым они получат доступ. Коллекции пользовательских и компьютерных параметров называются объектами групповой политики, которые администрируются из центрального интерфейса, называемого консолью управления. Групповая политика также может управляться с помощью средств командной строки, таких как gpresult и gpupdate.

В Windows Server 2008 были добавлены настройки, известные как выбор групповой политики, чтобы обеспечить администраторам лучшую направленность и гибкость.

Консоль управления групповой политикой

Первоначально групповые политики были изменены с помощью инструмента редактирования групповой политики, который был интегрирован с оснасткой консоли управления (MMC) для пользователей и компьютеров Active Directory , но позже он был разделен на отдельную оснастку MMC под названием Консоль управления групповой политикой ( GPMC). Консоль управления групповыми политиками теперь является пользовательским компонентом в Windows Server 2008 и Windows Server 2008 R2 и предоставляется для загрузки как часть средств удаленного администрирования сервера для Windows Vista и Windows 7 .

GPO Appliance Order

GPO appliance can be very confusing at first since a lot of configurations contribute to the final result of your GPO appliance order. We often see seasoned admins make mistakes in this area.

First of all:

Computer objects in AD receive computer settings (only) from GPO’s which are linked to the computer’s OU or parent OU’s.

User objects in AD receive user settings (only) from GPO’s which are linked to the user’s OU or parent OU’s.

Exceptions to this rule exist! Please read the entire section carefully!

A GPO can have it’s computer settings or user settings disabled. Use this to speed up GPO processing on clients by disabling the computer settings of GPO’s that only hold user settings, vice versa. Disabling both computer and user settings will effectively disable the GPO.

Since multiple GPO’s can have conflicting settings and since even computer and user settings can sometimes configure the same setting, an important question arises:

What are the effective settings applied in the case of multiple, conflicting GPO’s?

First of all, you should avoid configuring conflicting settings in your GPO’s. But nevertheless these are the “basic” rules of GPO appliance:

- GPO’s set with a lower link order (e.g. 1) on the same OU will override GPO’s set with a higher link order (eg. 3) on the same OU

- GPO’s set at a lower level OU will override GPO’s set at a higher level OU

This basically means, the lower in your OU hierarchy you configure the GPO’s the more dominant they are (as they get applied last, thereby overwriting previously applied settings).

Редактор локальной групповой политики. оснастка gpedit.msc

Групповая политика – это набор правил, применение которых может облегчить управление пользователями и компьютерами.

Параметры групповой политики применяются для управления конфигурацией операционной системы, а также для отключения опций и элементов управления пользовательского интерфейса для параметров, управляемых групповой политикой. Большинство параметров групповой политики хранятся в разделах реестра, связанных с групповыми политиками.

Существуют два типа групповых политик: локальные групповые политики и групповые политики службы каталогов Active Directory. Локальная групповая политика используется для управления параметрами локальной машины, а групповая политика службы каталогов Active Directory – для управления параметрами компьютеров сайтов, доменов и организационных единиц.

Локальные групповые политики применяются ко всем пользователям и администраторам, входящим в систему на компьютере. Управление локальной групповой политикой осуществляется посредством объекта групповой политики (ОГП – GPO, Group Policy Object). Объект локальной групповой политики хранится на каждом компьютере в скрытой папке %SystemRoot%\System32\GroupPolicy.

Дополнительные пользовательские и групповые объекты локальной групповой политики хранятся в папке %SystemRoot%\System32\GroupPolicyUsers.

Локальные политики (локальный GPO) можно редактировать с помощью оснастки gpedit.msc – редактора локальной групповой политики. Чтобы запустить редактор политики нажмите сочетание клавиш

R, в открывшемся окне Выполнить введите команду gpedit.msc и нажмите клавишу Enter ↵.

В открывшемся окне Редактор локальной групповой политики Вы можете редактировать конфигурацию компьютера и конфигурацию пользователя. В первом разделе (конфигурация компьютера) находятся общесистемные настройки, а во втором – пользовательские настройки.

Рассмотрим небольшой пример использования редактора политик. Допустим мы хотим отключить Диспетчер задач для пользователя. Когда пользователь нажимает Ctrl Alt Del, выводится меню, позволяющее запустить окно Диспетчера задач.

Зачем нужно запрещать Диспетчер задач? Пользователь может закрыть процесс, что приведет к потере данных (особенно когда человек не понимает, что делает). А потом будет надоедать с просьбой восстановить эти данные, что, далеко не всегда возможно. Поэтому проще запретить возможность завершать процессы, чем разбираться с потерями данных и их восстановлением.

Для отключения Диспетчера задач запустите редактор политик и выберите Конфигурация пользователя ► Административные шаблоны ► Система ► Варианты действий после нажатия CTRL ALT DEL. На правой панели вы увидите варианты действий после нажатия Ctrl Alt Del. Дважды щелкните на политике Удалить диспетчер задач.

По умолчанию политика не задана. Для отключения Диспетчера задач выберите значение Включить и нажмите кнопку OK.

После этого запуск Диспетчера задач будет невозможен.

Вы также не сможете запустить Диспетчер задач нажимая сочетание клавиш Ctrl Shift Esc, а также путем ввода команды taskmgr в окне Выполнить, в этом случае вы получите сообщение о том что Диспетчер задач отключен администратором.

При желании отключить Диспетчер задач можно и через реестр. По сути, политики – это надстройки реестра. Чем различается настройка системы через политики и через реестр? Да ничем, по большому счету. Политики созданы для более удобного редактирования реестра. Так, при отключении Диспетчера задач через редактор политик будет создан раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System, а в него добавлен параметр DisableTaskMgr типа DWORD со значением 1.

Для включения Диспетчера задач нужно в разделе реестраHKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System для параметра DisableTaskMgr установить значение или использовать редактор политик для установки значения Отключить.

Чтобы отключить Диспетчер задач не для конкретного пользователя, а в масштабах всей системы, нужно создать DWORD-параметр DisableTaskMgr со значением 1 в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Делегирование групповой политики

Разрешения, настроенные для политики, отображаются на вкладке «Делегирование» объекта групповой политики. Здесь вы можете увидеть, какие члены группы могут изменять параметры этого объекта групповой политики и применяется ли к ним политика. Вы можете предоставить права на управление GPO с этой консоли или с помощью мастера делегирования Active Directory в ADUC

Если есть разрешение на доступ Enterprise Domain Controllers («Контроллеры домена предприятия»), эта политика может быть реплицирована между контроллерами домена Active Directory (обратите внимание на это, если у вас есть какие-либо проблемы репликации политики между контроллерами домена). Обратите внимание, что разрешения на вкладке «Делегирование» соответствуют разрешениям NTFS, назначенным каталогу политики в папке SYSVOL.

Зачем внедрять Active Directory

Есть множество причин для внедрения этой системы. Прежде всего, Microsoft Active Directory обычно считается значительным улучшением по сравнению с доменами Windows NT Server 4.0 или даже автономными сетями серверов. AD имеет централизованный механизм администрирования по всей сети. Он также обеспечивает избыточность и отказоустойчивость при развертывании в домене двух или более контроллеров домена.

Служба автоматически управляет обменом данными между контроллерами домена, чтобы сеть оставалась жизнеспособной. Пользователи получают доступ ко всем ресурсам в сети, для которых они авторизованы с помощью единого входа. Все ресурсы в сети защищены надежным механизмом безопасности, который проверяет идентификацию пользователей и полномочия ресурсов на каждый доступ.

Даже благодаря улучшенной безопасности и контролю Active Directory большинство его функций невидимы для конечных пользователей. В связи с этим миграция пользователей в сеть AD требует небольшой переподготовки. Служба предлагает средства для быстрого продвижения и понижения рейтинга контроллеров домена и серверов-членов. Системой можно управлять и защищать с помощью групповых политик Active Directory. Это гибкая иерархическая организационная модель, которая позволяет легко управлять и детализировать конкретное делегирование административных обязанностей. AD способен управлять миллионами объектов в пределах одного домена.

What is a GPO?

A GPO, or Group Policy Object, is an object you set up to configure your clients or servers. The benefit of using a GPO is that you can configure a large number of clients or servers centrally from one or more policies. Also, the GPO settings get re-applied every 60 – 120 minutes ensuring a consistent environment.

A GPO is structured in two main parts: Computer settings and User settings.

Computer settings contain settings that are OS specific, like the size of the event logs, user rights assignment or network settings.

User settings contain settings that are specific to user accounts, like layout of the desktop, start menu and application settings.

There are literally thousands and thousands of settings that can be configured and the GPO framework can easily be expanded to accommodate new settings.