Клавиатурный шпион: обзор 10 лучших утилит для слежения

Содержание:

- Elite Keylogger for Windows

- KGB Spy

- Ardamax Keylogger

- NS Keylogger Personal Monitor

- Послесловие

- How to Use a Keylogger

- Технические характеристики

- Кейлогер и работа сотрудников

- Users Say

- Best Free Keylogger

- Ardamax Keylogger

- Iwantsoft Free Keylogger

- How can I detect and remove keyloggers?

- Подключения к шпиону

- Принципы построения кейлоггеров

- Методики поиска клавиатурных шпионов

- Виды кейлоггеров в зависимости от способа установки и собираемых данных

- Keylogger Software

Elite Keylogger for Windows

Price: 7-Day Free Trial; Pro version costs $79 (Windows), $49 (Mac)System requirements: Windows XP/Vista/7/8/10 32bit or 64bit or Mac OS X 10.6.8+Download Free version: https://www.elitekeyloggers.com/

Elite Keylogger for Windows is among the most popular Windows 10 keyloggers. Elite Keylogger users praise how easy it is to install and use. In case Elite Keylogger runs into any problems, they can contact remote support, which is available around the clock to help with any issues. Sometimes it’s necessary to log keys without being detected, and Elite Keylogger excels in this regard, working silently in the background without affecting the performance of the system.

Elite Keylogger for Windows has a sibling keylogger app for Mac. It’s by far the best keylogger software for Mac, so check that out if you own a Mac computer.

KGB Spy

KGB Spy – это предельно простой клавиатурный шпион, который, к сожалению, может регистрировать минимальный набор введенной информации. Радует, что утилита работает достаточно стабильно, а ее пользовательский интерфейс ни у кого не вызовет проблем. KGB Spy практически невозможно обнаружить в системе. Утилита распространяется на платной основе.

Плюсы:

- отличается чрезвычайно скрытной работой и высокой стабильностью работы в системе;

- элементарный пользовательский интерфейс;

Минусы:

- платная программа;

- наличие доступного функционала не настолько велико по сравнению с прочими кейлогерами в этом списке.

Ardamax Keylogger

Ardamax Keylogger – это еще один небольшой клавиатурный шпион, который имеет вполне стандартный функционал для программного обеспечения подобного назначения. Впрочем, набор функций немного поскромнее, чем у других кейлогеров в этом списке. Ardamax Keylogger нельзя обнаружить в Диспетчере задач, а также он может пересылать файл с собранными данными на указанный почтовый ящик.

Плюсы:

- работает в системе достаточно скрытно и его сложно засечь;

- очень малый вес утилиты;

- чрезвычайно простой пользовательский интерфейс.

Минусы:

- набор функций не настолько широкий, как у других кейлогеров в списке;

- присутствуют горячие клавиши, но пользоваться ими уж очень неудобно.

NS Keylogger Personal Monitor

NS Keylogger Personal Monitor – это легкий как в использовании, так и в своем весе клавиатурный шпион. Распространяется на бесплатной основе, так что получить к нему доступ сможет любой желающий. Исходя из отзывов, NS Keylogger Personal Monitor довольно сложно обнаружить в системе, но не невозможно. Также он может регистрировать множество типов данных.

Плюсы:

- программа довольно проста в обращении;

- занимает минимальное количество места на компьютере;

- работу NS Keylogger Personal Monitor довольно сложно обнаружить.

Минусы:

- временами может быть замечена антивирусным и специализированным программным обеспечением;

- количество доступных функций откровенно разочаровывает.

Послесловие

Что хочется сказать в заключение.

Разнообразие различных пакостей и бяк, которые подстерегают современного пользователя просто поражает, поэтому порой сил одного антивируса просто физически (и умственно :)) недостаточно, тогда приходиться расширять арсенал и брать на вооружение специализированные утилиты по борьбе с нежелательным, потенциально-опасным и т.п. софтом, и тут главное, – правильно подобрать этот арсенал, что мы сегодня и постарались сделать (и заодно узнали практически все про такой тип угроз, как кейлоггеры).

Кроме этого, не забывайте время от времени повышать свою грамотность в вопросах безопасности/защиты Вашего железного друга, следите за обновлениями программ и актуальностью антивирусных баз, будьте бдительны и с осторожностью относитесь к подозрительным сайтам, и мы уверены, что ни одна зараза не посягнет на святая-святых, а именно Вашу безопасность

How to Use a Keylogger

Once the Keylogger app is installed on the computer, it runs invisibly in the background and detects all the activity made on the target device. And not just what they browsed and who they chatted with. Software Keylogger makes a note of each keystroke typed on the target device, and it lets you effortlessly read written conversations.

Even though hardware Keylogger has a negative side and may be used by mobile hackers for nefarious purposes, there’s definitely a positive use case — and it involves parents looking to keep their kids safe.

An invisible Keylogger is a perfect tool for parents who want to keep tabs on their kid`s conversations and find out what they are up to online. It may help parents to protect their kids from such destructive Internet phenomena as cyberbullying, sexting, online predators, scamming, etc.

Hidden keylogger can also be combined with other types of device-monitoring software or can be a built-in feature of parental control app.

Технические характеристики

Для упрощения процесса выбора программного обеспечения в таблице, размещенной ниже, приведены основные сравнительные характеристики всех программ, включенных в ТОП.

| Название | Тип лицензии | Тип собираемой информации | Функционал | Дизайн |

|---|---|---|---|---|

| SC-KeyLog | Бесплатно | Вся | Широкий | Упрощенный |

| WideStep Handy Keylogger | Бесплатно/Платно | Вся | Широкий | Улучшенный |

| Actual Spy | Платно | Вся | Очень широкий | Стандартный |

| EliteKeylogger | Платно | Вся | Широкий | Стандартный |

| The Rat! | Бесплатно/Платно | Меньше, чем в предыдущих | Довольно широкий | Неэстетичный |

| SPYGO | Бесплатно | В зависимости от версии | В зависимости от версии | Стандартное оформление Windows |

| Ardamax Keylogger 2.9 | Бесплатно | С клавиатуры | Суженный | Упрощенный |

| NS Keylogger Personal Monitor 3.8 | Бесплатно | Вся | Суженный | Упрощенный |

| KGB Spy | Платно | С клавиатуры+ открытые программы | Узкий | Простой |

| Golden Keylogger 1.32 | Бесплатно | С клавиатуры | Очень узкий | Простой |

Основываясь на характеристиках из этой таблицы легко выбрать максимально подходящую под конкретные требования программу.

Подробнее об этих утилитах же рассказано ниже.

Кейлогер и работа сотрудников

Сейчас ни одну компанию нельзя представить без работы на ПК, и подключения к Интернету. Работа даже самого маленького офиса непосредственно связана с этими вещами. Это приводит к тому, что руководители начинают задаваться вопросами: а действительно ли сотрудники тратят свое рабочее время на решение должностных вопросов?

Чтобы сохранить нервы руководителя, избавить штат от привлечения дополнительных сотрудников и защитить бюджет компании, сейчас применяются разные средства для контроля за персоналом. В решении этих задач и начали применяться кейлоггеры. Несмотря на то, что данные программы считаются вредоносными, и чаще применяют для кражи личных данных и паролей, в сфере контроля сотрудников они тоже несут в себе много полезного.

Users Say

Never thought that I would start using software like this. But recently my company shifted to remote work and my team’s efficiency decreased significantly. When I came across Spyrix, I decided to try it out and to check if it could help me. Thanks to the monitoring software, I managed to identify slackers among employees and to increase their efficiency.

Anthony Hanson

When I found out that my teenage son has fallen into a bad company, I decided to install a parental control program on his PC and to make sure that he isn’t involved in any inappropriate activities. Spyrix offers many helpful features for this purpose: keylogging, monitoring of social apps and messengers, Live Viewing, and more. The program helps me read his online chats and check what he is up to. This is a great monitoring solution for parents.

Henry Hanson

I’ve been looking for a free keylogger for a long period of time, though to no avail. I needed a keylogger that records every single keystroke. Luckily, I found Spyrix Free Keylogger on a review website and decided to give it a try. This software doesn’t miss a keystroke and captures everything the computer user types on the keyboard. Although the keylogger is free of charge, it runs perfectly on the device. In my view, Spyrix is a lifesaver when you need to record keystrokes without extra expenses.

David Morales

I use Spyrix Personal Monitor to track my 12-year-old daughter’s user activities and to prevent her from using unwanted apps and websites. The blocking feature works perfectly. I simply selected the apps and websites that I find suspicious and the software blocked access to them. Besides, tracking social networks and IMs is also useful when it comes to checking your kid’s online activities. This feature helps me ensure that she’s safe online.

Heather Morrison

Good software for preventing data leakage. The program monitors removable drives, records computer screens, and even turns computer mic and webcam into a surveillance system. With this software, we have a vivid picture of what employees are doing in the workplace. Other than that, the recorded data can be accessed remotely. The software is strongly recommended.

Stephen Varga

Among other keylogging software, I’ve chosen Spyrix since it’s free and has the functions that meet all my needs. The keylogger records all pressed keys and captures screenshots at specified intervals. For now, these features are enough for me to know what my children are doing on the PC. If I happen to need a more powerful monitoring program, I’ll definitely choose Spyrix Personal Monitor because the Spyrix software has already proved to be reliable and effective.

Brandon Cooper

Best Free Keylogger

Best Free Keylogger – программное обеспечение, незаметное пользователям во время работы с электронными устройствами. Его назначением является отслеживание нажатия клавиш с целью контроля за активностью человека, получения информации о его деятельности в интернете или в офисных программах.

Эта утилита является оптимальный выбором среди родителей, заботящихся о своих детях. С помощь нее записывают нажатые клавиши, активность человека в интернете, делают скриншоты, отслеживают активные приложения. ПО незаметно окружающим людям за счет работы в качестве составной части операционной системы.

Ardamax Keylogger

Price: 7-day Free Trial; Pro version costs $69.95System requirements: Windows XP/Vista/7/8/10Download Free version: http://www.ardamax.com/free-keylogger/

Ardamax Keylogger is compact yet capable. What sets it apart from many other best keylogger software for Windows is its ability to use the microphone to record audio and the webcam to record video. Combined with its ability to capture keystrokes from any application, Ardamax Keylogger emerges as a very powerful computer activity monitoring solution that can keep track not only of what’s happening onthe computer, but also what’s happening in front of it. A 7-day trial version that allows you to test the full functionality of the product is available for free.

Iwantsoft Free Keylogger

Free Keylogger by Iwantsoft is another software that deserves a place in our list of Top 10 Best Free Keylogger

Applications of 2021 due to many reasons. It offers a few interesting features on top of its simple and

user-friendly interface. It has the ability to build a custom installer with a set of configurations you set up,

which you can later install on the target computer. This gives you the ability to deploy a free configured

application on the computer you want to monitor.

Iwantsoft Free Keylogger works well for recording keystrokes, application usage, internet activity and clipboard

text, but it feels some development on the report viewer could do more on improving user experience. However, Free

Keylogger offers two additional functionality that compensate for this: Web and Application Restrictions. Using Web

Restrictions, you can prevent users from accessing a list of websites, and you can deny access to a list of

applications using Application Restrictions.

Unfortunately, the free version has many limitations when it comes to saving screenshots and delivering reports. To

enable screenshots and report delivery, you have to purchase Total Logger by Iwantsoft. Anyway, Free Keylogger has

some pretty interesting features that can enable you to monitor various user activities as long as you are willing

to bear with its not-so modern interface and report layout.

How can I detect and remove keyloggers?

Are there telltale signs that your device is hosting a keylogger? The answer is, it depends.

The well-designed commercial grade of keylogger usually works flawlessly, so it does not affect system performance at all. If the keylogger is sending reports to a remote operator, it disguises itself as normal files or traffic. Some of the programs will even display a notice on the screen that the system is being monitored—such as in a corporate computing environment. Others can reinstall themselves if users somehow succeed in finding them and attempt to remove them.

Keyloggers of poorer quality (such as the malware variety) might reveal themselves in a number of ways. The software might subtly degrade smartphone screenshots to a noticeable degree. On all devices, there could be a slowdown in web browsing performance. Or there’s a distinct lag in your mouse movement or keystrokes, or what you are actually typing doesn’t show up onscreen. You might even get an error message when loading graphics or web pages. All in all, something just seems “off.”

Of course, the best way to protect yourself and your equipment from falling victim to keyloggers is to scan your system regularly with a quality cybersecurity program. For instance, Malwarebytes is fully equipped to sniff out keyloggers. It uses heuristics, signature recognition, and identification of typical keylogger behavior associated with keystroke and screenshot capturing to first find the malware, and then remove it. You can try Malwarebytes free if you’re concerned you may have a malware infection, keylogger or otherwise.

“Of course, the best way to protect yourself and your equipment from falling victim to keyloggers is to scan your system regularly with a quality cybersecurity program.”

Подключения к шпиону

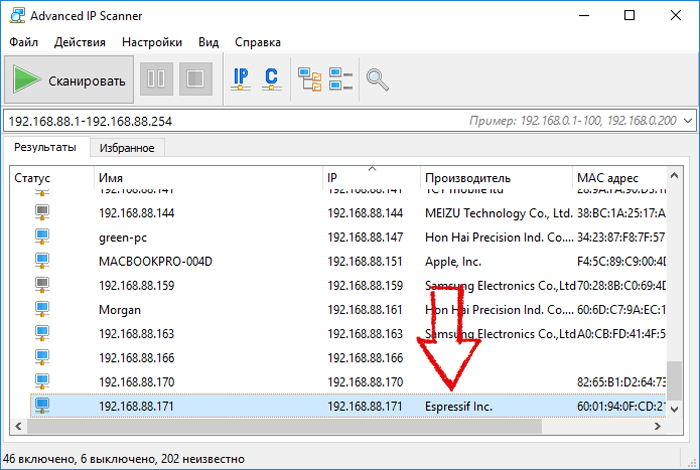

Данные захваченные с USB-шины и отправленные на TCP-сервер можно посмотреть любой терминальной программой поддерживающей сетевой протокол TELNET.

Поиск IP-адреса

Для подключения к модулю ESP8266 необходимо знать IP-адрес платы в локальной сети.

- Запустите программу Advanced IP Scanner.

- Настройте диапазон поиска адресов для вашей сети и нажмите кнопку «Сканировать»

- В списке найдите устройство от «Espressif Inc.»: в данном случае плата получает IP-адрес , запоминаем его.

При динамической адресации (DHCP) маршрутизатор может менять IP-адрес при каждом включении платы. В таком случае вам каждый раз придётся повторять поиск IP-адреса.

Принципы построения кейлоггеров

Принципиальная идея кейлоггера состоит в том, чтобы внедриться между любыми двумя звеньями в цепи прохождения сигнала от нажатия пользователем клавиш на клавиатуре до появления символов на экране — это может быть видеонаблюдение, аппаратные «жучки» в самой клавиатуре, на проводе или в системном блоке компьютера, перехват запросов ввода-вывода, подмена системного драйвера клавиатуры, драйвер-фильтр в клавиатурном стеке, перехват функций ядра любым способом (подменой адресов в системных таблицах, сплайсингом кода функции и т.п.), перехват функций DLL в пользовательском режиме, наконец, опрос клавиатуры стандартным задокументированным способом.

Однако практика показывает, что чем сложнее подход, тем менее вероятно его применение в широкораспространяемых троянских программах и более вероятно его использование в целевых троянцах для кражи корпоративной финансовой информации.

Все кейлоггеры можно условно разделить на аппаратные и программные. Первые представляют собой небольшие устройства, которые могут быть закреплены на клавиатуре, проводе или в системном блоке компьютера. Вторые — это специально написанные программы, предназначенные для отслеживания нажатий клавиш на клавиатуре и ведения журнала нажатых клавиш.

Наиболее популярные технические подходы к построению программных кейлоггеров:

- системная ловушка на сообщения о нажатии клавиш клавиатуры (устанавливается с помощью функции WinAPI SetWindowsHook, для того чтобы перехватить сообщения, посылаемые оконной процедуре, — чаще всего пишется на C);

- циклический опрос клавиатуры (с помощью функции WinAPI Get(Async)KeyState, GetKeyboardState — чаще всего пишется на VisualBasic, реже на Borland Delphi);

- драйвер-фильтр стека клавиатурных драйверов ОС Windows (требует специальных знаний, пишется на C).

Мы очень детально рассмотрим различные методы построения кейлоггеров во второй части нашей статьи. Пока же приведем немного статистики.

Примерное распределение указанных типов кейлоггеров показано на следующей диаграмме:

В последнее время отмечается тенденция использования в кейлоггерах методов сокрытия (маскировки) своих файлов — так, чтобы их нельзя было найти вручную или с помощью антивирусного сканера. Такие методы принято называть rootkit-технологиями. Можно выделить два основных типа технологий сокрытия, используемых кейллоггерами:

- с использованием методов сокрытия пользовательского режима (UserMode);

- с использованием методов сокрытия режима ядра операционной системы (KernelMode).

Примерное распределение используемых кейлоггерами технологий сокрытия показано на следующей диаграмме:

Методики поиска клавиатурных шпионов

Несмотря на всю изощренность клавиатурных шпионов для их «отлова» (поиска) существуют свои, довольно успешные методики. Приведем самые распространенные из них:

-

Поиск по сигнатурам.

Данный метод не отличается от типовых методик поиска вирусов. Сигнатурный поиск позволяет однозначно идентифицировать клавиатурные шпионы, при правильном выборе сигнатур вероятность ошибки практически равна нулю. Однако сигнатурный сканер сможет обнаруживать заранее известные и описанные в его базе данных объекты, так что эта база должна быть большой и ее нужно постоянно обновлять; -

Эвристические алгоритмы.

Это методики поиска клавиатурного шпиона по его характерным особенностям. Эвристический поиск носит вероятностный характер, и он наиболее эффективен для поиска клавиатурных шпионов самого распространенного типа – основанного на ловушках, однако подобные методики дают много ложных срабатываний. Некоторые исследования показали, что существуют сотни безопасных программ, не являющихся клавиатурными шпионами, но устанавливающих ловушки для слежения за клавиатурным вводом и мышью. Наиболее распространенные примеры – программа Punto Switcher, программное обеспечение от мультимедийных клавиатур и мышей; -

Мониторинг API-функций, используемых клавиатурными шпионами.

Данная методика основана на перехвате ряда функций, применяемых клавиатурным шпионом, в частности, функций SetWindowsHookEx, UnhookWindowsHookEx, GetAsyncKeyState, GetKeyboardState. Вызов данных функций каким-либо приложением позволяет вовремя поднять тревогу, однако проблемы многочисленных ложных срабатываний будут аналогичны методу 2; -

Отслеживание используемых системой драйверов, процессов и сервисов.

Это универсальная методика, применимая не только против клавиатурных шпионов. В простейшем случае можно применять программы типа Kaspersky Inspector, которые отслеживают появление в системе новых файлов.

Чаще всего, — это всё то, что касается методик поиска, теперь пройдемся по способам защиты как от программных, так и от аппаратных кейлоггеров.

Виды кейлоггеров в зависимости от способа установки и собираемых данных

В персональный компьютер своей «жертвы» клавиатурные шпионы могут попадать различными способами и быть ориентированными на сбор различных данных.

В зависимости от этого выделяют акустические, аппаратные и программные кейлоггеры.

Акустический кейлоггер используется сравнительно редко. Основное назначение этого устройства — запись звуков нажатия клавиш,

из различий в тональности звучания которых можно восстановить последовательность набранных символов. Имеет значение и скорость нажатий, она

также анализируется как дополнительный фактор для извлечения конфиденциальных сведений. Минус таких кейлоггеров — это объемные файлы протоколов,

по которым их можно обнаружить, поскольку данный вид перехватчиков вынужден записывать много сопутствующей информации, чтобы облегчить последующую

расшифровку.

Аппаратный кейлоггер представляет собой устройство, которое физическим образом внедряется в компьютер пользователя, после чего

начинает перехват нажатий клавиш. Примерами таких устройств могут служить накладки на клавиатуры банкоматов, встраиваемые в материнскую плату

«жучки» или незаметные переходники, которые вставляются в разъем на клавиатуре

Основное назначение эргономики таких кейлоггеров — это их незаметность:

они имеют малый размер или изготавливаются так, чтобы не привлекать к себе внимание, маскируясь под другое устройство. Аппаратные кейлоггеры

невозможно обнаружить с помощью антивируса, выявить их поможет только внимательный осмотр техники специалистом или даже ее рентгеновское просвечивание.

Минусы у таких устройств тоже имеются: чтобы внедрить аппаратный кейлоггер в целевой компьютер, злоумышленник должен обеспечить себе к нему

доступ, что сузит круг подозреваемых, если факт существования «жучка» будет раскрыт, акцентировав подозрения на коллегах, сервисном персонале

или недавних посетителях

К аппаратным кейлоггерам с небольшой натяжкой можно отнести и мини-камеры, которыми похитители пин-кодов оснащают банкоматы

для получения доступа к чужим банковским картам.

Программный кейлоггер — это шпионское программное обеспечение, которое устанавливается на компьютер пользователя при посещении

зараженного сайта или общедоступного сетевого хранилища, а также при открытии вложения из зараженного письма в электронной почте, которое может

совсем не походить на спам, а маскироваться под важную деловую рассылку. Такие перехватчики иногда встраиваются во вполне безобидные программы,

которые пользователь скачивает из сети или загружает с внешнего носителя. Существуют и официальные лицензионные разработки, которые поставляются

как дополнение к операционной системе и призваны упростить работу пользователя: вовремя автоматически переключить раскладку клавиатуры, напомнить

забытый пароль или помочь восстановить важные данные.

Если целью программного кейлоггера является скрытый сбор данных, то он работает незаметно для пользователя, не отображаясь в списке запущенных

программ. Выявить шпиона бывает непросто даже современным антивирусным системам, хотя рано или поздно он обнаруживает себя, пытаясь переслать

накопленные данные своему владельцу.

Возможности программных кейлоггеров значительно превышают простой сбор данных о нажатиях клавиш, и включают в себя копирование файлов и писем,

протоколирование информации об использовании браузера, запись последовательности обращений к периферическим устройствам, скриншоты экрана и

многое другое.

Кейлоггеры могут хранить свои лог-файлы в оперативной памяти зараженного компьютера, на его жестком диске, на выделенном участке локальной сети,

в реестре или на удаленном сервере. Передаваться заинтересованному лицу они могут путем отправки по электронной почте, размещения на FTP- или

HTTP-сервере либо по беспроводным каналам связи. В случае аппаратного кейлоггера считывание накопленных данных возможно после его физического

извлечения.

Keylogger Software

Remot- access software keyloggers can allow access to locally recorded data from a remote location. This communication can happen by using one of the following methods:

- Uploading the data to a website, database or FTP server.

- Periodically emailing data to a predefined email address.

- Wirelessly transmitting data through an attached hardware system.

- Software enabling remote login to your local machine.

Additional features that some software keyloggers come with can capture additional information without requiring any keyboard key presses as input. They include:

- Clipboard logging – Anything that can be copied to the clipboard is captured.

- Screen logging – Randomly timed screenshots of your computer screen are logged.

- Control text capture – The Windows API allows for programs to request the text value of some controls, meaning that your password may be captured even if behind a password mask (the asterisks you see when you type your password into a form).

- Activity tracking – Recording of which folders, programs and windows are opened and also possibly screenshots of each.

- Recording of search engine queries, instant message conversations, FTP downloads along with any other internet activities.