Шифрование md5

Содержание:

- Как рассчитать хеш (контрольную сумму)

- Что такое MD5

- Получение хэша файла в командной строке с помощью CertUtil

- Source code

- Hashcat glossary

- Как создать MD5 хеш-сумму файла в Golang?

- Модуль crypto — Функции MD5() и Sha1()

- Для чего применяется MD5

- Приложения

- Что такое хеши и как они используются

- Способы открытия

- Средства платформы

- Проблемы надежности MD5

- On android

- MD5 хеши

- Сравнение хеша в любой операционной системе

Как рассчитать хеш (контрольную сумму)

В Linux имеются программы для расчёта и сверки популярных хешей:

- b2sum – вычисляет и проверяет криптографическую хеш-функцию BLAKE2 (512-бит)

- cksum – печатает контрольную сумму CRC и количество байт

- md5sum – печатает или проверяет контрольную сумму MD5 (128-бит)

- sha1sum – печатает или проверяет контрольную сумму SHA1 (160-бит)

- sha224sum – печатает или проверяет контрольную сумму SHA224 (224- бит)

- sha256sum – печатает или проверяет контрольную сумму SHA256 (256- бит)

- sha384sum – печатает или проверяет контрольную сумму SHA384 (384- бит)

- sha512sum – печатает или проверяет контрольную сумму SHA512 (512- бит)

Информация о SHA-2 (безопасный алгоритм хеширования, версия 2) – семействе криптографических алгоритмов (SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/256 и SHA-512/224.): https://ru.wikipedia.org/wiki/SHA-2

Все эти программы установлены по умолчанию в большинстве дистрибутивов Linux, они позволяют рассчитать хеши для файлов или для строк.

Применение всех этих программ похожее – нужно указать имя файла, либо передать по стандартному вводу строку.

Если для расчёта хеша строки вы используете echo, то крайне важно указывать опцию -n, которая предотвращает добавление символа новой строки – иначе каждый хеш для строки будет неверным!

Пример подсчёта хеша SHA1 для строки test:

echo -n 'test' | sha1sum a94a8fe5ccb19ba61c4c0873d391e987982fbbd3 -

Ещё один способ передачи строки без добавления конечного символа newline

printf '%s' 'test' | md5sum

Как можно заметить, после хеша следует пробел и имя файла (в случае стандартного ввода – указывается тире), чтобы показать только хеш, можно использовать к команде добавить | awk ‘{print $1}’ или | cut -d» » -f1:

echo -n 'test' | sha1sum | awk '{print $1}'

Этот же результат можно получить следующей конструкцией:

echo -n 'test' | sha1sum | cut -d" " -f1

Что такое MD5

Шифрование MD5 — это способ хеширования предполагающий создание «оттисков» или «сумм» для последующего процесса проверки их на подлинность. Таким образом, можно проверить, сохранилась ли информация в целостности.

Хеш-сумма – это запись значения в шестнадцатеричном виде. MD5 – система построена по подобному типу. Предыдущим алгоритмом являлся MD4, однако он был не так надежен, поэтому был заменен более совершенным. При его работе осуществляется процесс преобразования первоначальной информации по определенному порядку в битную строчку определенного размера в шестнадцатеричной системе исчисления величин. Таким образом, хеш-код, хеш, хеш-сумма являются сходными понятиями.

Механизм работы MD5 заключаете в следующем. Поток информации, поступающий на устройство, проходит процесс хеширования, состоящий из пяти этапов:

- Поток данных подвергается обязательному выравниванию. Единичный бит добавляется в конец списка. Затем добавляются нулевые биты, чтобы длина линии информации была сопоставима с 448. То есть информация представляется в виде такого уравнения: L = 512 x N + 448. Этот процесс происходит, даже если размер уже сопоставим с текущим значением.

- Затем в сообщение добавляется 64 бита. Вначале идут 4 младших байта, затем старшие. На данном этапе протяженность потока должна быть кратна 512.

- Процесс инициализации буфера. Четыре 32-хбитные переменные проходят инициализацию. Затем происходит присваивание начальных значений шестнадцатеричным величинам. В операции участвует 4 функции, она проходит 4 раунда соответственно.

- Циклическое вычисление. Выбирается энный элемент из числа 512-битных массивов. Используются значения ABCD, перешедшие с предыдущего этапа. Работа также проходит в 4 этапа.

- Получение результата. В итоге получаем значение, ABCD, которое и является хешем.

Получение хэша файла в командной строке с помощью CertUtil

В Windows присутствует встроенная утилита CertUtil для работы с сертификатами, которая, помимо прочего, умеет высчитывать контрольную сумму файлов по алгоритмам:

- MD2, MD4, MD5

- SHA1, SHA256, SHA384, SHA512

Для использования утилиты достаточно запустить командную строку Windows 10, 8 или Windows 7 и ввести команду в формате:

Пример получения хэша MD5 для файла показан на скриншоте ниже.

Дополнительно: на случай, если вам требуются сторонние программы для вычисления хэшей файлов в Windows, можно обратить внимание на SlavaSoft HashCalc. Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx? >

Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx? >

А вдруг и это будет интересно:

Почему бы не подписаться?

08.09.2016 в 19:21

Здравствуйте. На Windows 10 в контекстном меню проводника CRC SHA можно вычислить SHA-1, SHA-256.

09.09.2016 в 09:41

Здравствуйте. Подозреваю, это что-то установленное вами добавило такой пункт, по умолчанию нет (в настройках тоже подобного не нашел)

09.09.2016 в 18:37

Да Вы правы. Проверил, оказывается пункт CRS SHA принадлежит архиватору 7-Zip.

09.09.2016 в 08:19

Спасибо очень полезная статья.

09.09.2016 в 16:51

еще проще узнать хэш сумму сторонней программой, совершенно бесплатной HashTab.

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

Source code

dCode retains ownership of the online «MD5» source code. Except explicit open source licence (indicated CC / Creative Commons / free), the «MD5» algorithm, the applet or snippet (converter, solver, encryption / decryption, encoding / decoding, ciphering / deciphering, translator), or the «MD5» functions (calculate, convert, solve, decrypt / encrypt, decipher / cipher, decode / encode, translate) written in any informatic language (Python, Java, PHP, C#, Javascript, Matlab, etc.) and all data download, script, copy-paste, or API access for «MD5» are not public, same for offline use on PC, tablet, iPhone or Android ! Remainder : dCode is free to use.

Hashcat glossary

What is Hashcat?

Hashcat is a free software for password recovery.Basically, security companies and hackers are the ones using this tool.

In a database, passwords are generally encrypted with a specific algorithm, for example MD5, SHA1, etc.These poor cryptographic hashing methods are fast to use, so even if they are not reversible, a powerful computer can attempt several billions words each second, and short passwords can be recovered quickly.If you want to learn more about this, you can check this article: Why MD5 is not secure?

In this tutorial, you’ll install & use hashcat on your computer, so you can really understand how it works.

Hashes

A “hash” is a word that you’ll see many times in this tutorial, so just in case: a password hash is the result of a hashing function (ex: MD5).When you encrypt a password with MD5, it gives a hexadecimal string with 32 characters, whatever the word was.

For example, the corresponding MD5 hash for “MD5Online” is “d49019c7a78cdaac54250ac56d0eda8a”.You can use this MD5 encryption tool to try this if you want.

The goal with hashcat will be to give it the hash as an input, and see if it can recover the correct word (MD5Online).

Dictionary

Even if we know that strong passwords are long and including all cases, numbers and special characters, most people still use some pretty basic words, just to comply with the website requirements.

Currently, passwords like “123456”, “qwerty” or simply “password” are still the most used ones online.So, when you have a list of password hashes to recover, a good method is often to start with a list of the most common passwords to save time with hashcat.

This kind of passwords list is named a dictionary.You can find some dictionaries files easily on the Internet (we’ll see a few examples later), or create one based on the information you already have.

So, creating a dictionary file and asking hashcat to compare it to your hashes list is the first method you can try.

Attack modes

But hashcat can do much more of that, many attack modes are supported by this tool, and we’ll see a few of them today.Here are the three main ones:

- Dictionary attack: you already know what it is

- Brute-force attack: in brute-force mode, hashcat will try all combinations in a given charset (for example, “try all combinations of 8 letters words with digits only”)

- Mask attack: almost the same thing as brute-force, but with a dynamic charset (ex: “all combinations for words between 6 and 10 characters, with lowercase letters, starting with an uppercase)

Most of the time, you will try all of them, of combine them in one command.

The Secrets Of MD5 Decryption

Decrypt MD5 like a Pro: Increase your success rate, use the best tools, build your own database.

Download now!

Как создать MD5 хеш-сумму файла в Golang?

1. Создайте файл со следующим содержимым:

Премиум канал по Golang

Рекомендуем вам супер TELEGRAM канал по Golang где собраны все материалы для качественного изучения языка. Удивите всех своими знаниями на собеседовании!

Уроки, статьи и Видео

Мы публикуем в паблике ВК и Telegram качественные обучающие материалы для быстрого изучения Go. Подпишитесь на нас в ВК и в Telegram. Поддержите сообщество Go программистов.

Shell

This is content to check

| 1 | Thisiscontent tocheck |

2. Создайте файл со следующим содержимым:

checksum.go

Go

package main

import (

«crypto/md5»

«fmt»

«io»

«os»

)

var content = «This is content to check»

func main() {

checksum := MD5(content)

checksum2 := FileMD5(«content.dat»)

fmt.Printf(«Checksum 1: %s\n», checksum)

fmt.Printf(«Checksum 2: %s\n», checksum2)

if checksum == checksum2 {

fmt.Println(«Content matches!!!»)

}

}

// MD5 — Превращает содержимое из переменной data в md5-хеш

func MD5(data string) string {

h := md5.Sum([]byte(data))

return fmt.Sprintf(«%x», h)

}

// FileMD5 создает md5-хеш из содержимого нашего файла.

func FileMD5(path string) string {

h := md5.New()

f, err := os.Open(path)

if err != nil {

panic(err)

}

defer f.Close()

_, err = io.Copy(h, f)

if err != nil {

panic(err)

}

return fmt.Sprintf(«%x», h.Sum(nil))

}

|

1 |

packagemain import( «crypto/md5» «fmt» «io» «os» ) varcontent=»This is content to check» funcmain(){ checksum=MD5(content) checksum2=FileMD5(«content.dat») fmt.Printf(«Checksum 1: %s\n»,checksum) fmt.Printf(«Checksum 2: %s\n»,checksum2) ifchecksum==checksum2{ fmt.Println(«Content matches!!!») } funcMD5(data string)string{ h=md5.Sum(byte(data)) returnfmt.Sprintf(«%x»,h) } funcFileMD5(path string)string{ h=md5.New() f,err=os.Open(path) iferr!=nil{ panic(err) } deferf.Close() _,err=io.Copy(h,f) iferr!=nil{ panic(err) } returnfmt.Sprintf(«%x»,h.Sum(nil)) } |

3. Запустите код через в главном терминале;

4. Посмотрите на результат:

5. Создайте файл со следующим содержимым:

sha_panic.go

Go

package main

import (

«crypto»

)

func main() {

crypto.SHA1.New()

}

|

1 |

packagemain import( «crypto» ) funcmain(){ crypto.SHA1.New() } |

6. Запустите код через ;

7. Посмотрите на результат в терминале:

Модуль crypto — Функции MD5() и Sha1()

Пакет содержит имплементации известных функций хеширования данных. хеш функция расположена в пакете . Каждая хеш функция в пакете имплементирует интерфейс

Обратите внимание, что содержит метод. С методом он может использоваться как

Это видно в функции . Метод от принимает аргумент байтового среза, где должен находиться финальный хеш.

С другой стороны функция пакета может использоваться для создания хеша напрямую. В данном случае аргумент функции является вычисленным из значений хеша.

Пакет имплементирует все варианты хеширования, а также другие хеш функции. Они обычно используются одинаково. К хеш функциям можно получить доступ через константу из пакета . К примеру, . Однако в данном случае пакет с данной функцией должен быть связан со встроенным двоичным файлом (можно использовать пустой импорт ), в противном случае вызов приведет к ошибке.

Для чего применяется MD5

Технология MD5 используется как один из криптографических методов, при помощи которого не только проверяются на целостность различные данные, но и:

- хранятся онлайн-ключи и пароли;

- создаются веб-идентификаторы и ЭЦП;

- выполняется поиск дублирующихся файлов и многое другое.

MD5 широко применяется при авторизации на различных сайтах. Вводимая пользователями информация считывается в виде отпечатков и хранится в базе данных сайта. Поэтому, даже если злоумышленник и похитит эту базу, он не сможет воспользоваться ею непосредственным образом. Все пароли зашифрованы и представлены дайджестами. Далее я расскажу о расшифровке файла MD5 онлайн сервисами.

Именно для того, чтобы избежать попадания в руки мошенников, многие данные в сети и передаются в зашифрованном виде. Информации присваивается MD5 = (случайное сочетание символов), например MD5 = 214d9a2575bb130ac5f19a8531e6e5f1. Этот набор символов (после “=”) называется “хэш MD5”, или контрольная сумма исчисляемый результат. Служит данный хэш для проверки передаваемых данных на целостность.

Как это происходит?

- При передаче массиву информации, целостность которого нужно проконтролировать, присваивается исходный хэш, исчисляемый при помощи алгоритма MD5;

- результат фиксируется;

- при регулярной или внеплановой проверке происходит сравнение полученной контрольной суммы с исходной;

- результаты совпадают – повода для беспокойства нет, если же они различаются, то это говорит о постороннем вмешательстве и изменении данных.

Свойства хеша

Хэш-функция должна уметь преобразовывать информацию различной длины в код, состоящий из 32 шестнадцатеричных символов. Кроме этого, имеется несколько моментов, позволяющих обезопасить пользователя от постороннего вмешательства и изменения зашифрованной информации:

- если используются различные входные данные, то и результаты исчисления хэша должны заметно отличаться;

- алгоритм функции должен быть открыт для того, чтобы можно было исследовать ее на криптостойкость;

- шифрование хэша производится в одностороннем порядке, то есть никаким способом нельзя по результату вычислить исходную информацию.

Хэш-функция должна использовать минимальные вычислительные ресурсы.

Самостоятельное использование MD5

Здесь существует один интересный момент – при помощи данной функции каждый пользователь может самостоятельно проверить на целостность файл, скачанный из Интернета. Для этого нужно воспользоваться специальными сервисами, к примеру, HashTab implbits.com/products/hashtab. Утилита скачивается и встраивается в свойства файла в виде отдельной вкладки. С помощью HashTab можно воспользоваться несколькими алгоритмами хэширования данных, к тому же сервис находится в свободном доступе для пользователей, применяющих ее в личных целях.

Приложения

Дайджесты MD5 широко используются в мире программного обеспечения, чтобы обеспечить некоторую уверенность в том, что переданный файл прибыл в целости и сохранности. Например, файловые серверы часто предоставляют предварительно вычисленную контрольную сумму MD5 (известную как md5sum ) для файлов, чтобы пользователь мог сравнить с ней контрольную сумму загруженного файла. Большинство операционных систем на основе UNIX включают в свои пакеты распространения утилиты суммирования MD5; Пользователи Windows могут использовать включенную функцию PowerShell «Get-FileHash», установить служебную программу Microsoft или использовать сторонние приложения. ПЗУ Android также используют этот тип контрольной суммы.

Поскольку генерировать конфликты MD5 легко, человек, создавший файл, может создать второй файл с той же контрольной суммой, поэтому этот метод не может защитить от некоторых форм злонамеренного вмешательства. В некоторых случаях контрольной сумме нельзя доверять (например, если она была получена по тому же каналу, что и загруженный файл), и в этом случае MD5 может обеспечить только функцию проверки ошибок: он распознает поврежденную или неполную загрузку, которая становится более вероятно при загрузке файлов большего размера.

Исторически MD5 использовался для хранения одностороннего хэша , часто с растягиванием ключа . NIST не включает MD5 в список рекомендуемых хешей для хранения паролей.

MD5 также используется в области электронного обнаружения , чтобы предоставить уникальный идентификатор для каждого документа, которым обмениваются во время процесса юридического обнаружения. Этот метод можно использовать для замены системы нумерации штампов Бейтса , которая использовалась десятилетиями при обмене бумажными документами. Как и выше, такое использование не рекомендуется из-за легкости атак с коллизиями.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Способы открытия

Рассмотрим программы, которые открывают такой формат.

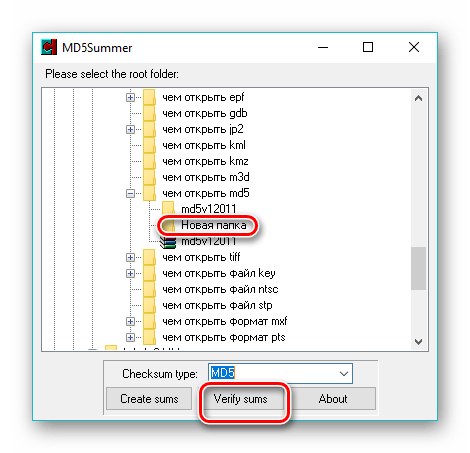

Способ 1: MD5Summer

Начинает обзор MD5Summer, целью которой является создание и проверка хеша MD5 файлов.

- Запускаем софт и выбираем папку, где находится MD5 файл. Затем щелкаем на «Verify sums».

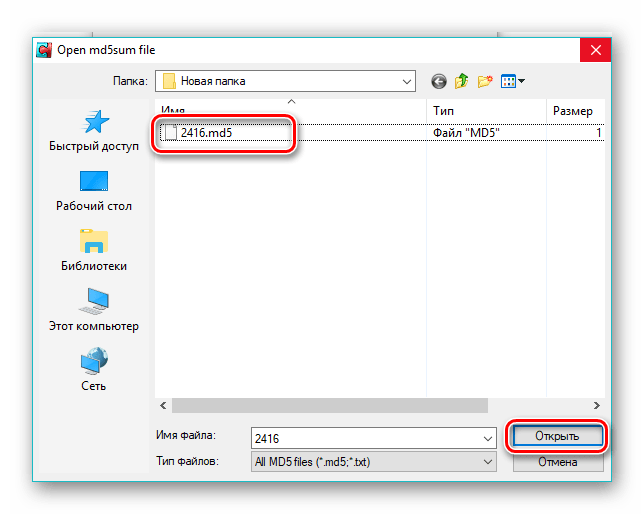

В результате откроется окно эксплорера, в котором обозначаем исходный объект и нажимаем «Открыть».

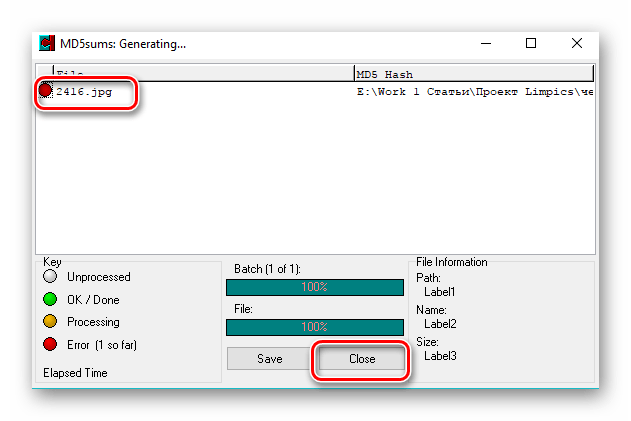

Выполняется процедура верификации, по завершению которой жмем «Close».

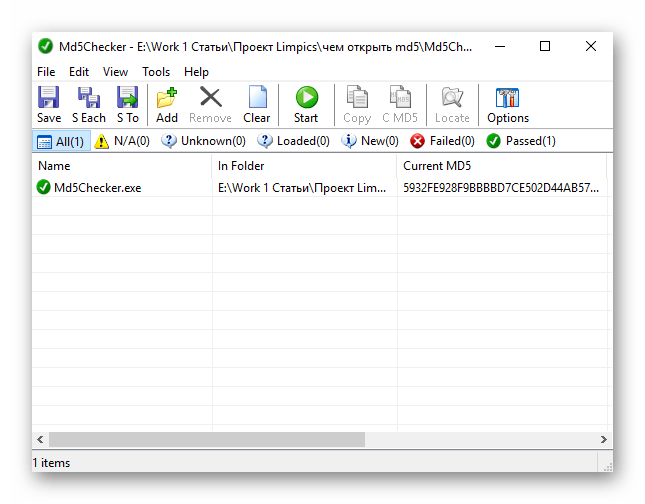

Способ 2: Md5Checker

Md5Checker – очередное решение для взаимодействия с рассматриваемым расширением.

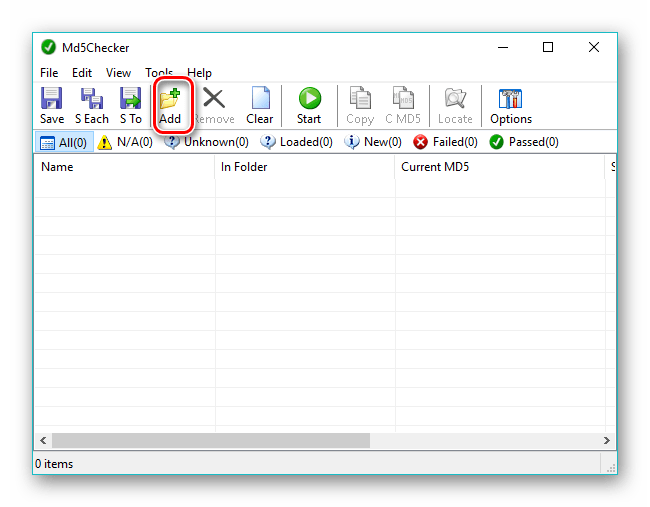

- Запускаем программу и жмем кнопку «Add» на ее панели.

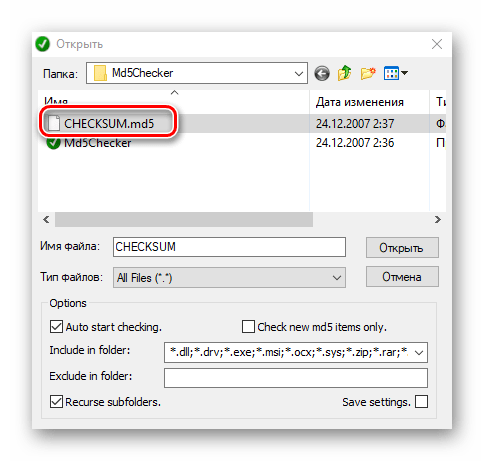

В окне каталога выбираем исходный объект и нажимаем «Открыть».

Файл добавляется и далее можно проводить действия по проверке контрольных сумм.

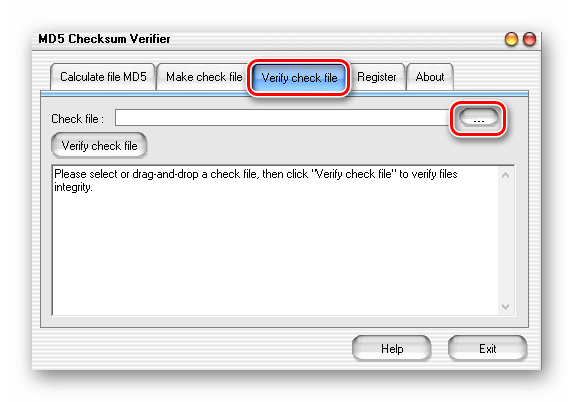

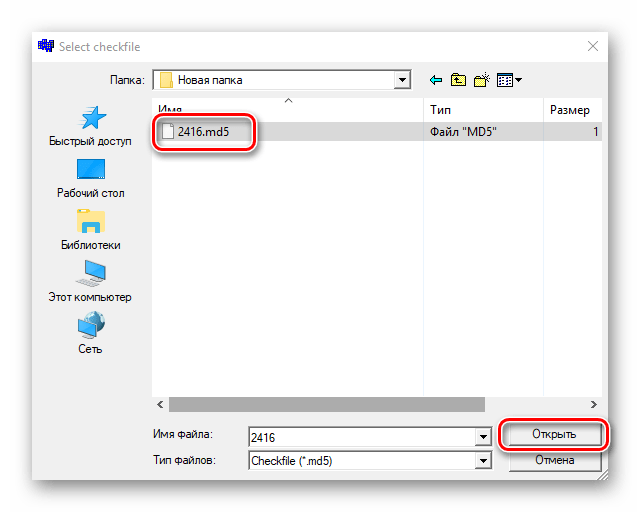

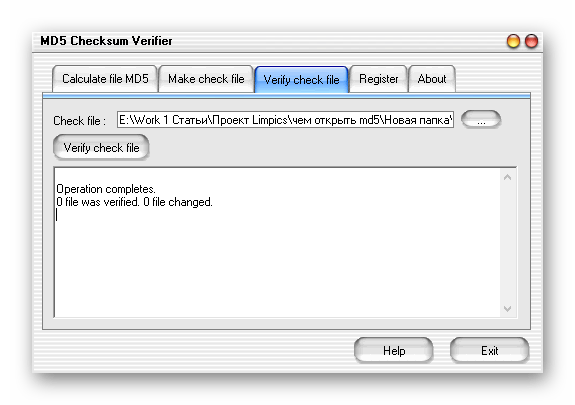

Способ 3: MD5 Checksum Verifier

MD5 Checksum Verifier – утилита для сверки контрольных сумм дистрибутивов.

- После запуска софта переходим ко вкладке «Verify check file» и щелкаем по значку с многоточием в поле «Check file».

Открывается Проводник, в котором перемещаемся к необходимой папке, выделяем файл и жмем «Открыть».

Для сверки нажимаем на кнопку «Verify check file». Для выхода из программы надо щелкнуть «Exit».

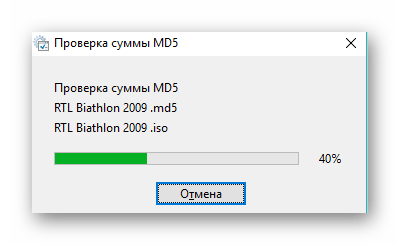

Способ 4: Smart Projects ISOBuster

Smart Projects ISOBuster предназначен для восстановления данных с поврежденных оптических дисков любого типа и работы с образами. В нем также имеется поддержка MD5.

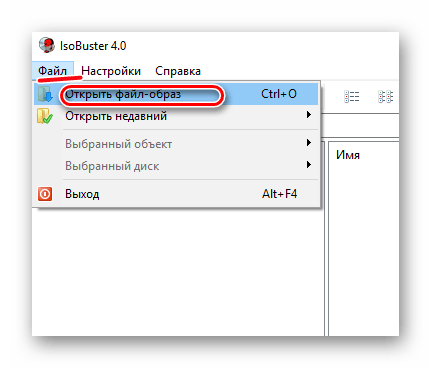

- Сначала загружаем подготовленный образ диска в программу. Для этого выбираем пункт «Открыть файл-образ» в «Файл».

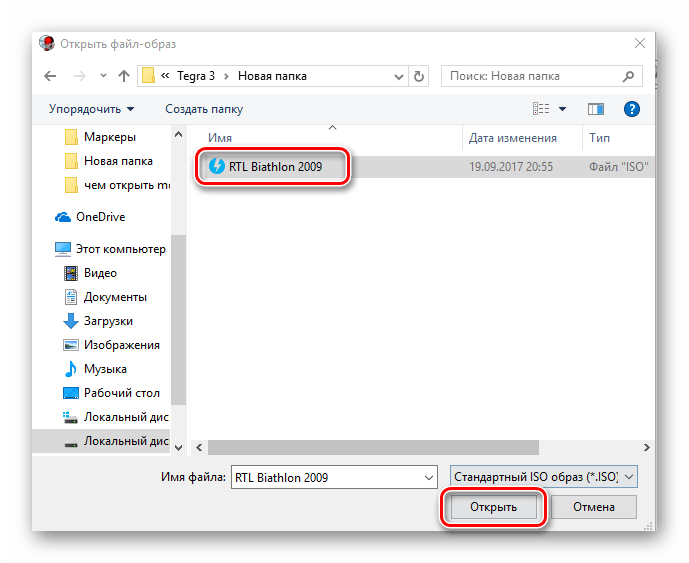

Осуществляем переход в каталог с образом, обозначаем его и жмем «Открыть».

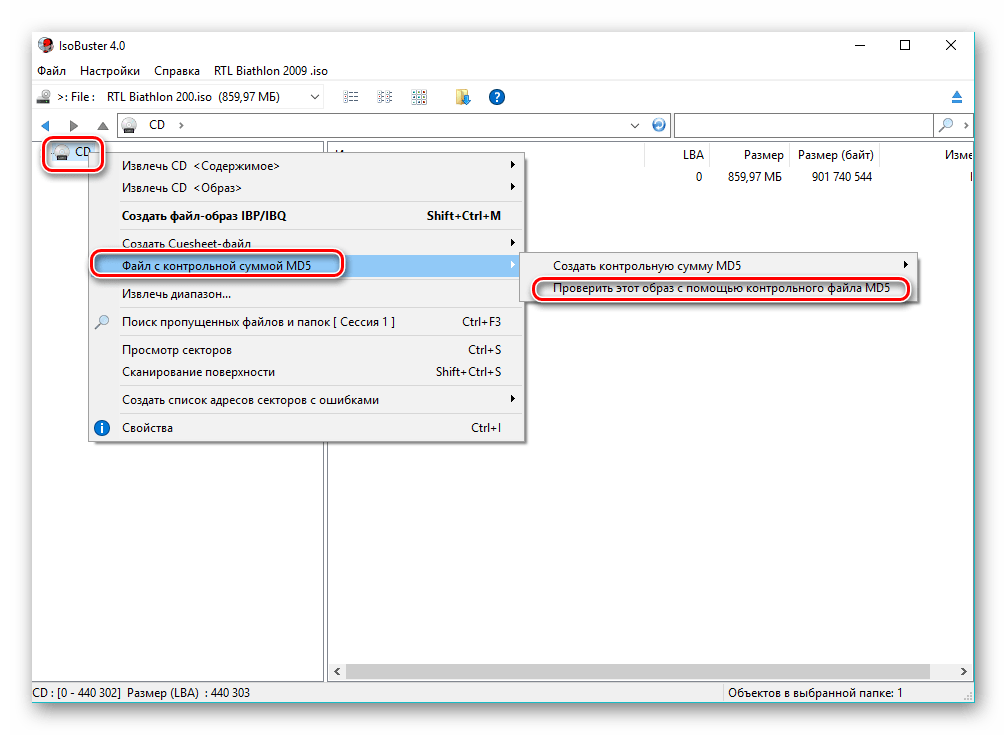

Потом жмем по надписи «CD» в левой части интерфейса правой кнопкой мыши и выбираем пункт «Проверить этот образ с помощью контрольного файла MD5» в появившемся меню «Файл с контрольной суммой MD5».

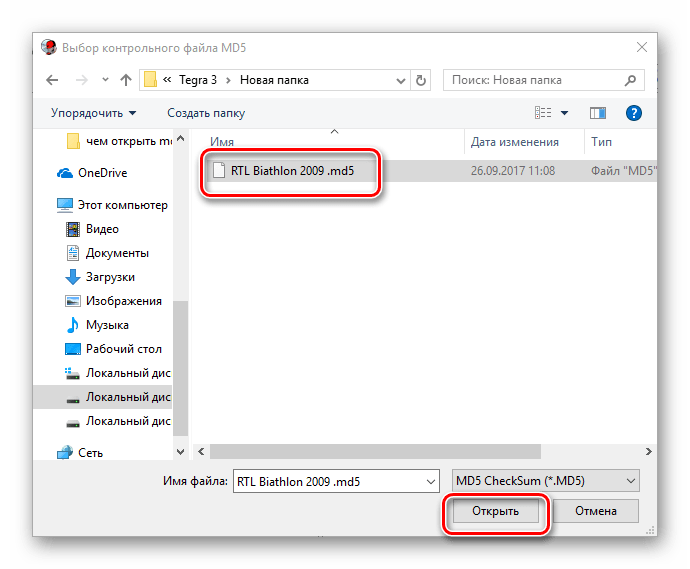

В открывшемся окне отыскиваем файл контрольной суммы загруженного образа, обозначаем его и жмем «Открыть».

Начинается процесс проверки суммы MD5.

По завершении процедуры выводится сообщение «Контрольная сумма образа совпадает».

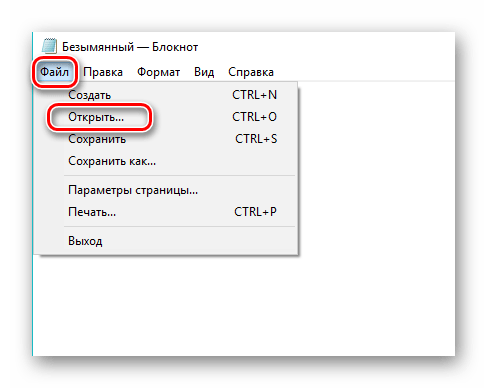

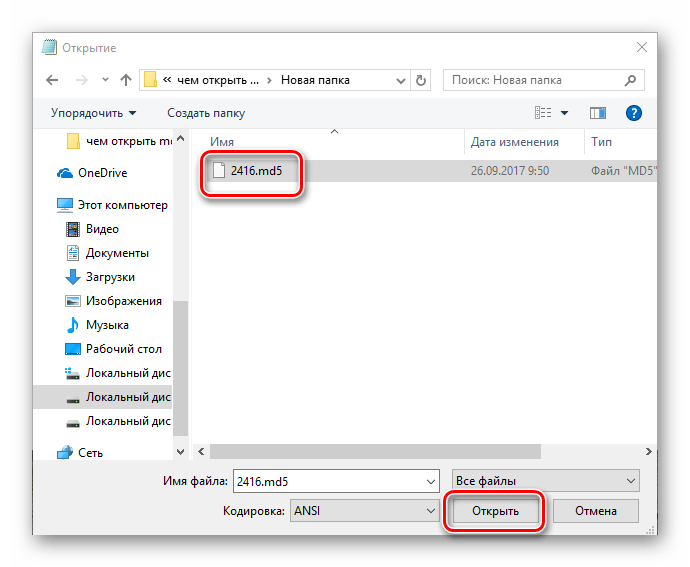

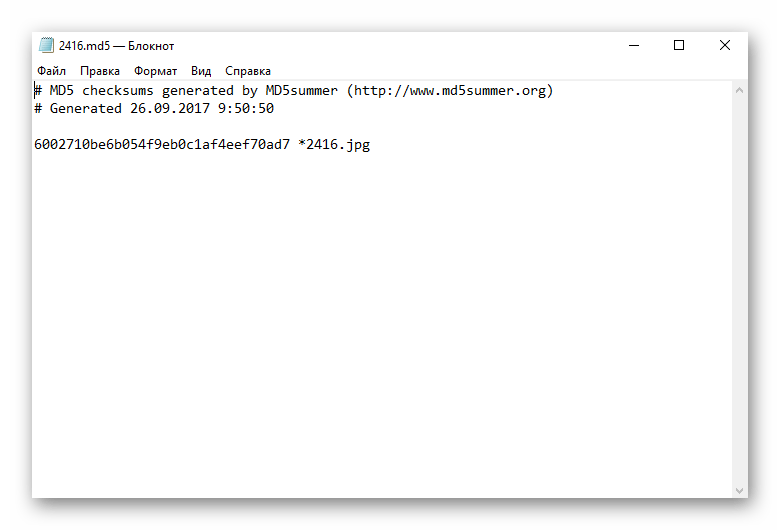

Способ 5: Блокнот

Просмотр содержимого MD5 файла можно посмотреть стандартным приложением Windows Блокнотом.

- Запускаем текстовый редактор и нажимаем «Открыть» в меню «Файл».

Открывается окно обозревателя, где двигаемся в нужную директорию, а затем выделяем искомый файл, предварительно выбрав в нижней правой части окна пункт «Все файлы» из выпадающего списка, и кликаем «Открыть».

Открывается содержимое указанного файла, где можно увидеть значение контрольной суммы.

Все рассмотренные приложения открывают формат MD5. MD5Summer, Md5Checker, MD5 Checksum Verifier работают только с рассматриваемым расширением, а Smart Projects ISOBuster может также создавать образы оптических дисков. Для того, чтобы посмотреть содержимое файла достаточно открыть его в Блокноте.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Средства платформы

В версии платформы 8.3 наконец-то был реализован штатный механизм хеширования данных, который позволяет хешировать строки и файлы при помощи алгоритмов MD5, SHA1, SHA256 и CRC32.

Делается это просто:

&НаКлиенте

Процедура Хеширование(Команда)

Сообщить(MD5ХешСтрока(ТестСтрока));

Сообщить(MD5ХешФайл(ИмяФайла));

КонецПроцедуры

&НаСервере

Функция MD5ХешСтрока(тСтрока)

Хеш = Новый ХешированиеДанных(ХешФункция.MD5);

Хеш.Добавить(тСтрока);

Возврат Хеш.ХешСумма;

КонецФункции

&НаСервере

Функция MD5ХешФайл(тСтрока)

Хеш = Новый ХешированиеДанных(ХешФункция.MD5);

Хеш.ДобавитьФайл(тСтрока);

Возврат Хеш.ХешСумма;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

&НаКлиенте Процедура Хеширование(Команда) Сообщить(MD5ХешСтрока(ТестСтрока)); Сообщить(MD5ХешФайл(ИмяФайла)); КонецПроцедуры &НаСервере Функция MD5ХешСтрока(тСтрока) Хеш = Новый ХешированиеДанных(ХешФункция.MD5); Хеш.Добавить(тСтрока); Возврат Хеш.ХешСумма; Хеш.ДобавитьФайл(тСтрока); Возврат Хеш.ХешСумма; |

Если же использовать этот штатный механизм Вы по каким-либо причинам не можете, то ниже Вы найдете еще несколько способов, один из которых наверняка Вам подойдет.

Проблемы надежности MD5

Такая технология, являясь весьма надежной, не идеальна на 100 %. Она не является совсем неуязвимой и не гарантирует абсолютную неприкосновенность данных. Ученые на настоящий момент выявили ряд недостатков такого алгоритма. В основном, он становится уязвимым по причине легкого обнаружения коллизии в процессе шифрования.

Коллизия – это возможность достичь одинакового итогового значения хеша при вводе абсолютно разных данных на входе. Таким образом, чем выше будет возможность совпадения, тем менее защищенным является алгоритм. Криптоанализ, проведенный учеными, показал, что в настоящее время существуют разнообразные возможности взлом хеша MD5. Это такие способы, как:

- подбор подходящих вариантов с известным хешем;

- словарный поиск;

- метод поиска коллизий;

- «силовой удар»;

- RainbowCrack.

Атака «Полного перебора» является универсальным типом взлома, однако она является очень долгой. Для того чтобы избежать подобного взлома, необходимо увеличить объем ключей. Текущий метод используется как показатель устойчивости и надежности шифрования данных. RainbowCrack является специальной программой, создающей базу хеш, на основе которой практически мгновенно происходит взлом любого пароля, состоящего из букв и цифр.

Способ подбора при помощи словаря используются готовые программы и словарные базы. Атака при помощи коллизий предполагает использование аналогичного значения функции для абсолютно различных сообщений, но начинающихся одинаково. Этот метод стал известен в конце прошлого века.

Здесь, формула получения идентичного хеш-кода следующая: MD5(4L1) = MD5(4L2). Затем в 2004 году китайские исследователи рассказали о том, что нашли в системе уязвимое место, которое позволяет за небольшой промежуток времени обнаружить коллизию. И наконец в 2006 году создан способ находить вредные файлы на обычном пользовательском компьютере при помощи своеобразных «туннелей».

On android

This part is intended for programmers, but can help you if you are in this case.

First method

First of all, to generate and check the checksum and hashes of the desired file, the file is converted to a string. After converting to a string, the following methodology or the code is used, as below:

Code:

This method is good enough for the small sized files or strings and not for the bigger sized strings.

Second Method

With the help of the following code just, the checksum for MD5 in android Operating System can be achieved, as:

More methods and notes on Android files hash here.

The above methods are used to generate MD5 checksum and hashes. The above seven mentioned methods are usable by different operating systems, which were mentioned along. For instance, the first five methods are for Windows 10 operating system and the next two, i.e., sixth and seventh methods are for android operating system.

MD5 хеши

128-битные (16-байтовые) хэши MD5 (также называемые дайджестами сообщений ) обычно представлены как последовательность из 32 шестнадцатеричных цифр. Следующее демонстрирует 43-байтовый ввод ASCII и соответствующий хэш MD5:

MD5("The quick brown fox jumps over the lazy dog") =

9e107d9d372bb6826bd81d3542a419d6

Даже небольшое изменение в сообщении (с огромной вероятностью) приведет в основном к другому хешу из-за эффекта лавины . Например, добавив точку в конце предложения:

MD5("The quick brown fox jumps over the lazy dog.") =

e4d909c290d0fb1ca068ffaddf22cbd0

Хеш строки нулевой длины:

MD5("") =

d41d8cd98f00b204e9800998ecf8427e

Алгоритм MD5 предназначен для сообщений, состоящих из любого количества бит; он не ограничен числами , кратными восьми битам ( октетам , байтам ). Некоторые реализации MD5, такие как md5sum, могут быть ограничены октетами или могут не поддерживать потоковую передачу сообщений изначально неопределенной длины.

Сравнение хеша в любой операционной системе

Имея это в виду, давайте посмотрим, как проверить хеш файла, который вы загрузили, и сравнить его с тем, который должен быть. Вот методы для Windows, macOS и Linux. Хеши всегда будут идентичны, если вы используете одну и ту же функцию хеширования в одном файле. Не имеет значения, какую операционную систему Вы используете.

Хеш файла в Windows

Этот процесс возможен без какого-либо стороннего программного обеспечения на Windows, благодаря PowerShell.

Чтобы начать работу, откройте окно PowerShell, запустив ярлык Windows PowerShell из меню Пуск.

Выполните следующую команду, заменив «C:\path\to\file.iso» путём к любому файлу, для которого вы хотите просмотреть хеш:

Get-FileHash C:\path\to\file.iso

Для создания хеша файла потребуется некоторое время, в зависимости от размера файла, используемого алгоритма и скорости диска, на котором находится файл.

По умолчанию команда покажет хеш SHA-256 для файла. Однако, можно указать алгоритм хеширования, который необходимо использовать, если вам нужен хэш MD5, SHA-1 или другой тип.

Выполните одну из следующих команд, чтобы задать другой алгоритм хэширования:

Get-FileHash C:\path\to\file.iso -Algorithm MD5

Get-FileHash C:\path\to\file.iso -Algorithm SHA1

Get-FileHash C:\path\to\file.iso -Algorithm SHA256

Get-FileHash C:\path\to\file.iso -Algorithm SHA384

Get-FileHash C:\path\to\file.iso -Algorithm SHA512

Get-FileHash C:\path\to\file.iso -Algorithm MACTripleDES

Get-FileHash C:\path\to\file.iso -Algorithm RIPEMD160

Сравните результат хеш-функций с ожидаемым результатом. Если это то же значение, файл не был поврежден, подделан или иным образом изменен от исходного.

Хеш файла на macOS

macOS содержит команды для просмотра различных типов хэшей. Для доступа к ним запустите окно терминала. Вы найдете его в Finder → Приложения → Утилиты → Терминал.

Команда md5 показывает MD5-хеш файла:

md5 /path/to/file

Команда shasum показывает хеша SHA-1 по умолчанию. Это означает, что следующие команды идентичны:

shasum /path/to/file

shasum -a 1 /path/to/file

Чтобы отобразить хеш файла SHA-256, выполните следующую команду:

shasum -a 256 /path/to/file

Хеш файла в Linux

В Linux обратитесь к терминалу и выполните одну из следующих команд для просмотра хеша файла, в зависимости от типа хеша, который вы хотите посмотреть:

md5sum /path/to/file

sha1sum /path/to/file

sha256sum /path/to/file