Брандмауэр

Содержание:

- Введение

- Решение проблемы с интернетом

- Что такое Аппаратный брандмауэр и способы защиты сети?

- Функционал и виды брандмауэров

- Разрешенные программы и сброс настроек

- Создание локальных правил слияния политик и приложений

- Как добавить программу в исключения брандмауэра windows 7?

- Послесловие

- Скрытый брандмауэр

- Простейшие настройки

- Понимание приоритета правил для входящие правила

- Блокировка пользователей

- Отключение службы брандмауэр Windows

- Отключение брандмауэра Windows 7/8/10

- Скрытый брандмауэр

- Добавление приложений в исключения

- Управление приложениями

- Как добавить программу в исключения брандмауэра windows 7?

- Заключение

Введение

Сначала поясню суть задачи, которую я решал. Мне надо было проверить, насколько корректно работает очередная плата с нашим сервисом All Hardware. Но не та, которую я проверял в одной из прошлых статей, а более навороченная, с ПЛИС Xilinx. Что представляет собой сервис All Hardware. Это сайт, на который пользователь заходит, авторизуется и получает список различных плат, физически размещённых на сервере. Зачем он это делает? Чтобы поработать с платой, не покупая её. Например, посмотреть, подойдёт ли она ему, или просто поупражняться в работе с конкретным контроллером. Платы предоставляют производители, а сервис – даёт сеанс работы с ними, ограниченный по времени. Пользователь выбирает плату из списка и получает три вещи: IP адрес, номер порта и видео с камеры, которая смотрит на эту макетку. На самом деле, там ещё можно через SSH пробрасывать порты, но в них я – не специалист. По моей части – именно адрес, порт и видео.

Дальше пользователь в среде разработки, которая стоит на его локальной машине, должен выбрать удалённый отладчик (для большинства сред это старый добрый GDB, для Кейла – более извратный, но если интересно – про это можно сделать отдельную статью, к фаерволу это не относится). Туда вбиваются выданные IP и порт, после чего можно начинать сеанс удалённой отладки, ориентируясь о происходящем с платой по картинке с камеры и по проброшенным через SSH-портам.

Таким образом, любой желающий может пощупать работу с различными отладочными платами, не покупая их. При этом, как и в случае с Redd, среда разработки и исходные коды размещаются на локальной машине. На сервер уходит только двоичный код. Но по истечении сеанса работы, автоматика стирает ПЗУ, так что следующий пользователь считать код уже не сможет.

Итак, возвращаемся к теме статьи. Каким боком здесь фаервол? Всё просто. Мне предстояло поработать с ПЛИС Xilinx. А их среда разработки совершенно официально обладает функцией WebTalk. Мне совершенно не хотелось, чтобы она сообщала о моих действиях «куда следует», поэтому среда стояла на несетевой машине. Даже если бы очень захотела – руки у неё коротки. Нет физического канала и всё тут! Но концепция сервиса All Hardware такова, что сеть быть должна. Для проверки машину пришлось временно подключать к проводу (на самом деле, отсутствие сети — это скорее привычка, на той машине всё равно ничего интересного нет). Что делать? Наступить на горло своей паранойе? Ну уж нет! Я решил ограничить среде разработки перечень разрешённых адресов, чтобы она могла работать только с localhost и сервером All Hardware. Не знаю, что будет потом, а сейчас у сервера All Hardware IP-адрес один и тот же. Просто от сеанса к сеансу выдаются новые порты. Итак, цель ясна, приступаем к реализации.

Решение проблемы с интернетом

Решить проблему благодаря которой происходить блокировка сетевого подключения довольно несложно, но придется потрать немного драгоценного времени и сил, следуя данным шагам:

- Установить актуальную версию антивируса;

Отнеситесь с понимание к данному этапу. Антивирус необходим на компьютере как ни крути. Так как в просторах интернета, множество не безопасного материала. Так же антивирус заменит в будущем брандмауэр.

- Отключение брандмауэра;

После установки антивируса, следует отключить брандмауэр. В этом случаи, его необходимость аннулируется. По причине, альтернативной защиты.

- Остановка служб связанных с брандмауэром;

Дело в том, что при остановке работы стандартного защитника операционной системы, его службы не всегда отключаются. А точно в таком же режиме продолжают выполнять свое назначение. Что приводит к повторении проблемы. По этому, обязательно откройте службы и перепроверьте, нет ли включенных служб защитника. Если есть, произведите их деактивацию.

- Перезагрузка вычислительной машины.

Это завершающий этап при каждой серьезной процедуре связанной с программным обеспечением компьютера. Не игнорируйте данный шаг! Выполните обязательную перезагрузку компьютера.

Что такое Аппаратный брандмауэр и способы защиты сети?

Аппаратный брандмауэр — это физическое устройство, которое соединяет компьютер или сеть с Интернетом, используя определенные усовершенствованные методы защиты от несанкционированного доступа. Проводные маршрутизаторы, широкополосные шлюзы и беспроводные маршрутизаторы включают в себя аппаратные брандмауэры, которые защищают каждый компьютер в сети. Аппаратные брандмауэры используют для защиты сети разные виды обеспечения безопасности: фильтрация пакетов, проверка пакетов с учетом состояния, трансляция сетевых адресов и шлюзы уровня приложения.

Брандмауэр фильтрации пакетов проверяет все пакеты данных, отправляемые в систему и из нее. Он пересылает данные на основе набора правил, определенных сетевым администратором. Этот аппаратный брандмауэр проверяет заголовок пакета и фильтрует пакеты на основе адреса источника, адресата и порта. Если пакет не соответствует правилам или соответствует критериям блокировки, ему не разрешается проходить через компьютер или сеть.

Динамическая фильтрация пакетов или проверка пакетов с учетом состояния, это более сложный метод защиты. Этот брандмауэр контролирует, откуда пришел пакет, чтобы выяснить, что с ним делать. Он проверяет, были ли данные отправлены в ответ на запрос для получения дополнительной информации или просто он появился сам по себе. Пакеты, которые не соответствуют заданному состоянию соединения, отклоняются.

Еще одним способом обеспечения безопасности является — маршрутизатор трансляции сетевых адресов (NAT). Он скрывает компьютер или сеть компьютеров от внешнего мира, представляя один общедоступный IP-адрес для доступа в Интернет. IP-адрес брандмауэра является единственным допустимым адресом в этом сценарии, и это единственный IP-адрес, представленный для всех компьютеров в сети. Каждому компьютеру на внутренней стороне сети присваивается свой IP-адрес, действительный только внутри сети. Этот вариант защиты очень эффективен, поскольку он представляет возможность использовать только один публичный IP-адрес для отправки и поступления пакетов информации. Что в свою очередь значительно минимизирует возможности по внедрению вредоносного ПО. Этот аппаратный брандмауэр обычно реализуется на отдельном компьютере в сети, который имеет единственную функцию работы в качестве прокси сервера. Он довольно сложный и считается одним из самых безопасных типов аппаратных брандмауэров.

Функционал и виды брандмауэров

В процессе ответа на вопрос «что значит брандмауэр» стоит остановиться на особенностях его функционала. Он принимает решение по каждому пакету, который приходит в пользовательскую сеть, на страже которой он поставлен. Когда пакет из Интернета попадает в брандмауэр, последний принимает решение, базируясь на своих настройках и решая, позволить ли пакету войти, или, наоборот, отвергнуть его. То же самое происходит, когда мы отсылаем пакет из нашей сети в Интернет.

Сегодня существуют два основных типа брандмауэров – «аппаратные брандмауэры» и «программные».

Аппаратные брандмауэры (их ещё называют сетевыми) размещены при входе в локальную сеть и фильтруют весь трафик, который поступает в пользовательскую сеть с разных хостов (серверов, компьютеров).

Программные же брандмауэры (так называемые «хост-брандмауэры») размещены на индивидуальном компьютере внутри сети. Такие брандмауэры обычно используется при подключении нашего личного компьютера прямиком к Интернету, что особенно полезно когда мы подключаемся к публичным, не весьма безопасным, сетям. Такой программный брандмауэр работает на отдельном компьютере и фильтрует весь входящий-исходящий трафик данной машины.

Каждый пакет, приходящий к нам из Интернета, называется «входящий пакет». Пакет, следующий от нас в Интернет называется «исходящий пакет». Пользователь может самостоятельно устанавливать набор правил, регулирующих специфику входящих и исходящих пакетов на своём компьютере. Знание этих простых истин позволяет более глубоко понять, что значит брандмауэр, и как он работает.

Разрешенные программы и сброс настроек

Если брандмауэр заблокировал какую-то программу (у меня такого наверное не было никогда), то можно, не влезая в расширенные настройки, дать доступ в выбранной сети (общественной или частной). Для этого в окошке фаервола выбираем Разрешить запуск программ или компонентов через брандмауэр Windows.

В открывшемся окошке вы можете галочками поставленными в в столбиках Домашняя или рабочая и Публичная разрешить программе соединение через брандмауэр в соответствующей сети.

Если нужной вам программы не оказалось, то с помощью кнопки Разрешить другую программу… можно легко ее добавить.

Запретить же какой-либо программе выход в интернет здесь не получиться. (По крайней мере у меня не получилось. Снимал галочки для программы µTorrent все равно качает).

В окошке для разрешения программ можно экспериментировать и не волноваться что у браузера не будет доступа в интернет (мой случай). Все можно вернуть назад с помощью функции Восстановить умолчания.

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

- Локальное использование оснастки Брандмауэра (WF.msc)

- Локальное использование PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы).

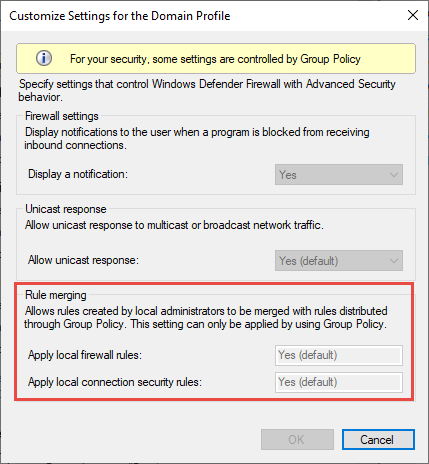

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

Совет

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы

Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Примечание

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Как добавить программу в исключения брандмауэра windows 7?

Для этого выберите первый пункт левого меню — «Разрешить запуск программы…», после чего появится окно настроек:

Далее нажмите на кнопку «Разрешить другую программу…». Если эта функция неактивна, нажмите на кнопку «изменить параметры» над списком компонентов.

В следующем списке следует найти необходимую программу, которую вы хотите добавить в исключения брандмауэра windows 7. В данном случае это — MsSE, который является бесплатным антивирусом и в рамках домашней сети отлично справляется со своими обязанностями.

Далее нажмите «Добавить» — теперь в списке разрешённых компонентов выделена именно она.

При необходимости поставьте или уберите галочки в соответствующих строчках и нажмите ОК.

Снова появится окно общих настроек Брандмауэра.

Для более тонкой настройки брандмауэра на Windows 7 следует выбрать пункт меню «Дополнительные параметры», где досконально прописаны все правила для всех соединений. Не рекомендуется настраивать дополнительные параметры без надлежащего опыта. В данной области можно прописать правила вручную.

Рассмотрим пример:

Как добавить правило в брандмауэр Windows Server 2012

В правой колонке выберите «Правила для исходящих подключений».

В средней колонке отобразятся все доступные правила для входящих подключений.

В левой колонке найдите пункт «создать правило» и кликните по нему.

Появится окно настроек правила.

Слева перечислены «шаги», которые требуется совершить, справа — варианты настроек.

Для настройки правил под конкретную программу нажмите «далее».

В следующем окне потребуется выбрать необходимую программу, если правило не относится ко всем приложениям, установленным на компьютере.

В окне «действия» следует сообщить, разрешаем ли мы или запрещаем соединение в данном правиле, а также настроить дополнительные условия (шифрования, инкапсуляция).

Следующий шаг «Профиль» предопределяет, при каком профиле сети данное правило будет работать.

Последний шаг — Имя.

Нажмите на кнопку «Готово», и новое правило добавится в настройки брандмауэра на вашем компьютере.

Рубрики: локальная сеть

Послесловие

Если конечно Вам лень с этим возится руками, то ничто не мешает поставить сторонний фаерволл, который позволяет ставить правила, что называется «на лету». Есть даже легкие решения-интеграторы, вроде Windows 10 Firewall Control о котором мы уже писали ранее.

В общем, каждому своё, наше дело рассказать про брандмауэр Windows, а уж использовать его или нет, — дело Ваше.

Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой статье (может подскажу какие-то нюансы с особо заковыристыми правилами и всем таким).

Оставайтесь с нами 😉

Скрытый брандмауэр

Этот вариант относится к наиболее востребованным. Его предназначение – защита от разрушительного воздействия огня жилых помещений и находящихся в них ценностей. Также внутри квартиры находятся сами жильцы, которым при пожаре может потребоваться время для эвакуации.

При наличии окон в брандмауэрной внутренней стене они обязательно должны быть из закалённого стекла

Подобный тип противопожарной перегородки начинается непосредственно от фундамента здания и заканчивается под обрешёткой крыши. Подобное решение оправдано с эстетической точки зрения, поскольку глухая стена выполнена скрыто и не портит внешнего вида строения. Также это несёт практическую нагрузку – защиту жилых помещений от огня.

Это интересно: Дезинфицирующие вещества, их группы и методы дезинфекции

Простейшие настройки

Прежде чем приступать к решению проблемы, как настроить фаервол Windows, следует запомнить, что существует два типа таких экранов: персональные и сетевые (рассматриваться будут только программные, а не аппаратные средства). Как уже понятно, персональный фаервол применяется исключительно на единичных пользовательских терминалах, а сетевые брандмауэры настраиваются системным администратором для защиты локальной сети и всех находящихся в ней компьютеров в целом.

Сетевых экранов мы сейчас касаться не будем, а поговорим о том, как настроить фаервол персонального типа. Как правило, после установки Windows это средство по умолчанию включено и работает в фоновом режиме. Отключать его, в принципе, не рекомендуется, разве что только в тех случаях, когда наблюдается конфликт с установленным антивирусным ПО. Но, как правило, такие ситуации встречаются очень редко, поскольку фаервол и антивирус работают с использованием разных принципов.

Для быстрого просмотра настроек нужно просто зайти в Панель управления и выбрать раздел «Брандмауэр Windows». Как будет видно, по умолчанию настройки заданы таким образом, что блокируются все входящие подключения. Означает это только то, что при запросе на соединение с пользовательским терминалом извне программа просто-напросто отвечает отказом. А ведь многие шпионские приложения работают именно на основе внешних запросов. Так что в основных настройках лучше ничего не трогать.

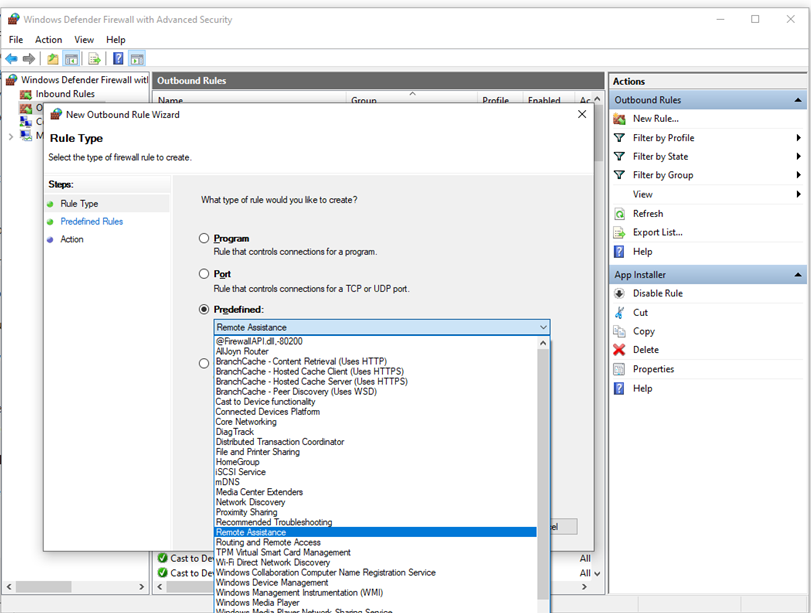

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. Интерфейс для добавления нового правила выглядит так:

Рис. 3. Мастер создания правил

Примечание

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

-

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

-

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

-

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить. Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной

Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Примечание

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Блокировка пользователей

Правила брандмауэра не должны действовать для всех пользователей компьютера. Брандмауэр можно настроить так, чтобы он запрещал подключении некоторым программам к интернету только на указанных аккаунтах пользователей.

Откройте окно Защитника Windows, щелкните ссылку Дополнительные настройки и группу Правила для входящих подключений. Дважды щелкните программу и перейдите на вкладку Локальные субъекты безопасности.

Выберите Разрешать подключения только от тех пользователей, нажмите Добавить. Введите имена пользователей с правами доступа и нажмите ОК. Другие пользователи компьютера не смогут подключаться к сети с помощью выбранной программы.

Отключение службы брандмауэр Windows

Перед тем как отключить брандмауэр виндовс 7, стоит помнить, что это чревато тяжелыми последствиями для системы. Если в этот момент компьютер подключен к Сети, и некоторые приложения работают в фоновом режиме, то это может привести к проникновению вирусов, на которые защитник накладывал санкции.

На Windows 7 брандмауэр отключить можно 3 способами:

- через «Панель управления»;

- через службы диспетчера;

- через остановку службы в разделе «Конфигурации системы».

Панель управления

Это самый распространенный и простейший способ отключить блокировщик компьютера:

- Выбрать «Пуск», затем «Панель управления».

- Выбрать пункт «Система и безопасность».

- Выбрать «Брандмауэр Windows».

- В главном окне на боковой панели выбрать пункт «Включение и отключение брандмауэра Windows».

- На 2 пунктах, относящихся к домашним и общественным сетям, установить флажок на «Отключить», после чего будет осуществлен возврат в главное окно.

Отключение брандмауэра в панели управления

Службы диспетчера

В службу «Диспетчер задач» можно перейти с панели управления, однако есть более короткий путь. Чтобы на Windows 7 брандмауэр отключить быстро, надо нажать на сочетание клавиш «Ctrl + Alt + Delete», после чего откроется диспетчер задач. В нем нужно выбрать вкладку «Службы». Здесь отобразится перечень запущенных служб, под управлением которых находится семерка. Надо найти службу «Брандмауэр Windows», кликнуть по пункту и нажать на раздел боковой панели «Отключить службу».

Остановка службы в конфигурации системы

Также брандмауэры Windows 7 отключить можно и более сложным способом:

- Пройти путь: «Панель управление» — «Система и безопасность» — «Администрирование».

- Выбрать пункт «Конфигурации системы».

- В появившемся окне выбрать вкладку «Службы».

- В списке выбрать «Брандмауэр Windows», снять с него галочку и нажать «Ок».

- Перезагрузить ПК.

Отключение брандмауэра Windows 7/8/10

Сразу скажу, что по сравнению с фаерволом Windows XP, в семёрке достаточно надёжная защита, и отключать её стоит только если вы точно знаете на что её променяли и что вам с этого будет.

Если вы всё же решили отключить брандмауэр Windows, то я вам покажу как это просто сделать по шагам:

- Чтобы войти в окно включения/отключения брандмауэра нужно пройти в панель управления Windows 7/10 и запустить настройку брандмауэра. Идём в «Пуск -> Панель управления», а далее, в зависимости от вида представления панели управления, размещение иконки брандмауэра будет несколько различаться. Для классического представления кликаем по иконке фаервола:Для категорий нажимаем на «Система и безопасность», а там на «Брандмауэр»

- В окне настроек нам надо пройти в «Включение и отключение брандмауэра Windows»

- А здесь уже непосредственно отключаем работу фаервола в выбранных типах сетей

Здесь требуется небольшое отступление. Дело в том, что Windows 7-10 различает Домашние (Рабочие) сети и Общественные сети. Несложно догадаться, что домашние и рабочие сети – это локальные сети под вашим управлением, а общественные – это интернет. Для домашних сетей обычно не включают фаервол, даже если нет альтернативы, просто чтобы не иметь проблем с доступом. Например, если у вас есть компьютер или медиаплеер, подключённый к домашней сети, то чтобы не было проблем с доступом к ресурсам компьютера брандмауэр лучше отключить применительно к домашним сетям.

Если же вы поставили другую программу или антивирус с встроенным фаерволом, то отключать брандмауэр Windows 7 обязательно для всех сетей! Это необходимо потому что на компьютере не должны одновременно работать два фаервола, точно так же как не следует устанавливать два антивируса. Иначе, они будут конфликтовать друг с другом, что может привести к сильному торможению компьютера или даже зависанию. Это всё равно что пустить свекровь и невестку на одну кухню

Однако, большинство программ с встроенным фаерволом заменяют фаервол виндовса и в окошке так и будет написано «Управление этими параметрами осуществляет приложение поставщика ESET Internet Security», т.е. указывается программа, которая установлена у вас.

В этом случае из панели управления вы ничего не сможете отключить, для этого нужно открывать настройки программы. Например, у меня стоит NOD32, и чтобы отключить защиту нужно просто кликнуть правой кнопкой по иконке приложения в системном трее и выбрать «Приостановить работу фаервола (разрешить весь трафик)»

В большинстве других антивирусов делается аналогично.

Скрытый брандмауэр

Этот вариант относится к наиболее востребованным. Его предназначение – защита от разрушительного воздействия огня жилых помещений и находящихся в них ценностей. Также внутри квартиры находятся сами жильцы, которым при пожаре может потребоваться время для эвакуации.

При наличии окон в брандмауэрной внутренней стене они обязательно должны быть из закалённого стекла

При наличии окон в брандмауэрной внутренней стене они обязательно должны быть из закалённого стекла

Подобный тип противопожарной перегородки начинается непосредственно от фундамента здания и заканчивается под обрешёткой крыши. Подобное решение оправдано с эстетической точки зрения, поскольку глухая стена выполнена скрыто и не портит внешнего вида строения. Также это несёт практическую нагрузку – защиту жилых помещений от огня.

Добавление приложений в исключения

Родной файрвол иногда видит опасность там, где ее нет, блокируя прогу, в которой пользователь уверен на 100%. Ее нужно включить в перечень исключений.

Для этого в Windows 7,8 и 10:

- открыть брандмауэр;

- выбрать “Разрешение взаимодействия с приложением”;

- поставить напротив нужной проги галочки, сохранив изменения кнопкой “Ок”. Если ее в списке, перейти к следующим этапам.

- если активна строка “Изменить параметры”, кликнуть на нее. В противном случае сразу следующий пункт;

- кликнуть “Разрешить другое приложение”;

- если в перечне нет нужного названия, нажать на “Обзор” и указать путь к файлу запуска приложения;

- прога добавится к разрешенным компонентам. Напротив ее нужно установить галочки;

- кликнуть “Ок”.

Чтобы убрать приложение из исключений, нужно очистить все галочки напротив его названия.

Второй метод разрешения запуска проги через брандмауэр для более продвинутых юзеров:

- выбрать “Дополнительные параметры”;

- открыть “Правила для входящих подключений”;

- выбирая нужные параметры, создать правило (меню справа), обозначив путь приложения;

- сделать то же самое для исходящих подключений.

Управление приложениями

Настройка брандмауэра, чаще всего, направлена на блокировку вызовов и различных приложений и их разблокировки. Изменения этих параметров осуществляется с помощью Панели управления.

- Чтобы проверить, какие приложения и службы могут в настоящее время использовать соединений через брандмауэр, откройте окно Защитник Windows Security Center и щелкните ссылку Разрешить запуск программ через брандмауэр. Вы увидите список программ, которым разрешена работа через брандмауэр. В столбцах Частные и Общественные ставятся отметки напротив тех программ, которые могут воспользоваться соединением. Нажатие кнопки Подробности позволяет получить больше информации о сервисе.

- Если вы хотите изменить разрешение, нажмите кнопку Изменить параметры. Теперь вы можете удалить или добавить флажок рядом с выбранной программой. Нажмите ОК.

- Чтобы добавить программу в список разрешенных, нажмите кнопку Разрешить доступ другому приложению. Выберите кнопку Обзор и укажите на диске исполняемый файл программы. Выберите Типы сетей… и, поставьте галочку в соответствующем поле, разрешающем приложению передачу данных по данному типу сети. Подтвердите настройку кнопкой ОК.

- Для удаления записи из списка нажмите кнопку Удалить.

Как добавить программу в исключения брандмауэра windows 7?

Для этого выберите первый пункт левого меню — «Разрешить запуск программы…», после чего появится окно настроек:

Далее нажмите на кнопку «Разрешить другую программу…». Если эта функция неактивна, нажмите на кнопку «изменить параметры» над списком компонентов.

В следующем списке следует найти необходимую программу, которую вы хотите добавить в исключения брандмауэра windows 7. В данном случае это — MsSE, который является бесплатным антивирусом и в рамках домашней сети отлично справляется со своими обязанностями.

Далее нажмите «Добавить» — теперь в списке разрешённых компонентов выделена именно она.

При необходимости поставьте или уберите галочки в соответствующих строчках и нажмите ОК.

Снова появится окно общих настроек Брандмауэра.

Для более тонкой настройки брандмауэра на Windows 7 следует выбрать пункт меню «Дополнительные параметры», где досконально прописаны все правила для всех соединений. Не рекомендуется настраивать дополнительные параметры без надлежащего опыта. В данной области можно прописать правила вручную.

Рассмотрим пример:

В правой колонке выберите «Правила для исходящих подключений».

В средней колонке отобразятся все доступные правила для входящих подключений.

В левой колонке найдите пункт «создать правило» и кликните по нему.

Появится окно настроек правила.

Слева перечислены «шаги», которые требуется совершить, справа — варианты настроек.

Для настройки правил под конкретную программу нажмите «далее».

В следующем окне потребуется выбрать необходимую программу, если правило не относится ко всем приложениям, установленным на компьютере.

В окне «действия» следует сообщить, разрешаем ли мы или запрещаем соединение в данном правиле, а также настроить дополнительные условия (шифрования, инкапсуляция).

Следующий шаг «Профиль» предопределяет, при каком профиле сети данное правило будет работать.

Последний шаг — Имя.

Нажмите на кнопку «Готово», и новое правило добавится в настройки брандмауэра на вашем компьютере.

Заключение

В статье мы стали чуть ближе к брандмауэру Windows 7. Разобрались что это за программа и как с ее помощью можно защитить свой компьютер. Научились выключать и включать его. Для повышения безопасности мы заблокировали весь исходящий трафик и дали доступ только определенным программам. У меня небольшие затруднения возникли с Яндекс Диском, наверное не тому приложения дал доступ. А так все хорошо.

Теперь нам придется следить за брандмауэром при установке, удалении или обновлении какой-либо программы. Безопасность — это процесс, который требует дополнительных усилий. Наверное это как страховка, требует дополнительных денег, зато вероятность неприятностей сильно меньше.