Как взломать пароль на ноутбуке

Содержание:

- Снифферы для перехвата трафика на Android

- Брут-форс хеша NTLM

- Хакеры пользуются GitHub

- Взлом компьютера через Dark Comet

- Часть 4: Как взломать пароль Windows 7 с помощью Ophcrack

- С чего все начиналось или как я узнал про взлом компьютеров

- Брутфорс

- Как взломать игру на Android с помощью изменения системных файлов

- Двухфакторная аутентификация и двухэтапная проверка

- Профессиональные способы взлома

- Подключение к WI-fi сети с компьютера

- Как можно взломать страницу через телефон

- Программы для взлома Вконтакте

Снифферы для перехвата трафика на Android

Ни одному пентестеру не обойтись без хорошего сниффера. Это такой же обыденный инструмент, как нож на столе повара. Поэтому следующий раздел статьи посвящен приложениям для перехвата и анализа трафика.

Intercepter-NG

Intercepter-NG — это продвинутый сниффер, ориентированный на выполнение MITM-атак. Захватывает трафик и анализирует его на лету, автоматически определяя в нем данные авторизации. Умеет сохранять перехваченный трафик в формате .pcap и анализировать его позже.

Среди автоматически определяемых форматов данных есть пароли и хеши для следующих протоколов: AIM, BNC, CVS, DC++, FTP, HTTP, ICQ, IMAP, IRC, KRB5, LDAP, MRA, MYSQL, NTLM, ORACLE, POP3, RADIUS, SMTP, SOCKS, Telnet, VNC.

Сканирование и ARP spoofing

Intercepter-NG собирает из перехваченных пакетов файлы, передаваемые по FTP, IMAP, POP3, SMB, SMTP и HTTP.Как cSploit и аналоги, Intercepter-NG использует ARP-спуфинг для выполнения MITM. Он поддерживает SSLstrip, что позволяет выполнять MITM-атаки даже с HTTPS-трафиком, подменяя на лету HTTPS-запросы атакуемых хостов их HTTP-вариантами через встроенный DNS-прокси.

Вдобавок он умеет определять ARP-спуфинг в отношении себя (полезно при подключении к публичным хотспотам) и защищать от него. При нажатии иконки в виде зонтика проверяется ARP-кеш.

- Сайт

- Протестированная версия: 2.1 (консольная — 0.8)

- Размер: 5,2 Мбайт

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Дополнительные требования: установить BusyBox в /system/bin

Packet Capture

Более простой и «легальный» анализатор TCP/UDP-пакетов с возможностью перехвата HTTPS-сессий посредством MITM. Не требует прав root, поскольку использует встроенную в Android функцию проксирования трафика через VPN и подмену SSL-сертификата.

В Android 6.0.1 и более свежих версиях требуется вручную добавить CA-сертификат через настройки приложения.

Захват трафика

Packet Capture работает локально. Он не выполняет ARP-спуфинг, угон сессий и прочие атаки на внешние хосты. Приложение позиционируется как прокси для отладки и скачивается из официального маркета. Умеет декодировать пакеты как Text/Hex/Urlencoded, но пока не поддерживает сжатые (gzip) HTTP-запросы.

С помощью Packet Capture удобно контролировать сетевую активность установленных приложений. Он показывает не просто объем передаваемого трафика, а что конкретно и куда отправляет каждая программа или встроенный компонент Android, какие пакеты и с каких серверов получает в ответ. Отличная утилита для поиска троянских закладок и назойливой рекламы.

- Сайт

- Протестированная версия: 1.4.7

- Размер: 4,5 Мбайт

- Версия Android: 2.3 и выше

- Требуется root: нет

Брут-форс хеша NTLM

Для взлома я возьму следующий хеш:

User : Alexey Hash NTLM: ca76a176340f0291e1cc8ea7277fc571

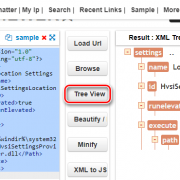

Загляним в справку Hashcat, чтобы узнать номер режима хеша NTLM:

1000 | NTLM | Операционные системы

То есть номер хеша NTLM равен 1000.

Чтобы запустить атаку по маске для взлома NTLM в Hashcat нужно выполнить команду вида:

hashcat -m 1000 -a 3 'ХЕШ' МАСКА

Пример моей реальной команды:

hashcat --force --hwmon-temp-abort=100 -m 1000 -D 1,2 -a 3 -i --increment-min 1 --increment-max 10 -1 ?l?d ca76a176340f0291e1cc8ea7277fc571 ?1?1?1?1?1?1?1?1?1

В этой команде:

- hashcat — имя исполнимого файла. В Windows это может быть hashcat64.exe.

- —force — игнорировать предупреждения

- —hwmon-temp-abort=100 — установка максимальной температуры, после которой будет прерван перебор, на 100 градусов Цельсия

- -m 1000 — тип хеша NTLM

- -D 1,2 — означает использовать для взлома и центральный процессор, и видеокарту

- -a 3 — означает атаку по маске

- -i — означает постепенно увеличивать количество символов в генерируемых паролях

- —increment-min 1 — означает начать с длины маски равной единице

- —increment-max 10 — означает закончить перебор при длине маске равный десяти

- -1 ?l?d — пользовательский набор символов номер 1, в него включены маленькие латинские буквы (?l) и цифры (?d)

- ca76a176340f0291e1cc8ea7277fc571 — хеш для взлома

- ?1?1?1?1?1?1?1?1?1 — маска из пользовательского набора символов

Взломаем ещё один хеш:

User : Администратор Hash NTLM: 5187b179ba87f3ad85fea3ed718e961f

Команда (другой хеш и другой набор пользовательских символов):

hashcat --force --hwmon-temp-abort=100 -m 1000 -D 1,2 -a 3 -i --increment-min 1 --increment-max 10 -1 ?l?u?d 5187b179ba87f3ad85fea3ed718e961f ?1?1?1?1?1?1?1?1?1

Итак, в этой статье мы научились извлекать хеш NTLM и взламывать пароль Windows. А что делать, если не удалось взломать NTLM? Ответ на этот вопрос смотрите во второй части, которая называется «Использование NTLM без взлома пароля: атака Pass-the-hash».

Хакеры пользуются GitHub

▍Почему это происходит?

- Компании не проверяют свои системы на предмет наличия в них уязвимостей.

- Те компании, которые выполняют подобные проверки, обычно не обращают внимания на общедоступные учётные записи своих сотрудников.

- Те компании, которые проверяют и свои системы, и учётные записи сотрудников (а таких, по грубым оценкам, менее 1%), часто слишком сильно полагаются на автоматические сканеры и не проверяют историю коммитов (то есть — анализируют не всё дерево git, а лишь то, что лежит на поверхности, представленное самой свежей версией кода).

- И наконец, достаточно часто компании не выполняют ротацию ключей и не применяют двухфакторную аутентификацию. Два этих приёма способны закрыть большинство вышеупомянутых брешей систем безопасности.

Вотэтим

Вот

▍Меры по снижению рисков, связанных с GitHub

- Сделайте сканирование кода на предмет уязвимостей частью CI-процесса. В этом вам может помочь отличный инструмент GitRob.

- Сканируйте репозитории сотрудников компании. GitRob выполняет подобные проверки без дополнительных настроек. Для того чтобы это отключить, можно запустить его с флагом .

- Проверяйте историю репозиториев. GitRob, по умолчанию, сканирует 500 коммитов, но вы можете решить пойти ещё дальше, воспользовавшись параметром вида .

- Включите на GitHub двухфакторную аутентификацию!

- Выполняйте, во всех без исключения системах, ротацию ключей доступа, секретных ключей, паролей. Рекомендуется использовать централизованную систему доступа к другим системам наподобие G Suite или Active Directory. Нужно обеспечить применение в подобной системе политик безопасности, касающихся ротации и сложности паролей.

@codemouse92@corymcdonald

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, — одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

- и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» — «Server Module» — «Full Editor».

- В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или .bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

- Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Среди других софтов для удаленного доступа — программы RMS, Radmin, LogMeIn и Hidden Administrator.

Часть 4: Как взломать пароль Windows 7 с помощью Ophcrack

Ophcrack бесплатный взломщик паролей Windows 7, который является эффективным способом доступа к заблокированному Windows 7. Он предоставляет модуль жестокой силы для простого пароля, когда пароль содержит больше символов 14, он не может работать. Другое ограничение заключается в том, что бесплатный инструмент с открытым исходным кодом не может взломать пароль любого компьютера с Windows 10.

Шаг 1:

Перейдите на веб-сайт Ophcrack, затем нажмите «Загрузить ophcrack Live CD» и выберите «ophcrack Vista LiveCD» на следующей странице, чтобы загрузить взломщик паролей для Windows 7.

Шаг 2:

Как только вы загрузите файл, вы можете найти файл образа ISO для ophcrack Vista. Запишите файл ISO на CD, DVD или USB-накопитель. Вы можете записать ISO-файл на USB-накопитель с ISO2Disc или другими приложениями.

Шаг 3:

После этого вы можете перезагрузить компьютер с USB-накопителя, CD или DVD. Затем Linux загрузится, чтобы автоматически взломать пароль Windows 7 на вашем Windows 7. Весь процесс может занять несколько минут.

Шаг 4:

Как только программа взломает пароль Windows 7, вы сможете найти пароль на экране своего компьютера. Загрузите информацию и получите доступ к учетной записи в Windows 7 позже.

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал!!!

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ!!! А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Брутфорс

Брутфорс – это банальный подбор всех возможных комбинаций символов, из которых может состоять пароль. Это, пожалуй, самый простой способ, который только можно придумать, поскольку тут не нужны особенные знания или сложное программное обеспечение. Но, с другой стороны, сложность способа заключается в том, что это достаточно муторно и процесс может занять очень много времени, если хозяин установил достаточно сложный пароль.

Подбираем пароль из всех возможных комбинаций символов, которые он может содержать

-

Для начала попробуйте самые распространенные пароли. Банальные 12345678 и qwertyui устанавливаются достаточном большим количеством пользователей и вполне вероятно, что у вашего соседа установлен один из таких. Также можете подумать, какой пароль установили бы сами. А если вы хорошо знакомы с хозяином роутера, можно попробовать дату его рождения или какую-либо другую значимую для него комбинацию символов.

Список часто используемых паролей

- Если не один из самых простых и вероятных паролей не подошел, придется последовательно подбирать различные комбинации символов. Конечно, можно делать это все вручную, но страшно представить, сколько на это уйдет времени. Кроме того, пока вы вручную переберете хотя бы десятую часть возможных вариантов, никуда подключаться уже не захочется.

Автоматический подбор комбинаций

Не обязательно проводить эту операцию вручную. Есть достаточно много программ, которые автоматически последовательно подбирают комбинации. Это гораздо быстрее и проще для пользователя. Но стоит иметь в виду, что поиск подходящей комбинации может занять достаточно долгое время, даже если использовать специальное программное обеспечение. Простой пароль вроде qwertyui можно взломать меньше чем за минуту, а вот на расшифровку /#7&//.’ уйдет очень много времени.

Для автоматического подбора паролей от Wi-Fi используем программу WiFi Crack

WiFi Crack

Одна из программ для автоматического подбора паролей — WiFi Crack. Пользоваться ей очень легко.

- Скачиваем программу с любого сайта, распространяющего подобный софт.

-

Запускаем файл и видим перед собой простой интерфейс.

Интерфейс программы WiFi Crack.jpg

-

Вверху в строке «Refresh» выбираем сеть, которую необходимо взломать и активируем программу нажатием кнопки «Scan for Access points».

В строке «Refresh» выбираем сеть, нажимаем кнопку «Scan for Access points»

-

Ожидаем завершения процесса сканирования сетей, щелкаем по активной кнопке, в нашем случае «Wi-Fi WPA», со списком найденных сетей.

Нажимаем кнопку «Wi-Fi WPA»

-

В разделе «Select Target Access Point» щелкаем по нужной сети.

Щелкаем по нужной сети левой кнопкой мышки в разделе «Select Target Access Point»

-

В нижней части окна кликаем по кнопке «Browse», что бы выбрать файл со словарем возможных паролей.

Щелкаем по кнопке «Browse»

Открываем папку с файлом, щелкаем по нему левой кнопкой мышки, нажимаем «Open»

-

Настроив параметры, нажимаем кнопку «Wi-Fi Attack» и ждем завершения процесса.

Щелкаем по кнопке «Wi-Fi Attack»

-

Конечным результатом работы программы станет надпись с паролем под строчкой «Finished» в самом низу окна.

Под строчкой «Finished» находим пароль от выбранной сети

-

Возвращаемся в интерфейс программы и щелкаем по кнопке «Key Database».

В главном окне программы щелкаем по кнопке «Key Database»

-

В открытом окне вы увидите информацию по подключению, включая пароль от Wi-Fi.

Изучаем информацию по выбранному подключению, в поле «Key» находится пароль

Как взломать игру на Android с помощью изменения системных файлов

Это простейший метод, поскольку не требует скачивания каких-то сторонних файлов, но для успешной работы также необходимо приобрести root-права. Эти права позволяют получить доступ к системным файлам-документам, поскольку просто так обычному пользователю Андроид запрещает к ним доступ и запрещает изменять коды программ.

Когда разрешение на изменения файлов будет получено, следует действовать согласно инструкции, изложенной ниже:

- Сначала нужно зайти в игру и запомнить то значение, которое требуется изменить – это может быть количество жизней, денег или других ресурсов.

- Закрыть игру и убрать ее из списка недавно использованных. Отключить фоновую работу игры, если таковая присутствует.

- Скачать и установить файловый менеджер на смартфон (в некоторых моделях уже есть встроенный).

- В списке каталогов выбрать каталог «Date», затем перейти в папку с одноименным названием внутри него.

- На экране отобразится список папок, в которых хранятся последние данные об установленных играх и приложениях. По названиям нужно найти папку с искомой игрой и зайти в нее.

- Из списка выбрать пункты с названиями «shared_prefs» и «files». В одном из них будет требуемый файл.

- Нужно найти файл с наибольшим количеством строк (для разных приложений он будет отличаться), где необходимо найти ранее запомненное число. Также можно воспользоваться поиском и вбить туда число, чтобы упростить себе жизнь.

- Далее нужно поменять указанное число (обычно оно идет после фразы «value=») на то, которое требуется.

При этом заоблачные значения лучше не писать, так как игра может заглючить и сломаться. После изменения значения файл автоматически сохраниться. Останется закрыть файловый менеджер, зайти в игру и порадоваться новым данным.

Двухфакторная аутентификация и двухэтапная проверка

Apple предлагает два типа защиты – собственно, двухфакторную аутентификацию и двухэтапную проверку. Проверка реализована на базе механизма доставки сообщений для функции «Найти iPhone».

Чтобы взломать аккаунт в iCloud, защищённый двухэтапной проверкой, существует четыре способа:

- Считывание одноразового кода с доверенного устройства – элементарно подсмотреть на экране.

- Кража SIM-карты из смартфона и получение SMS на неё. Сложнее, но теоретически возможно.

- Клонирование SIM-карты у оператора по поддельной доверенности. Это стало прямо эпидемией в последние годы.

- Самый сложный вариант – скопировать двоичный маркер аутентификации с компьютера пользователя.

Двухфакторная аутентификация надёжнее. Если она включена, то при любой попытке зайти в учетную запись Apple ID с нового гаджета на все доверенные устройства приходит интерактивное уведомление. Чтобы прочесть его, нужно разблокировать устройство и подтвердить получение одноразового кода в отдельном окне.

И вот здесь кроется различие. При двухфакторной аутентификации push-уведомления в любом случае будут доставлены на все устройства. Так что пользователь сможет на одном из них заблокировать попытку входа и таким образом опередить мошенника.

Фактически привязка номера телефона к учётной записи играет на руку ворам. Потому что SMS или звонок на доверенный номер – варианты для подтверждения и при двухфакторной аутентификации.

Зато считать одноразовый код с доверенного устройства без разблокировки не получится. А получить доступ к SIM-карте объективно сложнее, чем подсмотреть номер на экране.

Профессиональные способы взлома

Взлом чужой страницы ВК можно организовать с помощью профессиональных «хакерских» программ и сервисов, однако и эти способы не всемогущи.

#1 Брут-форс

Тот же перебор пассворда, но с помощью специальной программы. Специальный софт позволяет обойти ограничения на количество попыток ввода пароля, а также ускоряет процесс. Тем не менее, длинный сложный пассворд может не поддаваться программе месяцами.

#2 Вирус (троян)

Широко известный способ, как можно взломать чужую страницу в ВК — это подбросить программу с вирусом (трояном). Вирус будет собирать и отправлять хозяину все данные, введённые на компьютере.

Этот способ не сработает, если на чужом ПК установлен хорошая обновляемая антивирусная программа.

#3 Фишинговый сайт

Чаще всего, чтобы взломать чей-то аккаунт в ВК, используют фишинговые сайты (подделки) — пользователь вводит на таком сайте данные, которые сохраняются и используются. Сложность в том, чтобы убедить владельца нужного аккаунта перейти по поддельной ссылке, но сейчас с этим справляются специальные вирусы. Такие вирусы переадресовывают пользователя с настоящего сайта vk.com на поддельный (например, vkvk.com), который и сохранит введённые логин и пассворд.

Если пользователь установил двухфакторную авторизацию (одноразовый код в смс при каждом входе), то взломать такую страницу практически невозможно.

Подключение к WI-fi сети с компьютера

В настоящее время вай-фай является одним из наиболее распространенных способов раздачи интернета на ограниченном по площади пространстве. Конечно, далеко не каждая точка находится в открытом доступе. Такая картина чаще всего наблюдается в общественных местах, вроде торгового центра или кафе.

А вот в жилом секторе сплошь и рядом точки wi-fi «засекречены». И чем сложнее придумываются меры по их защите, тем более изощренные способы взлома появляются. Рассмотрим наиболее распространенные из них:

- Подбор пароля. Один из наиболее простых (но не самых действенных) способов. В этом случае вам придется вручную подбирать пароль от соседского wi-fi. Как ни странно, но многие люди не особо изощряются в придумывании сложных паролей для своих wi-fi сетей, поэтому часто встречаются простые цифровые пароли, вроде 12345678, 87654321, 00000, password и другие. Чтобы взломать чужой пароль таким способом, потребуется немалое количество времени и то, если вам повезет и сосед окажется не столь изобретателен.

-

Изменение mac-адреса. Не все владельцы сетей wi-fi ограничиваются стандартным способом защиты: некоторые вместо пароля применяют особую фильтрацию устройств по mac-адресам. Это означает, что сеть визуально выглядит незащищенной и доступной, но на деле это совсем не так, потому что попытка к ней подключиться закончится провалом. Для начала необходимо разобраться в том, что такое mac-адрес? Это – идентификатор, устанавливаемый для всех устройств в сети отдельно. Есть программы, которые позволяют «подсмотреть», какие адреса являются разрешенными для определенной wi-fi сети. После чего вам останется лишь изменить mac-адрес своего компьютера на один из разрешенных.

- Использование специальной программы-взломщика. Программы-взломщики пароля выполняют ту же работу, которую делаете вы в ручном режиме – они подбирают возможные комбинации. Только ваши силы и фантазия могут иссякнуть через полчаса, а эти программы будут работать до тех пор, пока не будут перепробованы все возможные комбинации. Соответственно, вам придется запастись терпением, поскольку процесс может затянуться на дни или даже недели. К наиболее популярным программам-взломщикам относят такие как Aircrack-ng, AirSlax, Wi-fi Sidejacking CommView for Wi-Fi. Эти программы имеют удобный интерфейс, понятный даже неопытным компьютерным пользователям. Принцип их работы очень прост: после запуска они начинают подбирать возможные вариации пароля, начиная с наиболее популярных и так далее по убыванию.

- Дешифровка перехваченных пакетов данных. Для того чтобы воспользоваться этим способом, необходимо понимать, в первую очередь, по какому принципу работает wi-fi. Роутер, к которому подключен интернет-кабель или же wi-fi-адаптер, подключенный к компьютеру, раздают интернет в окружающее пространство. При попытке подключиться с любого устройства к раздаваемому интернету посылается запрос компьютеру, затем сверяется пароль и происходит подключение в случае совпадения. Даже после подключения к сети wi-fi, роутер/адаптер все еще обменивается пакетами данных с подключенным устройством. Они содержат разного рода информацию, в том числе пароль от сети. Эти данные можно, соответственно, перехватить и расшифровать. Эта задача из непростых, а, значит «по зубам» она лишь тем, кто обладает высоким уровнем знаний в области компьютерных технологий.

Как можно взломать страницу через телефон

Сейчас мы рассмотрим рабочие (100%) способы взлома, которые помогут Вам взломать страничку с телефона любой социальной сети и самых известных мессенджеров. Как взломать страницу с телефона? Легко и быстро – 10 минут и Вы уже читаете чужую переписку.

Зачем нужен взлом страниц?

О том, как взломать страницу с телефона задумываются по совершенно разным причинам. Самыми распространенными являются:

1. Любопытство. Некоторым просто любопытно с кем и о чем переписывается их родной человек. И как не странно, таких людей достаточно много. Они даже не могут ответить на вопрос, зачем им это нужно. Просто, чтобы знать! А есть такие люди, у которых любопытство перерастает в манию «всех и всегда контролировать», чтобы не дай Бог, не пропустить какой-то шаг влево.

2. Родительский контроль. А если Вы родитель подростков, то возможность взломать стр через телефон ребенка и потом круглосуточно контролировать переписку детей, не беря каждый день в руки их телефоны – это уже далеко не простое любопытство. Это реальная потребность всегда знать: где находится ребенок, с кем переписывается, о чем разговаривает, какие фото отсылает, а какие присылают ему. Контролировать ребенка издалека – это действительно очень нужно, тем более на просторах Интернета.

3. Контроль за сотрудниками. Руководитель просто обязан знать с кем и о чем ведет переписку работник со своего рабочего устройства, на своем рабочем месте, во время рабочего дня

Это возможность увидеть некомпетентность работника, слив важной информации, поиск другой работы, пустое времяпровождение, неграмотное ведение переговоров и переписок или наоборот, поощрить за его старания

4. Ревность. Ревнивые супруги довольно часто спрашивают наших консультантов о том, как можно взломать страницу через телефон своего мужа или жены. Они заподозрили измену и хотят убедиться в этом. Ведь голословные обвинения, тем более, если они беспочвены, съедают изнутри как самого человека, так и отношения в целом.

5. Контроль над пожилыми родственниками. Это тоже довольно часто встречающая причина, почему люди хотят знать как взломать стр через телефон. Как известно, вокруг стариков вьются мошенники совершенно разного характера. Самыми безобидными могут быть торгаши чудодейственных лекарств или медицинских устройств, которые только вытащат деньги от беспомощных стариков. А самыми страшными – черные риелторы и их медсестры. Поэтому, иметь на руках переписку с ними или записи телефонных разговоров необходимо обязательно.

Как осуществить взлом страниц?

В интернете Вы можете найти огромное количество предложений и информации о том, как взломать страничку по номеру телефона. Хотим сразу Вас предупредить – по номеру телефона, не беря в руки сам телефон и ничего туда не устанавливая, осуществить взлом страницы – невозможно. Это мошенники, лохотрон, надувалово, развод и еще как хотите, назовите, но просто по номеру телефона Вам никогда и никто не сможет взломать страницу ни в одной социальной сети.

И поэтому, на все вопросы, которые задают нашим консультантам люди, о том, как взломать страницу через номер телефона ничего не устанавливая, мы отвечаем «никак». Нужно сначала установить на телефон (с которого заходят на эти странички и откуда ведется переписка) специальную программу слежения. Это единственная реальная возможность.

Мы уже проводили тщательный обзор программ, которые позволяют на расстоянии осуществить взлом странички с телефона. Лучшие из таких программ описаны в статье «Лучшие приложения для взлома аккаунтов любой соц.сети».

Как взломать страничку в ВК

Не знаем почему, и по какой причине, но из нашей многолетней практики мы вывели одно интересное наблюдение: из всех страниц, которые люди желают взломать, самыми востребованными являются странички социальной сети ВКонтакте.

О том, как сломать ВК на телефоне, достаточно подобно описано в статье «ВКонтакте чужая страница: чтение переписки, просмотр фотографий». Здесь описаны методы, которые на самом деле работают. Найдите 5 минут Вашего времени и прочитайте. Это действительно работает!

P.S. Хотим Вас предупредить, что взлом чужих страниц без ведома хозяина является прямым нарушением личного пространства данного человека и карается законом. Во всех странах есть закон о тайне личной переписки, личных разговоров и передвижения. Установив на телефон человека программу слежения, Вы будете знать о нем абсолютно всё. Поэтому, нужно знать об уголовной ответственности!

Программы для взлома Вконтакте

1. Взлом ВК, Вконтакте

Удивите своих друзей хакерскими способностями. В приложении реализован специальный алгоритм для имитации взлома пароля и дальнейшего перехода к переписке “жертвы”. Взлом Вк – это отличный способ весело провести время, подшутив над своей девушкой или другом. На самом деле никакого взлома не происходит, а пароли подбираются случайным образом.Совет: показывайте экран с перепиской не более 10 секунд, чтобы “жертва” не догадалась.

2. Взлом ВК

Разыграйте своих друзей и покажите им как вы взламываете их аккаунт.Данное приложение так же представляет собой имитацию взлома ВК, и не является настоящим взломщиком. Программа служит только в развлекательных целях, разыграйте своих друзей своими выдающимися хакерскими возможностями. Все пароли генерируются случайным образом.

3. Взлом ВКонтакте

Ещё одно приложение, которое имитирует взлом аккаунта ВКонтакте.Удивите свою девушку и покажите им это приложение. Помните, что это приложение предназначено только для прикола и оно не может совершать настоящий взлом. Все пароли генерируются случайно и не являются настоящими.

4. VK Hacker

Приложение розыгрыш для взлома аккаунта ВКонтакте. Разыграйте своих друзей и покажите им какой вы хакер. В программе сделан специальный интерфейс, который реалистично имитирует процесс взлома пароля, после чего вы переходите к сообщениям «жертвы». На самом деле, как и в предыдущих приложениях, взлома страницы VK (Вконтакте) нет. Пароли и сообщения создаются случайным образом. Для большей убедительности: показывайте экран жертве не более 10-15 секунд, что бы человек не смог догадаться о приколе.

5. Взломать Vkontakte

Вы хотите подшутить над своим другом или прочитать переписку девушки? Тогда это приложение точно для вас. Всего пара кликов и вы сможете получить доступ ко всей информации абсолютно бесплатно. Приложение имитирует подбор пароля. Подшути над друзьями и покажи свои хакерские навыки.