Введение

Содержание:

- Управленческие решения

- Подключение консоли ADUC к домену из рабочей группы

- Где скачать и как установить

- Где и как настроить расширенное отслеживание с помощью GTM

- Пример делегирование административных полномочий

- Создаем группу с помощью оснастки ADUC

- Физическая структура

- Что такое редактор атрибутов Active Directory

- env.send

- Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

- Репликация данных в Active Directory

- Что такое Active Directory в Windows 10 и для чего это нужно

- Службы Active Directory

Управленческие решения

Инструменты управления Microsoft Active Directory включают:

- Центр администрирования Active Directory (введен в Windows Server 2012 и выше),

- Пользователи и компьютеры Active Directory,

- Домены и доверие Active Directory,

- Сайты и службы Active Directory,

- Редактировать ADSI,

- Локальные пользователи и группы,

- Оснастки схемы Active Directory для консоли управления Microsoft (MMC),

- SysInternals ADExplorer

Эти инструменты управления могут не обеспечивать достаточную функциональность для эффективного рабочего процесса в больших средах. Некоторые сторонние решения расширяют возможности администрирования и управления. Они предоставляют необходимые функции для более удобных процессов администрирования, такие как автоматизация, отчеты, интеграция с другими сервисами и т. Д.

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя: runas /netonly /user:winitproaaivanov mmc

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Десять команд PowerShell, которые должен знать каждый администратор Windows

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры () установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Форумы

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_ (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_ (92.3 MB);

CredSSP encryption oracle remediation – ошибка при подключении по RDP к виртуальному серверу (VPS / VDS)

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

c:InstallWindowsTH-RSAT_ /quiet /norestart

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

Как самостоятельно скачать RSAT:

зайти на сайт «Майкрософт»;

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

кликнуть по «Turn Windows features on or off»;

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers»

После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.

Где и как настроить расширенное отслеживание с помощью GTM

Настроить расширенное отслеживание конверсий можно с незначительными изменениями существующих тегов с помощью Google Tag Manager. Рассмотрим на примере формы, которая работает на одном из сайтов нашего клиента.

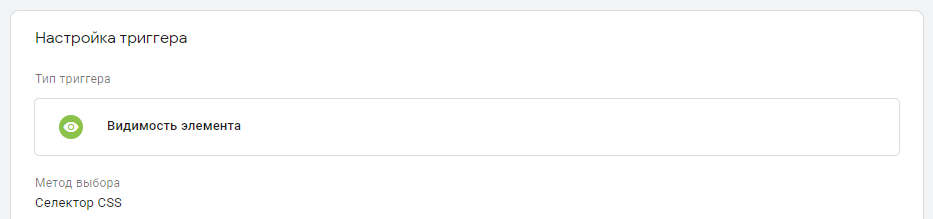

Конверсия — успешная отправка формы — фиксируется при активации триггера типа «Видимость элемента» с селектором на финальное сообщение о благодарности за оставленные данные. Ваш триггер может отличаться в зависимости от метода настройки отслеживания конверсии.

Теперь нужно настроить два тега:

-

Передача события в Google Analytics (Universe/GA4). Настройка этого тега базовая, он не принимает участия в расширенном отслеживании, поэтому мы не будем на нем останавливаться.

-

Передача события в кабинет Google Ads. Его разберем подробно.

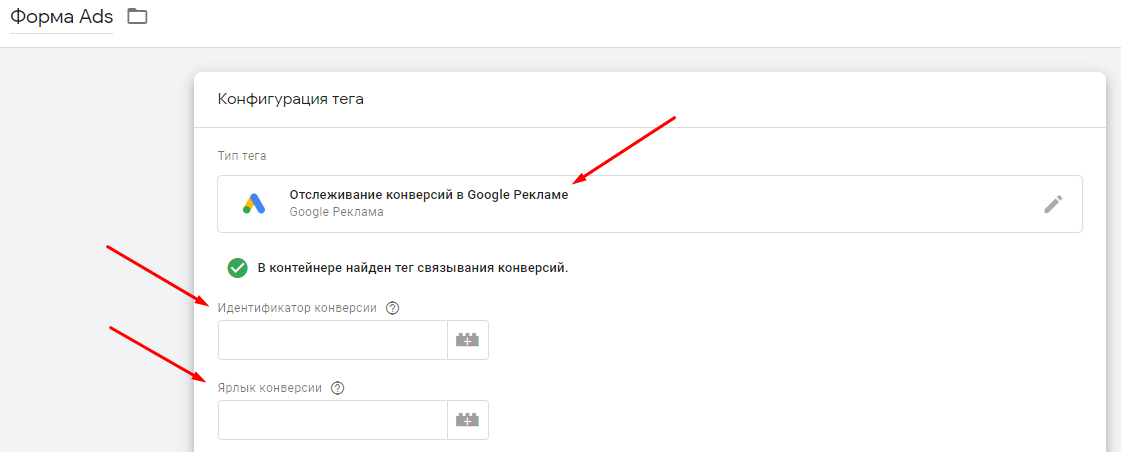

Для настройки тега необходимо выбрать тип тега «Отслеживание конверсий в Google Рекламе».

Убедитесь, что перед этим настроили тег связывания конверсий, подробнее о нем читайте в справке.

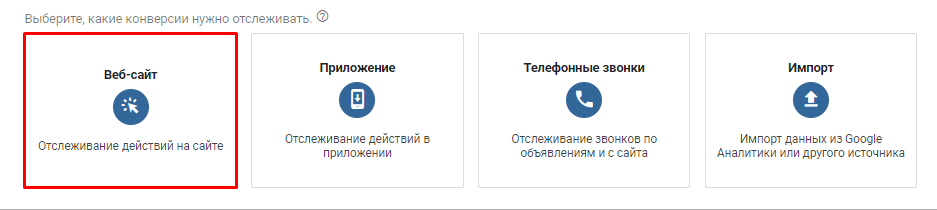

Далее нужно прописать идентификатор конверсии и ярлык. Эта информация находится в кабинете Google Ads — при настройке нового действия-конверсии выбрать тип «Веб-сайт».

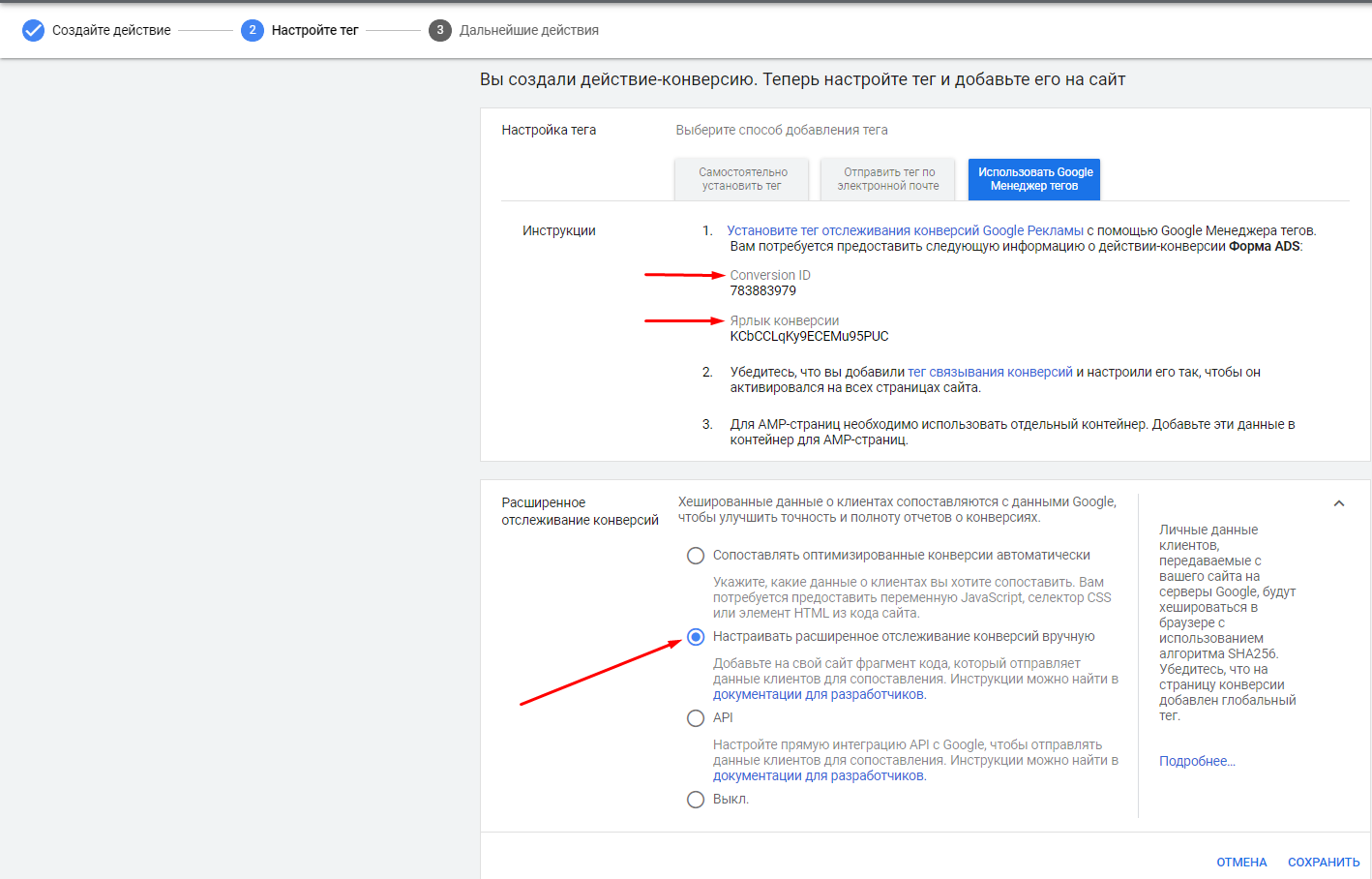

После ввода основной информации о конверсии выберите использование Google Менеджер тегов и скопируйте идентификатор конверсии и ярлык. Чуть ниже разрешите настроить расширенное отслеживание конверсий вручную и нажмите «Сохранить».

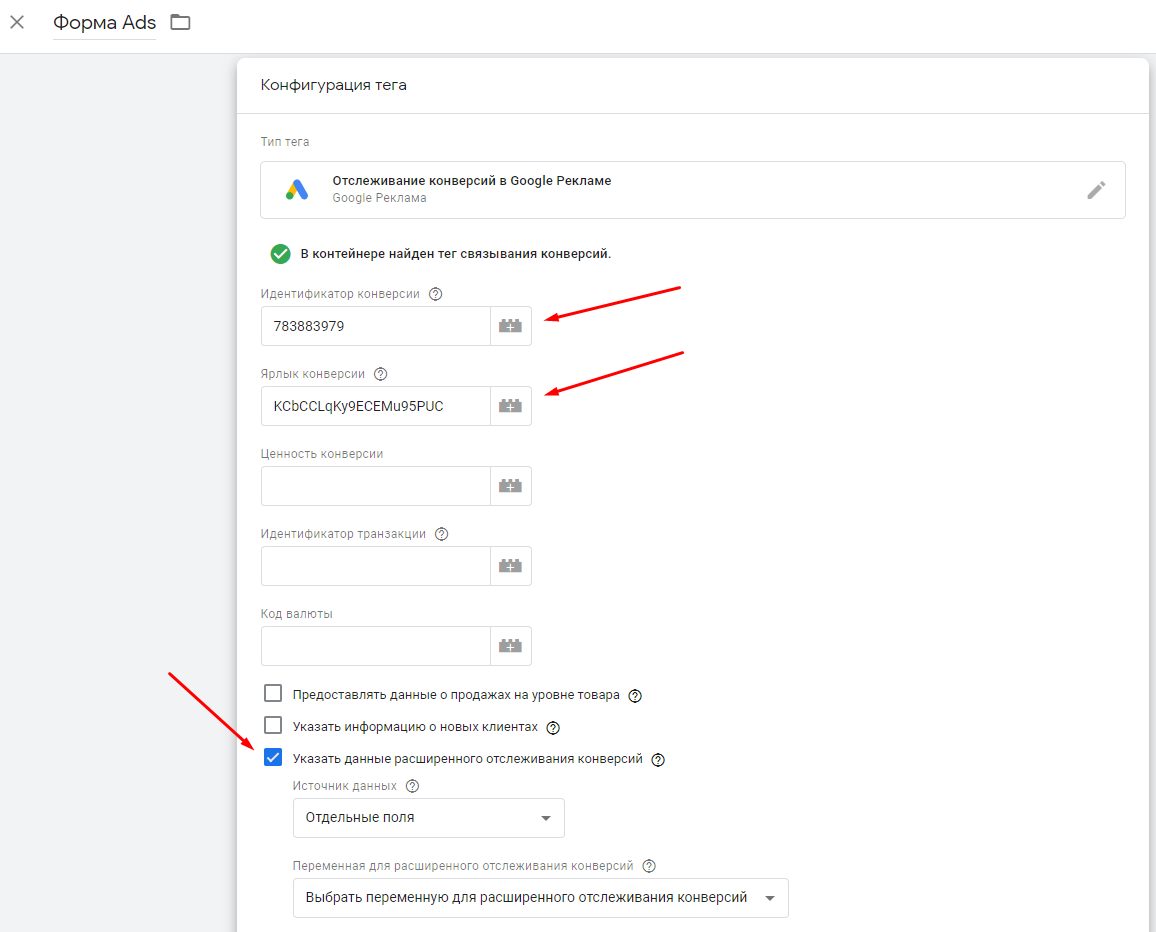

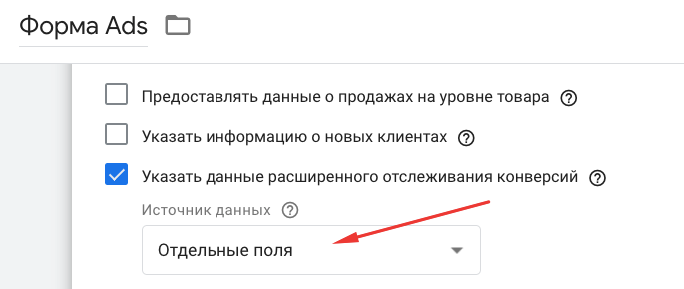

Возвращаемся к тегу в GTM, теперь у нас внесены идентификатор и ярлык. Ниже ставим галочку «Указать данные расширенного отслеживания конверсий».

И теперь приступаем к настройке расширенного отслеживания конверсий. В разделе «Источник данных» выберите «Отдельные поля».

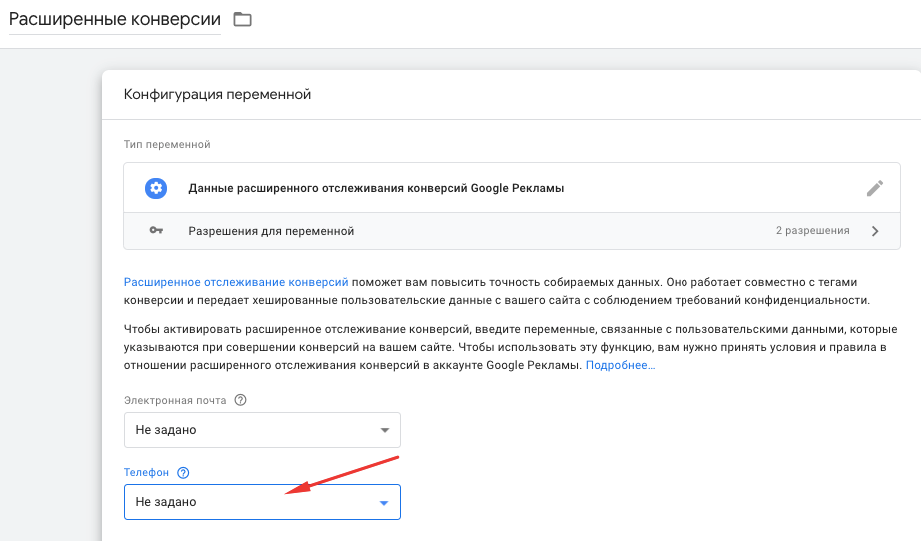

Затем в раскрывающемся меню «Переменная для расширенного отслеживания конверсий» выберите «Новая переменная».

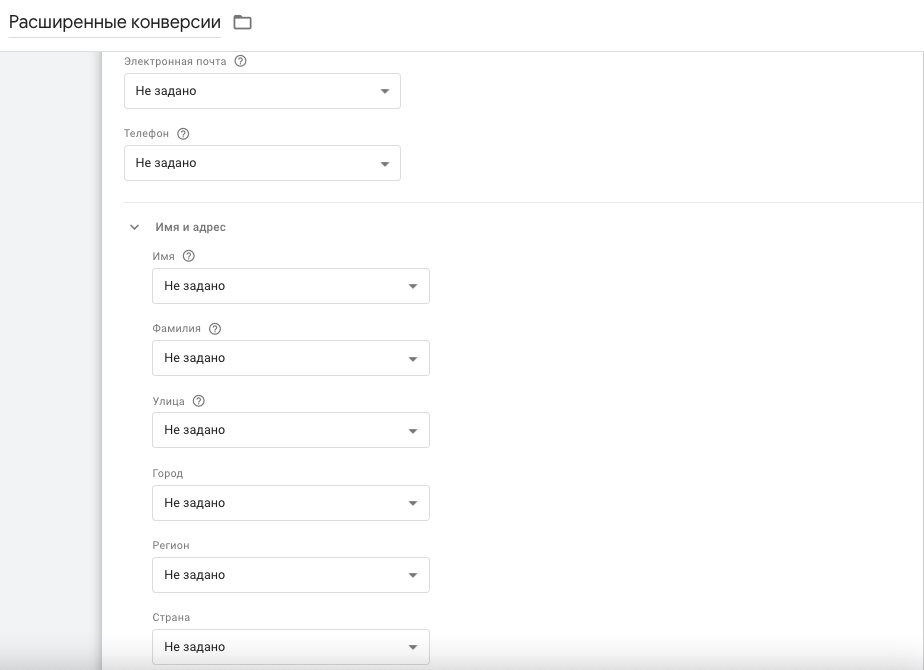

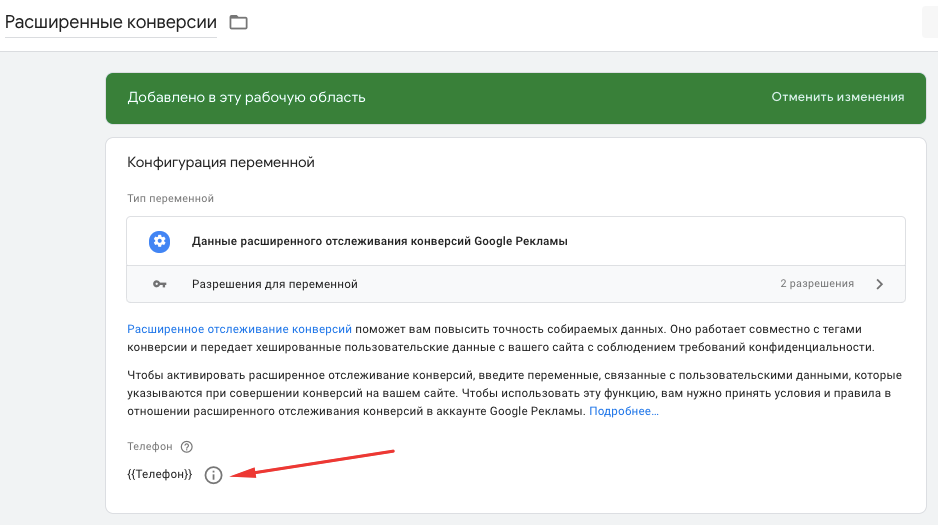

В верхней части страницы вы увидите заголовок «Расширенное отслеживание конверсий Google Рекламы» и список всех данных о клиентах, которые можно включить в тег расширенного отслеживания конверсий.

Для каждого поля с данными о пользователе, которые вы хотите отслеживать, в раскрывающемся меню выберите «Новая переменная». В нашем случае — номер телефона.

Выбираем пункт «Новая переменная» в самом конце списка.

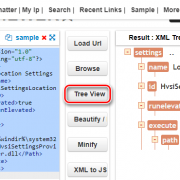

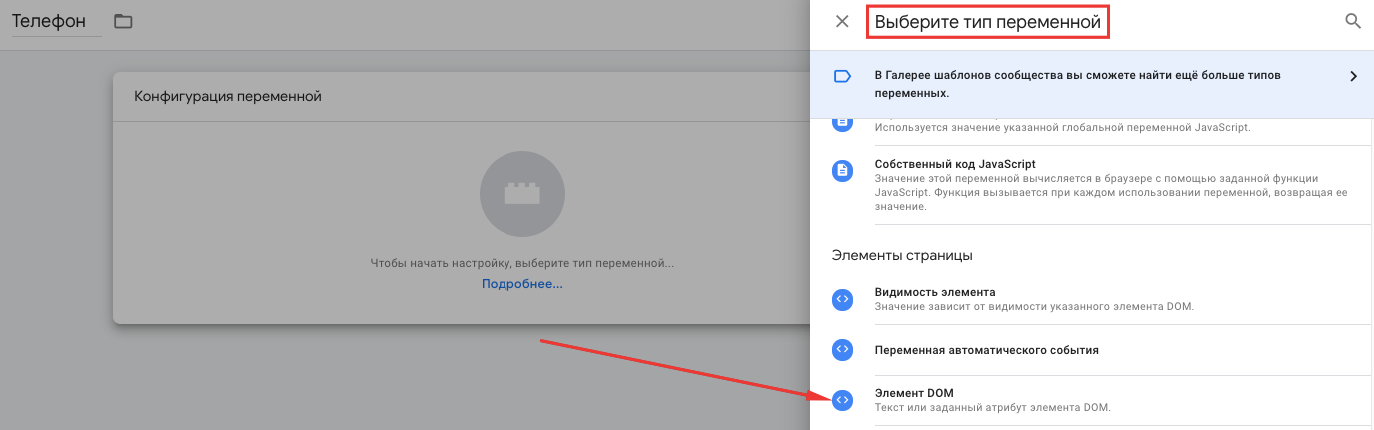

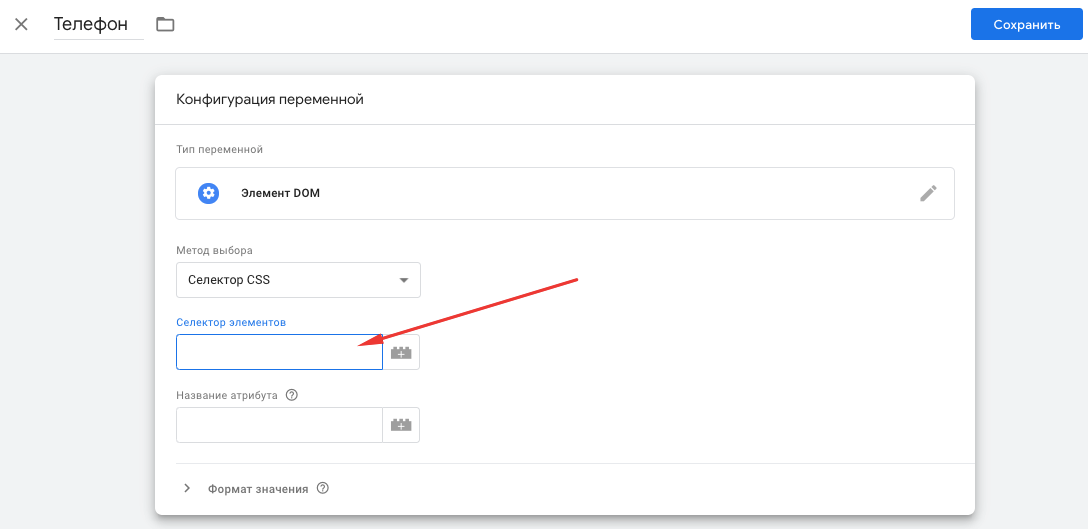

На экране «Конфигурация переменной» нажмите начать настройку, выберите тип переменной — «Элемент DOM».

Вернувшись на экран «Конфигурация переменной», в раскрывающемся меню «Метод выбора» укажите значение «Селектор CSS».

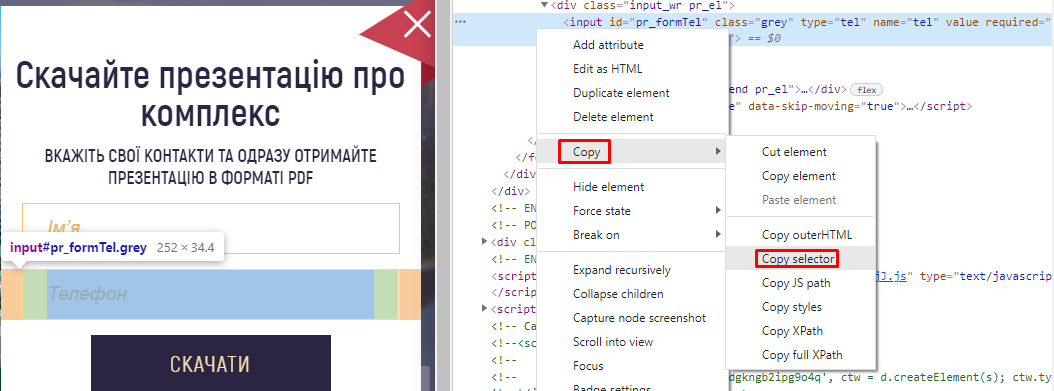

В поле «Селектор элементов» укажите CSS-селектор, который ссылается на данные о пользователях. В нашем случае — это селектор поля телефона и имени.

После внесения селектора переменная для расширенного отслеживания конверсий будет выглядеть так:

Обязательно добавьте еще одно поле данных, так как расширенное отслеживание только номера телефона недоступно в Украине. Поэтому аналогичным способом мы внесли еще селектор поля «Имя», так как других полей у нас в форме нет.

Поле «Название атрибута» можно оставить пустым. Ну вот и всё!

После настройки, если файлы cookie будут недоступны, тег начнет собирать больше данных, передавая их как конверсию в кабинет Google Ads. Это даст системе толчок для работы умных стратегий и поможет увидеть более сложные цепочки взаимодействия пользователей с сайтом на разных устройствах. Всё это повысит эффективность рекламных кампаний.

Пример делегирование административных полномочий

«Поддержка»

Для начала следует на контроллере домена открыть оснастку «Active Directory – пользователи и компьютеры». Здесь необходимо создать глобальную группу безопасности, члены которой смогут присоединять компьютеры пользователей к домену. Другими словами, эта группа будет выглядеть следующим образом:Рис. 1. Свойства группы, отвечающей за присоединение компьютеров к домену

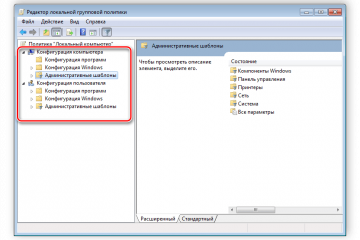

Следующим делом необходимо указать, что компьютеры присоединять к домену могут только лишь пользователи, входящие в созданную на предыдущем этапе глобальную группу безопасности. Для этого следует открыть оснастку «Управление групповой политикой» и перейти к редактору GPME для созданного по умолчанию объекта GPO «Default Domain Controllers Policy», который располагается в подразделении «Domain Controllers».

В отобразившейся оснастке следует перейти к узлу «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей» и локализовать параметр политики, который называется «Добавление рабочих станций к домену». Открыв диалоговое окно данного параметра политики, вы сразу сможете обнаружить, что по умолчанию там указана группа «Прошедшие проверку», благодаря которой присоединять компьютеры к домену может каждый пользователь. Теперь, для того, чтобы разрешить присоединять к домену компьютеры только пользователям из группы безопасности «Поддержка», следует удалить группу, указанную в этом параметре политики по умолчанию, а затем при помощи кнопки «Добавить пользователя или группу» и диалога поиска объектов Active Directory, следует добавить созданную ранее глобальную группу безопасности. Процесс добавления такой группы изображен на следующей иллюстрации:Рис. 2. Изменение группы, отвечающей за присоединение компьютеров к домену

Теперь несмотря на то, что немного ранее было описано, в каких сценариях выполняется делегирование, и что в большинстве случаев делегирование выполняется на уровне подразделений, в данном случае для предоставления возможности присоединения компьютеров к домену, нам следует в оснастке «Active Directory – пользователи и компьютеры» вызвать мастер делегирования непосредственно для уровня всего домена. Следовательно, в оснастке «Active Directory – пользователи и компьютеры» необходимо в области дерева самой оснастки вызвать контекстное меню для домена и выбрать опцию «Делегирование управления», как показано ниже:Рис. 3. Вызов мастера делегирования управления

На первой странице мастера можно просто ознакомиться с основной задачей данного средства и, ввиду того, что на первой странице нельзя выполнять какие-либо действия, следует просто нажать на кнопку «Далее». На второй странице мастера, странице «Пользователи и группы», нужно локализовать группу, для которой необходимо делегировать управление. В данном примере следует нажать на кнопку «Добавить» и при помощи соответствующего диалога выбрать группу «Поддержка», как показано на следующей иллюстрации:Рис. 4. Добавление группы, для которой выполняется делегирование управления

После того, как группа будет добавлена, для перехода к следующей странице мастера следует нажать на кнопку «Далее».

Страница «Делегируемые задачи» позволяет вам определить конкретные операции, которые должны выполнять в доменных службах Active Directory пользователи или группы пользователей, которые были добавлены на предыдущей странице мастера. Так как в данном примере делегируется задача присоединения компьютеров к домену и такую задачу можно найти в предоставленном списке распространенных задач, следует напротив задачи «Присоединение компьютера к домену» установить флажок и нажать на кнопку «Далее»

Стоит обратить внимание на то, что данный мастер позволяет делегировать не только те задачи, которые фигурируют в данном списке, и в том случае, если вы не смогли здесь сразу найти конкретную задачу, нужно будет создавать особую задачу для делегирования. Создание особой задачи будет показано далее в этой статье, а делегирование задачи присоединения компьютера к домену изображено на следующей иллюстрации:Рис

5. Делегирование задачи присоединения компьютеров к домену для членов группы «Поддержка»

На последней странице мастер повторно проинформирует о том, что работа мастера была успешно выполнена и определенной группе пользователей было передано управление для присоединения компьютеров к домену, что, собственно, и являлось поставленной перед нами задачей:Рис. 6. Завершение процесса делегирования управления

«Поддержка»

Создаем группу с помощью оснастки ADUC

Самый простой способ создать группу – воспользоваться графической консолью Active Directory — Пользователи и компьютеры (dsa.msc). Перейдите в OU, в котором вы хотите создать группу, щелкните по нему ПКМ и выберите Создать -> Группа.

Укажите имя группы и выберите необходимый тип и область действия. И нажмите Ок.

Чтобы добавить пользователя в группу, найдите ее в консоли ADUC и дважды щелкните. В окне свойств групп перейдите на вкладку «Члены групп» и с помощью кнопки «Добавить» добавьте в группу пользователей, компьютеры или другие группы.

Также можно добавить пользователя в группу правым кликом по нему и выбрать пункт добавить в группу. Это довольно удобно при массовом добавлении.

Физическая структура

Сайты — это физические (а не логические) группы, определяемые одной или несколькими IP- подсетями. AD также содержит определения соединений, отделяя низкоскоростные (например, WAN , VPN ) от высокоскоростных (например, LAN ) каналов. Определения сайтов не зависят от домена и структуры подразделений и являются общими для всего леса. Сайты используются для управления сетевым трафиком, генерируемым репликацией, а также для направления клиентов к ближайшим контроллерам домена (DC). Microsoft Exchange Server 2007 использует топологию сайта для маршрутизации почты. Политики также могут быть определены на уровне сайта.

Физически информация Active Directory хранится на одном или нескольких контроллерах однорангового домена , заменяя модель NT PDC / BDC . Каждый DC имеет копию Active Directory. Серверы, присоединенные к Active Directory и не являющиеся контроллерами домена, называются рядовыми серверами. Подмножество объектов в разделе домена реплицируется на контроллеры домена, настроенные как глобальные каталоги. Серверы глобального каталога (GC) предоставляют глобальный список всех объектов в лесу. Серверы глобального каталога реплицируют на себя все объекты из всех доменов и, следовательно, предоставляют глобальный список объектов в лесу. Однако для минимизации трафика репликации и сохранения небольшого размера базы данных GC реплицируются только выбранные атрибуты каждого объекта. Это называется частичным набором атрибутов (PAS). PAS можно изменить, изменив схему и пометив атрибуты для репликации в GC. В более ранних версиях Windows для связи использовался NetBIOS . Active Directory полностью интегрирована с DNS и требует TCP / IP — DNS. Для полноценной работы DNS-сервер должен поддерживать записи ресурсов SRV , также известные как служебные записи.

Репликация

Active Directory синхронизирует изменения с помощью репликации с несколькими мастерами . Репликация по умолчанию — это «вытягивание», а не «проталкивание», что означает, что реплики извлекают изменения с сервера, на котором это изменение было выполнено. Средство проверки согласованности знаний (KCC) создает топологию репликации ссылок сайтов, используя определенные сайты для управления трафиком. Внутрисайтовая репликация выполняется часто и автоматически в результате уведомления об изменении, которое заставляет одноранговые узлы начать цикл репликации по запросу. Интервалы межсайтовой репликации обычно реже и по умолчанию не используются уведомления об изменениях, хотя это можно настроить и сделать идентичным внутрисайтовой репликации.

У каждого канала может быть «стоимость» (например, DS3 , T1 , ISDN и т. Д.), И KCC соответственно изменяет топологию канала связи. Репликация может происходить транзитивно через несколько связей сайтов на мостах связей сайтов с одним и тем же протоколом , если стоимость невысока, хотя KCC автоматически стоит за прямую связь между сайтами меньше, чем за транзитивные соединения. Репликацию между сайтами можно настроить для выполнения между сервером-плацдармом на каждом сайте, который затем реплицирует изменения на другие контроллеры домена в пределах сайта. Репликация для зон Active Directory настраивается автоматически при активации DNS в домене на основе сайта.

Репликация Active Directory использует удаленные вызовы процедур (RPC) по IP (RPC / IP). Между сайтами SMTP можно использовать для репликации, но только для изменений в GC схемы, конфигурации или частичного набора атрибутов (глобального каталога). SMTP нельзя использовать для репликации раздела Домена по умолчанию.

Что такое редактор атрибутов Active Directory

И так ранее мы с вами установили Active Directory, и разобрались со всеми понятиями активного каталога, из которых мы выяснили, что администратор, получает информацию о всех объектах схемы в виде красивого графического интерфейса, например, оснастки ADUC, а вот контроллеры домена и другие компьютеры, получают информацию об объектах в виде языка LDAP, который лежит в основе Active Directory.

В итоге можно дать вот такое определение редактору атрибутов Actvie Directory — это дополнительная надстройка в графической утилите управления объектами активного каталога, позволяющая в удобном для человека редакторе, внести изменения в нужные атрибуты схемы, а так же проверить и посмотреть остальные значения в неизменяемых атрибутах.

Приведу простой пример использования редактора атрибутов:

- Необходимо узнать distinguished name

- Задать automapping для почты пользователю с правами только на чтение

Примеров может быть очень много, так как атрибутов огромное количество. ниже давайте разберемся, где все это можно посмотреть.

env.send

Описание

для отправки переменных среды в объект по протоколу или в файл ярлыка в папке. Основная задача скрипта сохранить собранные данные с помощью другого скрипта env в любой атрибут (или атрибуты) объекта или на основании этих данных создать по шаблону ярлык в папке. Чтобы затем использовать этот ярлык или данные из в целях системного администрирования.

Использование

В командной строке Windows введите следующую команду. Если необходимо скрыть отображение окна консоли, то вместо можно использовать .

-

— Режим отправки переменных (заглавное написание выполняет только эмуляцию).

-

link — Отправляет переменных среды в обычный ярлык.

-

ldap — Отправляет переменных среды в объект .

-

-

— Путь к папке или (допускается указание пустого значения).

-

— Изменяемые свойства объекта в формате c подстановкой переменных . Первое свойство считается обязательным, т.к. по его значению осуществляется поиск объектов. Для режима link обязательно наличие свойств и , а в свойстве одинарные кавычки заменяются на двойные.

-

— Значения по умолчанию для переменных среды в формате .

Примеры использования

Когда компьютер в домене, то в групповых политиках при входе пользователя в компьютер, можно прописать следующий скрипт, что бы информация о компьютере и пользователе прописалась в атрибуты описания и местоположения компьютера в в пределах c guid . Что бы затем быстро находить нужный компьютер пользователя или анализировать собранную информацию. Что бы узнать guid контейнера в можно воспользоваться программой Active Directory Explorer. Так же не забудьте пользователям выдать права на изменения нужных атрибутов компьютеров в соответствующем контейнере.

Когда компьютер не в домене то в планировщике задач, можно прописать следующий скрипт, чтобы информация о компьютере и пользователе сохранялась в виде ярлычка в сетевой папке. И затем использовать эти ярлычки чтобы одним кликом разбудить пакетом нужный компьютер и подключится к нему через Помощник для оказания технической поддержки. Для отправки пакета можно использовать утилиту Wake On Lan.

Когда компьютер не в домене, но есть административная учётная запись от всех компьютеров, можно выполнить следующий скрипт, чтобы загрузить из файла список компьютеров, получить о них информация по сети через и создать аналогичные ярлычки в локальной папке.

Или можно сделать то же самое, что в предыдущем примере, но разбить всё на два этапа. Сначала получить данные с компьютеров по сети через и сохранить их в локальной папке. А затем на основании этих данных создать аналогичные ярлычки в другой локальной папке.

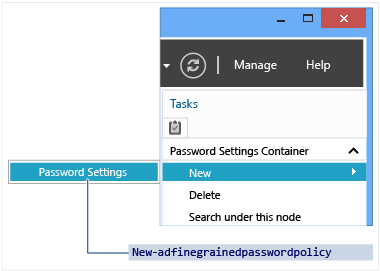

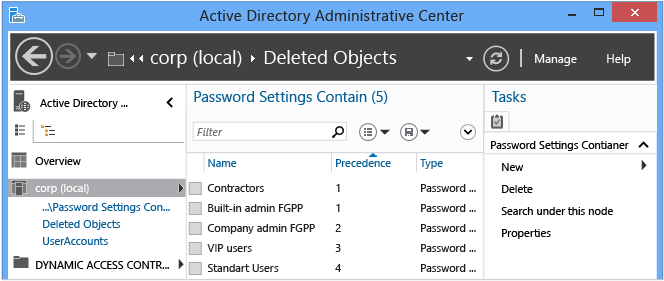

Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

Настройка детальной политики паролей

Центр администрирования Active Directory позволяет создавать объекты детальной политики паролей (FGPP) и управлять такими объектами. Функция FGPP была представлена в Windows Server 2008, но первый графический интерфейс для управления этой функцией появился только в Windows Server 2012. Детальная политика паролей настраивается на уровне домена и позволяет перезаписывать единый пароль домена, предусмотренный в Windows Server 2003. При создании различных FGPP с различными параметрами отдельные пользователи или группы получают различные политики паролей в домене.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

На панели навигации выберите представление в виде дерева, щелкните свой домен, Система, Контейнер параметров паролей, а затем на панели «Задачи» щелкните Создать и Параметры пароля.

Управление детальной политикой паролей

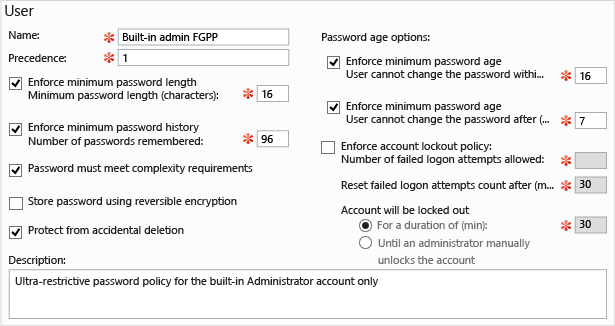

При создании новой или редактировании уже существующей детальной политики паролей открывается редактор Параметры пароля. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Заполните все обязательные (отмеченные звездочкой) и желаемые дополнительные поля и щелкните Добавить, чтобы указать, к каким пользователям или группам необходимо применить эту политику. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На представленном выше рисунке максимально ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлет Active Directory в Windows PowerShell, предназначенный для настройки детальной политики паролей, выглядит следующим образом:

Командлет для настройки детальной политики паролей в Windows Server 2008 R2 и Windows Server 2012 работает одинаково. На приведенном ниже рисунке обозначены соответствующие атрибуты для этих командлетов:

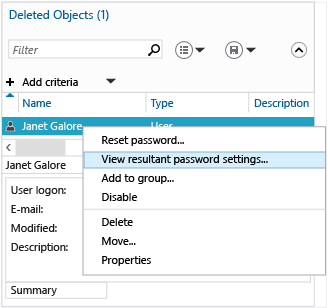

Центр администрирования Active Directory позволяет также найти результирующую детальную политику паролей, примененную к конкретному пользователю. щелкните правой кнопкой мыши любого пользователя и выберите пункт просмотреть результирующие параметры пароля… , чтобы открыть страницу Параметры пароля , которая применяется к пользователю с помощью явного или неявного назначения:

В разделе Свойства вы найдете Напрямую связанные параметры пароля — параметры детальной политики пароля, назначенные соответствующему пользователю или группе напрямую:

Неявное назначение ФГПП здесь не отображается; для этого необходимо использовать параметр просмотреть результирующие параметры пароля… .

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора. Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

Что такое Active Directory в Windows 10 и для чего это нужно

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена

Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

Службы Active Directory

Службы Active Directory состоят из нескольких служб каталогов. Наиболее известными являются доменные службы Active Directory, обычно сокращенно AD DS или просто AD.

Доменные службы

Доменные службы Active Directory (AD DS) — это фундамент каждой доменной сети Windows . Он хранит информацию о членах домена, включая устройства и пользователей, проверяет их учетные данные и определяет их права доступа . Сервер, на котором запущена эта служба, называется контроллером домена . С контроллером домена связываются, когда пользователь входит в систему, обращается к другому устройству в сети или запускает бизнес -приложение в стиле Metro, загруженное на устройство.

Другие службы Active Directory (за исключением , как описано ниже), а также большинство серверных технологий Microsoft полагаются на доменные службы или используют их; примеры включают в себя групповую политику , шифрованный файловую систему , BitLocker , доменные имена , Desktop Services Remote , Exchange Server и SharePoint Server .

Самоуправляемые AD DS не следует путать с управляемыми Azure AD DS , которые являются облачным продуктом.

Сертификационные услуги

Службы сертификатов Active Directory (AD CS) создают локальную инфраструктуру открытых ключей . Он может создавать, проверять и отзывать сертификаты открытых ключей для внутреннего использования в организации. Эти сертификаты могут использоваться для шифрования файлов (при использовании с шифрованной файловой системой ), электронной почты (в соответствии со стандартом S / MIME ) и сетевого трафика (при использовании виртуальными частными сетями , протоколом безопасности транспортного уровня или протоколом IPSec ).

AD CS появился раньше Windows Server 2008, но назывался просто «Службы сертификации».

AD CS требует инфраструктуры AD DS.

Службы федерации

Как следует из названия, AD FS работает на основе концепции федеративного удостоверения .

AD FS требует инфраструктуры AD DS, хотя ее партнер по федерации не может.

Услуги по управлению правами

Службы управления правами Active Directory ( AD RMS , известные как службы управления правами или RMS до Windows Server 2008 ) — это серверное программное обеспечение для управления правами на информацию, поставляемое с Windows Server . Он использует шифрование и форму выборочного отказа в функциональности для ограничения доступа к таким документам, как корпоративная электронная почта , документы Microsoft Word и веб-страницы , а также к операциям, которые авторизованные пользователи могут выполнять с ними.